-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

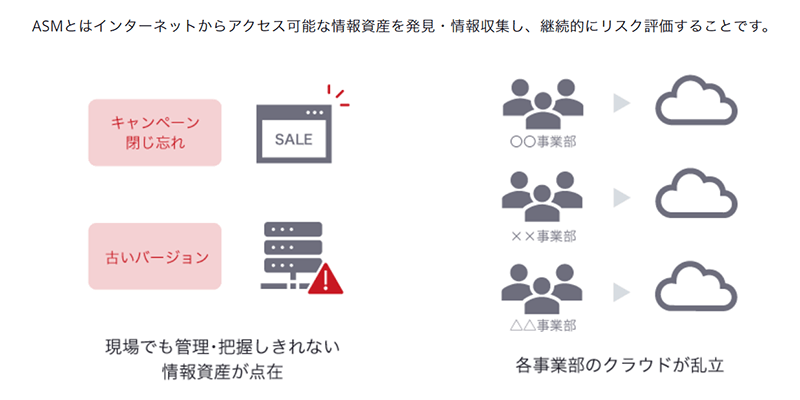

ASM(アタックサーフェス管理)とは、インターネットからアクセスできるIT資産を管理して、適切なセキュリティ強化を実施する技術や取り組みのことです。近年はインターネットを利用したサービスやツールの増加に伴い、企業が保有するIT資産も増えています。IT資産を適切に管理して効率的にセキュリティ対策を推進するには、ASMが欠かせません。

今回はASMの概要や必要性、ASM実施のプロセスについて解説します。

ASM(アタックサーフェス管理)とは

ASM(アタックサーフェス管理)とは、サイバー攻撃を受ける可能性があるインターネット上に公開されている組織のIT資産(=アタックサーフェス)を管理することです。管理の中には、アタックサーフェスを可視化することはもちろん、攻撃対象になり得る脆弱性や設定の不備を検出し備えることも含まれています。

クラウドサービスやSaaS、VPN機器などの普及により、IT資産が攻撃者に視認される機会は今後ますます増えていくため、ASMを早期に実施することが重要です。

サイバー攻撃の対象はPC、サーバ、データベース、クラウドサービスなど多岐にわたります。組織が守らなければならない攻撃対象領域が拡大している一方で、管理に不備があることを認知していないケースも少なくありません。例えば、本来公開してはいけないIT資産を、不注意によりアクセス可能にしてしまうと、攻撃者に目をつけられ、攻撃対象とされる可能性が高まってしまいます。

こうしたIT資産に潜むリスクを特定して、被害に遭う可能性を軽減するために、近年注目を集めているのがASMです。ASMを実施することで攻撃対象になるリスクを特定し、効率的にセキュリティ対策を推進できます。

ASMの管理対象

ASMが管理する具体的な対象には、以下のようなものがあります。

- IPアドレス・ドメイン

- アプリケーション

- クラウドサービス

- VPN機器

- Webサーバ

- アカウント・メールアドレス

- SSL証明書

- DNSレコード

- API・トークン

管理対象には、管理者が把握しているIT資産だけでなく、シャドーITも含みます。シャドーITとは、管理者に許可なく従業員が独断で導入した機器や部門の判断で公開しているクラウドサービスなどのことです。ASMを実施すれば、公開されているすべてのIT資産を漏れなく管理できます。

企業にASMが必要な理由

ASMはIT資産を適切に管理するために重要ですが、自社にとって本当に必要なものなのか、疑問に思う場合もあるかもしれません。そこで本章では、企業にASMが必要な理由を2つ紹介します。

IT資産が増加しているため

ASMが必要とされる背景には、クラウドサービスの普及やリモートワークの拡大、DX推進などにより、組織がネットワークを介して情報を取り扱う機会が増加したことがあります。また、ITツールの増加に伴い、組織が管理すべきIT資産も増え続けています。

こうしたIT資産を、手動ですべて管理していくのは困難です。そこで、ASMを導入して管理をプロセス化できれば、手間をかけずに効率的にIT資産を管理できます。

攻撃が多様化・高度化しているため

サイバー攻撃が多様化・高度化しているため、社内で未把握のリスクがあると被害に遭う可能性が高まってしまいます。被害に遭わないためには、ASMによる適切な管理が大切です。

また近年は、脆弱性の発見から対策実行までのわずかな期間に攻撃を仕掛けてくるゼロデイ攻撃も増加しており、従来のセキュリティ対策では攻撃を防ぎきれないケースも少なくありません。しかし、ASMを導入すれば、サイバー攻撃の対象となり得るIT資産の脆弱性を早期に発見できます。社内で未把握のリスクに随時対応する運用を続けることで、被害に遭う可能性を軽減できるでしょう。

ASM実施のプロセス

ASM実施のプロセスには、以下の3つがあります。

- IT資産を特定する

- IT資産の情報収集を行う

- IT資産のリスク評価を行う

以下では各プロセスについて詳しく解説します。

1. IT資産を特定する

ASM実施のプロセスではまず、サイバー攻撃の攻撃対象とされるハードウェア・ソフトウェア・クラウド資産などをアウトプットし、管理すべきIT資産を特定します。

なお、特定されるIT資産の例として、以下のものがあります。

| 既知の資産 | 組織が認識・管理しているIT資産。サーバ・デバイス・オンプレミス・クラウド・Webサイトなど。 |

|---|---|

| 不明な資産 | 組織が認識していないIT資産。従業員が許可なく導入したデバイス・アプリケーションなどのシャドーITが該当。 |

| サード・パーティーの資産 | 組織は所持していないが、その資産が組織のITインフラストラクチャーまたはデジタル・サプライチェーンの一部となっているもの。SaaSアプリケーション・APIなど。 |

| 子会社の資産 | 組織の子会社が所有するIT資産。 |

| 悪意のある資産 | 悪意ある第三者によって作成、あるいは盗まれた資産。フィッシングサイト・ダークウェブ上で取引されている機密データなど。 |

2. IT資産の情報収集を行う

次に1つ目のプロセスで特定したIT資産について、情報収集を行います。収集する情報は、OS、ソフトウェア、バージョン、ポート番号などです。

情報収集する際は調査対象に影響を及ぼさないように、通常のアクセスの範囲で実施します。

3. IT資産のリスク評価を行う

2つ目のプロセスで収集した情報を基に、IT資産のリスク評価を行います。リスク評価では既知の脆弱性情報と収集した情報を突合することで、他の脆弱性が潜んでいないかを判断します。

組織のセキュリティリスクは日々変化するため、IT資産を継続的に監視してリスクを評価することが重要です。ASMで継続的にIT資産をモニタリングすることで、企業が未把握のリスクや設定不備による新たな脆弱性を早期発見できます。

アタックサーフェスの課題とASMによる解決策

アタックサーフェスを守るには、人材やコストの確保が課題です。本章では、セキュリティ対策の課題とASM導入による解決策を紹介します。

人材不足でIT資産を適切に管理できていない

社内の人材不足が原因で、IT資産を適切に管理できていない企業が少なくありません。管理すべきIT資産は自社に留まらず、サプライチェーン企業や子会社なども含まれるため、人材不足を理由にリスク対応を先送りにせざるを得なくなるでしょう。人材不足を解消し、セキュリティ人材を育成するのは時間もコストもかかるため、すぐに改善するのは難しいです。

そこで、社内のセキュリティ人材を増やさなくても、IT資産を一元管理できるのがASMです。ASMを実施することで、ソフトウェアのバージョンは最新か、設定に誤りはないかなどを効率的にチェックし続ける体制を整えられます。ASMは自社だけでなく、関連企業も定常的に監視できるため、脆弱性の早期発見に役立ちます。

コストがなくセキュリティ対策が不十分

管理すべきIT資産が増加する中でセキュリティを強化するには、人材確保や対策に高いコストがかかります。十分なコストを割けず、セキュリティインシデントが発生するまで脆弱性や設定ミスなどの問題点が放置されてしまうケースも少なくありません。

コストを削減しつつ、セキュリティ対策を推進するには、管理をプロセス化できるASMが有効です。ASMは後述のASMツールにより自動でIT資産の特定・分析ができるため、セキュリティ管理にかかる工数や作業時間を削減できます。セキュリティ対策に費やす新たなリソースの確保が不要になり、多大なコストをかけることなくセキュリティを強化できるでしょう。

ASMツール

効率的にリスクの検出や評価を行うには、ASMツールの利用が不可欠です。ASMツールを利用すると、リスクに関する情報や評価内容が可視化されるため、セキュリティ対策を立てやすくなります。

なおASMツールには、「検索エンジン型」と「オンアクセス型」の2種類があります。

検索エンジン型

ASMツールの提供事業者が構築したデータベースにユーザがアクセスすることで情報を収集します。

オンアクセス型

ユーザが検索を実行して対象に通信を行い、リアルタイムでリスクに関する情報を収集します。

ASM導入に役立つガイダンス

ASMを導入したくても具体的に何をすべきかわからない場合は、経済産業省が作成した『ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~』※1を参考にするといいでしょう。

ガイダンスにはASMの定義や実施計画の策定方法、ASMを導入した企業の事例などがまとめられています。ASM導入に必要な基本情報が分かるため、自社でまず何をすべきなのか検討する際のヒントになります。ガイダンスを活用し、ASM実施の道筋を立てましょう。

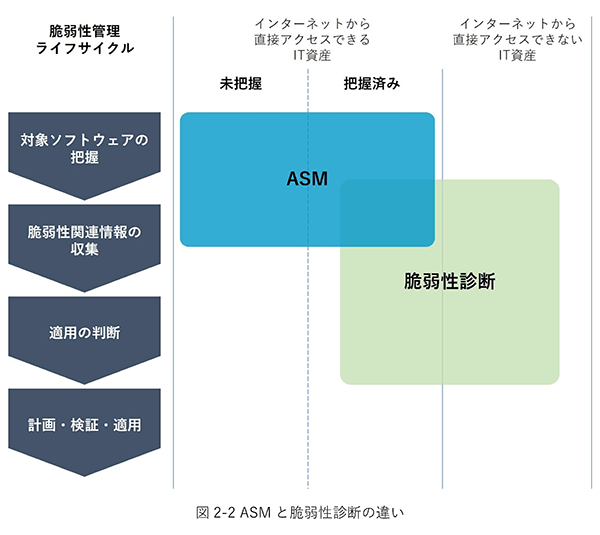

ASMと脆弱性診断の違い

ASMと混同されやすいのが、脆弱性診断です。脆弱性診断は、IT資産における脆弱性をチェックするという視点では、ASMと同じ役割を果たします。ただし、ASMはアタックサーフェスの可視化とリスクの軽減を目的としているのに対して、脆弱性診断はリスクの度合いや脆弱性を特定し、リスクを無くすことを目的としています。

以下ではASMと脆弱性診断の特徴を詳しく解説するので、それぞれの違いを見ていきましょう。

ASMの特徴

ASMは、シャドーITなど管理者が把握していない機器・クラウドサービスも含むため、設定不備によって脆弱性があったり、人的ミスにより誤って外部に公開設定されていたりするIT資産のリスク特定が可能です。ただし、外部からアクセスできないIT資産に潜むリスクは特定できません。

また、ASMで収集できる脆弱性情報は、ソフトウェアのバージョンチェックや軽度の疑似攻撃にとどまります。ソフトウェアのセキュリティに感知されることはほとんどないので、通常業務に影響が少ないというメリットはあるものの、より詳細なリスクチェックを行いたい場合は、別の方法を検討する必要があるでしょう。

脆弱性診断の特徴

脆弱性診断では、Webサーバやクラウドサービス、アプリケーションなど、企業が把握しているIT資産をはじめ、インターネットからアクセスできないIT資産のチェックを行うことができます。診断対象に疑似攻撃を仕掛けて応答を評価するため、高い精度での脆弱性特定が期待できます。

ただし、診断する際は対象機器を指定する必要があるため、企業が把握していないIT資産については診断を実施できません。また疑似攻撃を行う際に、監視装置が反応したり機器に影響を与えたりする懸念点があります。

~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」※1

ASMに必要なリスクマネジメントの取り組み

脅威や脆弱性などのセキュリティリスクは常に変化し続けるため、ASMを実践していくにはIT資産のリスクマネジメントが重要です。

IT資産のリスク管理の重要性

ASMだけでは、IT資産が攻撃された場合に企業経営にどれくらい影響するか、リスクの大きさが測れません。

リスクの大きさが分からなければ、どのIT資産を優先的に守るべきか判断が難しくなります。そのため、IT資産が攻撃を受けた場合の影響を勘案し、リスクを低減するための施策を実施することの重要性が指摘されています。

対応すべきリスクの優先度がわかるため、効率的にセキュリティ対策を推進できるというメリットもあります。リスクを把握し、評価し、軽減するという基本的なプロセスを回すことが大切になってきます。

ASMを導入してセキュリティを強化しよう

本記事では、ASMの概要や必要性について解説しました。近年はクラウドサービスやSaaSなど、インターネットを介したサービスやツールの利用が増えたため、企業が守るべきIT資産も把握が困難になりつつあります。サイバー攻撃による被害のリスクに備えるには、ASMを導入して効率的にセキュリティ対策を推進することが重要です。

ASMを導入すれば、人材が不足している場合でも定常的な監視が可能で、セキュリティ対策に割くコストを削減できます。ASM導入に向けて何から手をつけたらいいのかわからない場合は、経済産業省が作成しているガイダンスを参考に、ツールやシステムの導入を検討してみましょう。

参考情報

※1 経済産業省「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR