-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

TLPTの本質と実践:レジリエンス向上のための攻撃シナリオとブルーチーム演習の考え方

近年ではサイバー攻撃の高度化や複雑化により、従来の防御中心の対策だけでは組織を守りきれなくなっています。そのため、攻撃を受けた後の対応力である「レジリエンス」の強化がこれまで以上に求められています。こうした背景を踏まえ、金融庁はレジリエンスの強化を重要な課題と位置付け、金融機関に対して実戦形式の演習であるTLPT(Threat-Led Penetration Test:脅威ベースのペネトレーションテスト)の活用を推奨しています。

TLPTは、実際の攻撃者の視点に立ったシナリオを用いて検知・対応体制の有効性を検証し、組織横断的な対応力を高めることを目的とした演習です。特にインシデント発生時の初動対応や連携体制の整備は、経営層の意思決定やリスク管理にも直結する重要な要素です。TLPTは単なる技術的な演習ではなく、経営戦略の一環として取り組むべき施策であり、信頼性の確保とレジリエンス向上のために、継続的な実施と組織的な準備が求められています。

この記事では、金融機関にとってTLPTの実施が事実上の責務となる現状を踏まえ、演習をより効果的にするためのポイントを、ラックの豊富な経験と事例を交えて解説します。TLPTの本質的な理解と、より効果的な演習の実施に向けた一助となれば幸いです。

TLPTとペネトレーションテストの違い

ペネトレーションテストと同様に、TLPTについても統一された定義や見解はまだ確立していません。そのような中で、金融庁は2025年6月30日に公開した「金融分野におけるITレジリエンスに関する分析レポート※」の中で、TLPTを以下のように定義しています。

自組織が抱えるリスクを個別具体的に分析した上で、攻撃者が採用する戦術、手法を再現し疑似的な攻撃を仕掛けることで、侵入・改ざんの可否や検知の可否、対応の迅速性・適切性を検証する、より実践的なテストを指す。

このレポートでTLPTについて、「自組織が抱えるリスクを個別具体的に分析すること」、「攻撃者が採用する戦術、手法を再現し疑似的な攻撃を仕掛けること」、「侵入・改ざんの可否を検証すること」、「検知の可否、対応の迅速性・適切性を検証すること」の4つの要素が挙げられており、その上で最終的な目的は「リスクを可視化すること」、「検知力・対応力の評価をすること」の2点に集約されます。ラックでは、この考え方を踏まえ、TLPTを「現実のサイバー攻撃を模した実戦形式の演習」として位置付けています。

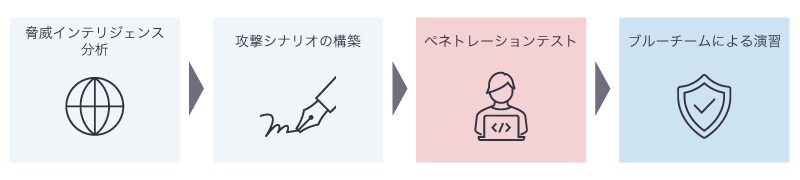

TLPTを構成する要素

金融庁のレポートにおける定義から、以下の4つがTLPTを構成する要素であると言えます。

脅威インテリジェンス分析

自組織におけるサイバーセキュリティの脅威に関する情報の収集・加工および分析を行います。分析したインテリジェンスは、自組織が抱えるリスクを個別具体的に分析するためのインプットとなります。

攻撃シナリオの構築

脅威インテリジェンス分析結果をふまえて、ペネトレーションテストを行う際の攻撃の一連の流れである攻撃シナリオを検討します。攻撃シナリオでは、攻撃者が採用する戦術、手法を再現することが求められます。

ペネトレーションテスト

TLPTにおいてペネトレーションテストはレッドチーム(ペンテスター)による疑似的なサイバー攻撃の役割を果たします。疑似的な攻撃を仕掛けることで、システムへの侵害の可否の検証に加え、ブルーチームによる演習を行います。

ブルーチームによる演習

疑似的なサイバー攻撃に対して、ブルーチームは攻撃の検知や調査、封じ込めなど一連のインシデントレスポンスを行います。この対応の迅速性・適切性を実際に検証することがTLPTの最終的な目的です。

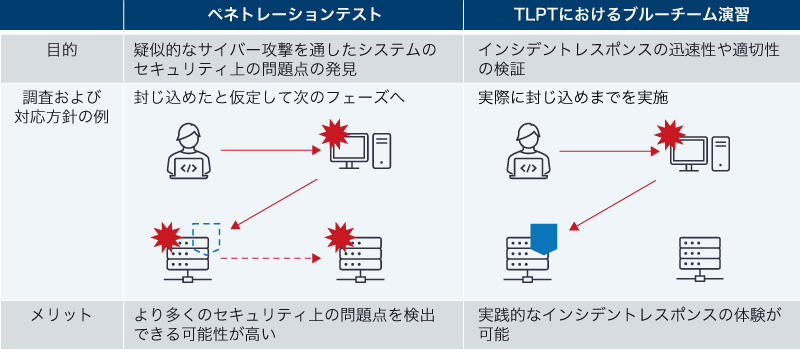

TLPTとペネトレーションテストの具体的な違い

ペネトレーションテストは、疑似的なサイバー攻撃を通じて、システムのセキュリティ上の問題点を発見することを主な目的としています。一方、ブルーチーム演習は、インシデントレスポンスの迅速性や適切性を検証することが目的です。TLPTにおいてこの2つの目的を完全に両立することは難しく、ジレンマが生じます。

例えば、ペネトレーションテスト用の端末でレッドチームが疑似攻撃を行った場合、ブルーチームではその攻撃を検知し、インシデントと判断すれば、端末をネットワークから隔離するなどの封じ込め対応を行います。しかし、端末が隔離されると、レッドチームは後続の攻撃ステップを実施できなくなる可能性があり、その場合はテストの継続が困難になります。隔離後に端末を復旧させるなどの対応は可能ですが、限られた調査期間の中でセキュリティ上の問題点を効率的に検出するという観点では非効率です。

そのため、目的に応じて対応方針を変えることが推奨されます。インシデントレスポンスの実践経験による対応力の向上を主眼においた演習をする場合は、封じ込めまでを実施することが望ましいですが、よりセキュリティ上の問題点を検出することや、多くの攻撃手法の検知可否および対応の評価をすることを主眼においた演習をする場合は、封じ込めは実際に行わず、封じ込めができる状態にあったと仮定して次の攻撃ステップに進む方法を推奨します。

TLPTにおける攻撃シナリオの考え方

TLPTについて、「○○のシステムを対象としたい」、「○○の攻撃シナリオで実施したい」のようなご要望をいただくことが多々あります。こういった考え方は、特定のリスクに対する実証を目的としたペネトレーションテストとしては有用です。しかし、TLPTの本質は「自組織が抱えるリスクを個別具体的に分析し、脅威インテリジェンスに基づいて攻撃シナリオを導出すること」にあります。事前に攻撃シナリオやスコープを固定してしまうと、こうした分析プロセスが形骸化し、TLPTの価値を十分に引き出せない可能性があります。

とはいえ、現実的には対象とするシステムや攻撃シナリオの想定が全く無い状態でベンダーを選定・発注するのは困難です。そこで、対象としたいシステムや攻撃シナリオについて事前にある程度目途をつけておき、脅威インテリジェンス分析結果をその裏付けに使用する、あるいは分析結果を踏まえて攻撃シナリオを柔軟に修正していくアプローチが現実的と考えられます。

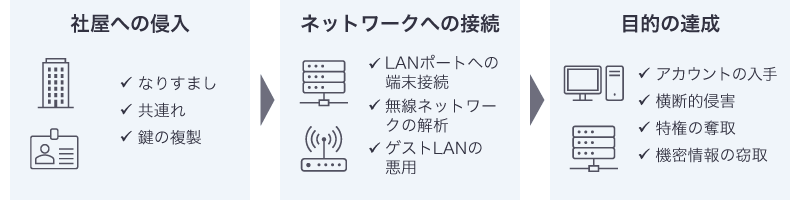

「物理侵入」の攻撃シナリオを例に

昨今ご要望いただくことが多い攻撃シナリオの1つに、「物理侵入」に関するものがあります。これは、インターネット経由で対象システムのネットワークに侵入するのではなく、対象組織の社屋などに物理的に侵入した上で、有線LANポートや無線LANのアクセスポイントなどから対象システムのネットワークへの侵入を試みる攻撃シナリオです。こういった攻撃に対するリスクの実証を目的に実施されるペネトレーションテストは、「物理ペネトレーションテスト」と呼ばれることもあります。

物理ペネトレーションテストの検討において留意すべきことは、攻撃者の視点では、ターゲットの組織の社屋に侵入し、有線LANポートを発見して自身の端末を接続すること自体が目的ではない点です。あくまでも対象システムのネットワークへ侵入するための手段で、侵入後はネットワーク内部の探索やアカウントの入手などの方法で横断的侵害を進め、最終的に特権の奪取や機密情報の窃取を狙います。攻撃シナリオを設計する際には、この一連の流れを踏まえたリスク評価が不可欠です。

上記のような物理侵入の攻撃シナリオでTLPTを実施することを想定した場合、考慮すべき点が2点あります。

脅威インテリジェンス分析のスコープに物理レイヤーを含める

先述の通り、TLPTの本質は「自組織が抱えるリスクを個別具体的に分析し、脅威インテリジェンスに基づいて攻撃シナリオを導出すること」にあります。したがって、物理侵入の攻撃シナリオにあらかじめ絞ってしまうのではなく、脅威インテリジェンス分析のスコープに物理レイヤーを含めることが重要です。分析結果として、物理侵入に関するリスクが実際に想定されるのであれば、物理侵入を含む攻撃シナリオを採用することは、リスクに基づいた合理的な判断と言えるでしょう。

ブルーチーム演習としての有効性

TLPTの目的の1つは、ブルーチームにおける「検知力・対応力の評価」です。この観点から見ると、物理侵入の攻撃シナリオには注意が必要です。社屋への侵入に使われるなりすましや共連れ、鍵の複製などの手法は、ブルーチームの通常業務の範囲外であることが多く、これらの活動を検知・対応できる体制が整っているブルーチームは限られていると考えられます。

そのため、物理侵入フェーズ自体の疑似攻撃はブルーチーム演習としては効果が薄くなる可能性があります。むしろブルーチームによるインシデントレスポンスのスコープとなるのは、攻撃者の端末がネットワークに接続された後のネットワーク内での活動、横断的侵害などのフェーズであり、こういったフェーズで用いられる攻撃手法をブルーチームで適切に検知・対応できるかを評価することは重要です。TLPTでは脅威インテリジェンスに基づいた攻撃シナリオ設計とあわせて、ブルーチームにとって有意義な演習となるよう配慮することが求められます。

TLPTにおけるブルーチーム演習の考え方

「ブルーチームにとって有意義な演習」という言葉に触れましたが、そもそも「ブルーチーム演習がどういうものかよくわかっておらず、イメージがわかない」というご相談も多くいただきます。TLPTをペネトレーションテストの延長線上で捉えるロードマップはよく見られますが、実際には両者は目的も内容も大きく異なります。ペネトレーションテストが主に「技術的な脆弱性の発見」を目的としているのに対し、TLPTにおけるブルーチーム演習は「攻撃を検知し、適切に対応する能力の評価」、すなわちインシデントレスポンスの評価を目的としています。

インシデントレスポンスとブルーチーム演習

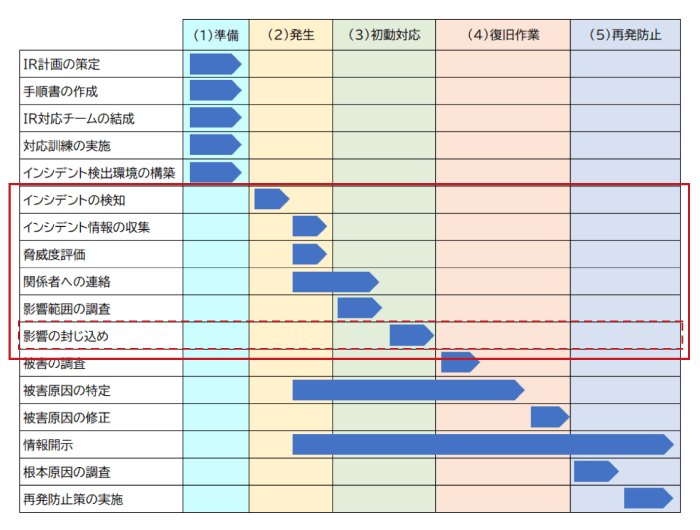

インシデントレスポンスは「発生してしまったインシデントの被害を最小化し、迅速に侵害を除去すること」が目的です。インシデントレスポンスは基本的に以下の流れを取ります。

| フェーズ | フェーズ | 内容 |

|---|---|---|

| (1)準備 | 今後発生するインシデントに対応するために必要な体制を整備する | |

| (2)発生 | インシデントの発生を検知し、インシデント情報の収集と脅威度評価を行い、その後の対応方針を決定する | |

| (3)初動対応 | 発生したインシデントの影響範囲を調査し、被害の拡大を抑える | |

| (4)復旧作業 | インシデントが発生した原因を特定し、原因の修復と被害を受けた機器の修復を行って業務再開を目指す | |

| (5)再発防止 | 根本原因の特定・対策を行う |

ブルーチーム演習ではインシデントレスポンスの全体の流れのうち、(2)発生フェーズおよび(3)初動対応フェーズまでを対象とすることが一般的です。

(1)準備フェーズは、ブルーチーム演習自体の内容というよりは、ブルーチーム演習のために必要な準備内容にあたります。具体的にはインシデントの調査や復旧といった対応計画の策定に始まり、ブルーチームの結成や対応訓練の実施、インシデントを検出するためのセキュリティ製品の導入や報告窓口といった各種体制の整備が挙げられます。

(4)復旧作業以降のフェーズには、フォレンジックの専門知識が必要になります。証拠の保全やログ分析など、高度なスキルが求められるため、これらの対応を自組織内で完結できる体制を持つ企業は限られています。そのため、復旧以降の対応は組織内ブルーチームのみの対応では完結せず、セキュリティ専門企業による侵害調査サービスの活用が現実的な選択肢となるケースが多くみられます。

ブルーチーム演習では、インシデントレスポンスの(2)発生フェーズおよび(3)初動対応フェーズについて、大きく分けて「システム観点」と「人・組織・プロセス観点」の2つの観点で評価を行います。

システム観点での評価

インシデントレスポンスの(2)発生フェーズは、インシデントの検知から始まります。日々のシステム運用の中で、インシデントの検知の情報はいくつかのルートでもたらされる可能性があります。例えば従業員からの報告や組織外からの情報提供などが考えられますが、主にブルーチーム演習におけるシステム観点での評価対象となるのは、端末に導入したアンチウイルス製品やネットワークセキュリティ製品などのアラートやログの分析結果といったシステムによるインシデント検知です。ペネトレーションテストにおいてレッドチームが実施した疑似攻撃について、各種の製品で検知し、アラートとして発報できるか、ログとして記録できるかなどの観点で評価を行います。

人・組織・プロセス観点での評価

アラート発報やログの確認後は、人や組織による対応プロセスに移ります。まずは検知したインシデントに関する情報を収集し、脅威度を評価した上で対応方針を検討します。合わせて、関係者へ情報共有をします。その後、初動対応として影響範囲の特定を行い、特定したサーバや端末に対して、必要に応じてサービスの停止やサーバのネットワークからの隔離、端末の隔離といった影響の封じ込めを行います。ブルーチーム演習ではこういった初動対応について、対応内容の迅速性や適切性の観点から評価を行います。

ブルーチーム演習について、ブルーチームの要員には演習の実施を事前に告知せずに実施したいという要望をいただくことがよくあります。ブルーチームへの事前通知の有無は、ブルーチームの成熟度に応じて適切なレベルを選択することが演習の効果の観点で望ましいと考えます。特にブルーチームの成熟度が高くない場合は、事前に攻撃内容および防御・対応の概要を検討しておくことがレジリエンス向上の観点で有用です。

さいごに

TLPTは単なる技術的なリスクの実証に留まらない、組織のレジリエンスを高めるための実戦形式の演習です。脅威インテリジェンスに基づいた攻撃シナリオの設計とブルーチームによる検知・対応の評価を通じて、組織の対応力を可視化し、強化することが可能です。特に物理侵入のようなシナリオでは、攻撃者の視点に立ったシナリオ設計と、ブルーチームが対応可能なフェーズの見極めが重要です。TLPTの実施にあたっては、目的に応じたシナリオ設計と演習方針の選定が求められます。

ラックでは、これまでの演習実績をもとにお客様の目的や環境に最適なTLPTの企画・実施を支援しています。自組織の対応力を実戦形式で検証・強化したいとお考えの際は、ぜひラックへご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR