-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

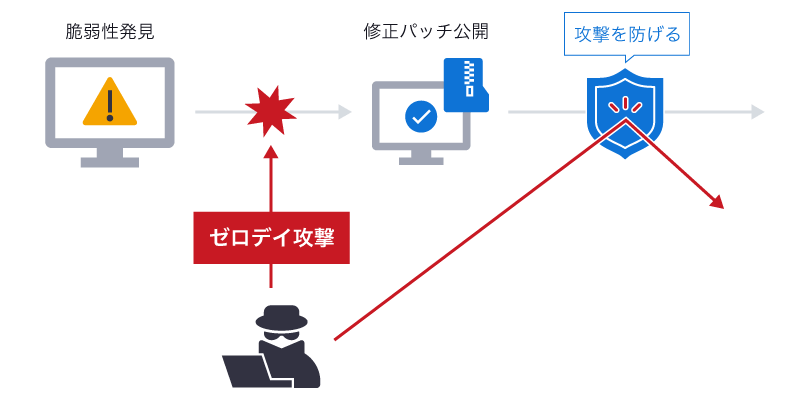

ゼロデイ攻撃とは、製品の提供者が認知していない脆弱性、もしくは脆弱性を解消する修正プログラムを提供する前に行われる攻撃です。ゼロデイ攻撃の被害報告は年々増加しており、対策の重要性が増しています。万が一被害を受けた場合、企業の信頼が損なわれたり、金銭的損失が発生したりする可能性があります。

ゼロデイ攻撃は、セキュリティ対策を実施していても防ぐのが困難だといわれていますが、予防策を講じると被害リスクを大幅に下げることが可能です。この記事では、ゼロデイ攻撃の概要や攻撃手法、被害事例、有効な対策について解説します。

ゼロデイ攻撃とは?

ゼロデイ攻撃とは、製品提供者が認知していない状況の脆弱性、もしくは脆弱性を解消する修正プログラムを提供する前に行われる攻撃です。製品の脆弱性が公に知られたり、修正パッチがリリースされたりする日から、まだ「0日」である状態、つまりその脆弱性がまだ一般には知られていない状態を指します。

攻撃者はOSやWebアプリに潜む脆弱性を探し出して攻撃手法を開発し、ゼロデイ攻撃を仕掛けます。脆弱性情報が公開される前に攻撃を受けるため、企業は攻撃を受けても気づけず、被害が広がりやすいのが特徴です。

脆弱性に対応するまでに多少時間がかかるため、ゼロデイ攻撃は数ある攻撃手法の中でも重大な脅威とされています。

ゼロデイ攻撃の被害を受ける理由

ゼロデイ攻撃は先述のとおり、脆弱性を解消する修正プログラムが提供される前に攻撃する手法です。たとえOSを最新版に保っていたとしても、攻撃者が新たな脆弱性を見つけて攻撃してくる可能性があります。

攻撃を受ける前にセキュリティ対策製品が異常を検出することもありますが、未知の脆弱性を必ず網羅的に発見できるとは限りません。このように、ゼロデイ攻撃は未然に被害を防ぐのが困難であるため、多くの企業が次々と被害を受けています。

ゼロデイ攻撃が増加している背景

IPAが発表した「情報セキュリティ10大脅威 2025」※1によると、システムの脆弱性を突いた攻撃が5年連続で8回目の選出となりました。

近年はセキュリティ技術が向上し、さまざまなサイバー攻撃からデバイスやシステム、サーバを守れるようになりました。攻撃者は強固なセキュリティを突破するために、未知の脆弱性を悪用したゼロデイ攻撃の開発に力を入れています。年々ゼロデイ攻撃が増加しているのはこのためです。

攻撃者は脆弱性情報を売買する場としてダークウェブを悪用しています。ダークウェブとは、脆弱性情報や攻撃手法、個人情報の売買など、違法性のある裏取引を行うインターネット上の空間です。新たな脆弱性が発見されるとダークウェブで情報が取引され、多くの攻撃者が悪用するため、ゼロデイ攻撃が増加していると考えられています。

政治・軍事目的や金銭目的など、攻撃を仕掛ける理由が多様化したのも、ゼロデイ攻撃が増加した要因の1つです。テレワークの普及によってオンライン上のやり取りが増えたことや、ソフトウェアが複雑化したことで攻撃される隙も生まれやすくなっています。そのためゼロデイ攻撃を検出できる、高性能なセキュリティ対策製品を導入するのが有効です。

ゼロデイ攻撃の具体的な攻撃手法

ゼロデイ攻撃の攻撃手法には、大きく分けて「標的型攻撃」と「ばらまき型攻撃」の2つがあります。

標的型攻撃は、特定の組織などターゲットが決まっている攻撃です。企業に対する嫌がらせや金銭要求といった目的で攻撃を仕掛けます。一方でばらまき型攻撃は、不特定多数のユーザへ攻撃を仕掛ける手法です。個人情報の窃取などを目的としています。

以下では、具体的なゼロデイ攻撃の手口や主な被害について解説します。

ゼロデイ攻撃のさまざまな手口

ゼロデイ攻撃の手口には、「メールでのファイル添付や不正なURLへの誘導」「Webサイトの改ざん」「OSやアプリケーションの脆弱性」「VPN機器の脆弱性」をはじめ、さまざまなものがあります。

悪意のあるメール送信

業務に関係することを装ったメールにマルウェアを仕込み、開封したパソコンやスマホなどを感染させる手口です。標的型攻撃では特定の企業にのみメールを送信し、ばらまき型攻撃では不特定多数の企業に大量に送りつけます。

被害を防ぐには、メールの添付ファイルを開封する前に、ウイルス対策ソフトでファイルに異常がないか確認するのが大切です。

Webサイトの脆弱性を悪用した改ざん

改ざんされたWebサイトにユーザが訪問、あるいはファイルをダウンロードすることで、マルウェアに感染させる手口です。不特定多数を狙っているため、ばらまき型攻撃に当たります。

安全性が保証されていないWebサイトにはアクセスしないのが重要です。

OSやアプリケーションの脆弱性の悪用

OSやアプリケーションに潜むセキュリティ上の欠陥を狙い、修正プログラムが提供される前に攻撃を仕掛ける手口です。標的型攻撃とばらまき型攻撃、両方のケースが考えられ、プラグインやアプリケーションの脆弱性、メモリに関する脆弱性を悪用した攻撃などがあります。

脆弱性があっても、EDR製品などのセキュリティ対策製品を導入しておけば攻撃をブロックできる可能性が高まります。

ドキュメントを実行・編集するアプリケーションの脆弱性を悪用

攻撃者はPDF、Wordなどのドキュメントの脆弱性を悪用してマルウェアを埋め込みます。これらのドキュメントを開くと、攻撃コードが実行され、システムが侵害される可能性があります。

サプライチェーン攻撃

攻撃者はソフトウェア開発者や供給業者のネットワークに侵入して、セキュリティの脆弱性を利用して製品にマルウェアを組み込みます。これにより、消費者が正規のソフトウェアをインストールする際に、同時に攻撃コードもインストールされることがあります。

VPN機器の脆弱性の悪用

VPN機器の脆弱性を狙い、VPN機器に侵入し攻撃を仕掛ける手口です。

テレワークに対応するため、離れた拠点間を仮想的な専用線でつないで通信を可能にするVPN機器を導入する企業が増えました。社員が自宅から社内ネットワークへアクセスできることを利用し、悪意のある第三者もアクセスを試み、攻撃を仕掛けます。

攻撃者は脆弱性を見つけ、攻撃コードを開発し、VPN機器に侵入します。そこでアクセス権を昇格させ、通信の監視や情報の抽出などの活動を行います。

ゼロデイ攻撃による主な被害とその影響

ゼロデイ攻撃による主な被害には、「マルウェア感染」と「不正アクセス」を含めて、以下のようなものが考えられます。また、被害を受けた場合、企業のイメージダウンや金銭的損失につながるなどの影響があります。ここでは、ゼロデイ攻撃の被害とその影響について詳しく解説します。

- マルウェア感染

- 不正アクセス

- 企業への信頼が失われる

- 金銭的な損失の発生

- データ漏えい

- サービス妨害・業務の中断

- 法的責任

マルウェア感染

マルウェアとは、ユーザが使用するOSやサーバに不利益をもたらすコード・ソフトウェアです。ランサムウェア、トロイの木馬、スパイウェアなどが含まれます。

マルウェアに感染すると、データの破壊・個人情報の窃取・踏み台化などの被害を受ける可能性があります。

企業内のシステムが感染した場合、マルウェアやウイルスが他のシステムに広がり、組織全体のセキュリティリスクが高まります。

不正アクセス

不正アクセスとは、本来アクセス権限を持たない者がサーバや情報システムの内部へ侵入する攻撃です。不正アクセスされると、サービスの停止・情報漏えい・Webサイトの改ざんなどの被害を受ける可能性があります。

企業への信頼が失われる

ゼロデイ攻撃に限られませんが、被害を受けた場合、企業のブランドや信用が損なわれ、顧客の信頼が失われる可能性があります。

攻撃を受けて情報漏えいなどのトラブルが発生すると、ニュースとして大きくとりあげられ、多くの人にセキュリティ事故が知れ渡るでしょう。企業の取引先やサービスを利用していたユーザに知られれば、企業のイメージダウンにつながりかねません。

イメージダウンによって自社サービスの売上が減ったり、取引先から契約を切られたりする可能性もあります。また、長期的なビジネスに悪影響を及ぼすことも起こり得ます。

金銭的な損失の発生

攻撃を受けたことで個人情報を流出させた場合は、損害賠償の請求を受けるといった金銭的な損失が発生する可能性もあります。

日本ネットワークセキュリティ協会の調査によると、2018年に発生した情報漏えい事件1件当たりの平均想定損害賠償総額は、6億3,767万円です。1人当たりの平均想定損害賠償総額は2万8,308円に上ります。※2

また、ランサムウェア攻撃の結果としての支払い、データ復旧の費用、新たなセキュリティ対策にかかる費用など多くの資金的損失が発生する可能性があります。

データ漏えい

攻撃者は企業や個人のデータを盗むことができます。顧客情報、従業員情報、クレジットカード情報、知的財産など、重要なデータが漏えいする可能性があります。競合他社や悪意のある第三者によって悪用されるかもしれません。

個人ユーザが攻撃の対象となった場合、個人情報の漏えい、金融詐欺の被害、プライバシーの侵害などが発生する可能性があります。

サービス妨害・業務の中断

ゼロデイ攻撃を使用して、Webサイトやオンラインサービスをダウンさせることができます。攻撃によって、サービスのシステムが妨害されたり、正常に機能しなくなったりすることがあります。

システムがダウンまたは損傷した場合、企業の通常の業務が中断され、生産性や顧客満足度の低下などが引き起こされる可能性があります。これにより、企業の収益や信用が損なわれます。

法的責任

データ保護法や規制に違反した場合、企業は法的責任を負う可能性があります。これには、罰金や制裁が含まれる場合があります。

ゼロデイ攻撃を受けやすい企業の特徴

ここでは、ゼロデイ攻撃を受けやすい企業の特徴を2つ解説します。特徴に当てはまる場合はセキュリティ対策を強化し、安全性を高めましょう。

狙われやすいOSSを多く運用している

OSS(オープンソースソフトウェア)を多く運用している企業は、ゼロデイ攻撃を受けやすい傾向にあります。OSSとは、ソースコードが一般に公開され、自由に利用・改変・再配布できるソフトウェアです。

多くの人がOSSを改変し機能を拡張することで、動作チェックが行き届かずバグや不具合が発生するケースがあります。ソースコードが公開されていることで、攻撃者はプログラムに潜んだ脆弱性を探し出しやすいため、OSSを狙ってゼロデイ攻撃を仕掛けます。

OSSは無償ゆえにほとんどの場合サポートがないため、不具合や脆弱性がある場合は自らその情報をキャッチアップし、バージョンアップなどの対応をとることが大切です。

また、セキュリティプロトコルに問題のある旧式のアプリケーションなども同様です。

テレワークを導入している

テレワークでは社内と外部をインターネットでつなぐ必要があるため、インターネット経由でサイバー攻撃を受けるリスクが高まります。オフィス内のみであれば、セキュリティの統制が取りやすいですが、テレワークの場合は社員一人ひとりが情報の取り扱いに気をつけたり、積極的にセキュリティのアップデートをおこなったりしなければ、セキュリティが甘くなり、被害を受けかねません。

企業は、「誰」の「何の端末(PCやタブレットなど)」がテレワークに使われているのかを正確に把握し、各従業員に割り当てているIDの管理をするなど、テレワークの環境を整備する必要があります。

また、テレワーク対応のために導入するVPN装置に脆弱性が潜む場合もあります。テレワークは便利であるものの、攻撃の隙が生まれるケースもあるため、十分注意が必要です。

高い財務価値を持っている

銀行や金融機関のように、多くの資金や貴重な情報を取り扱っている企業は、攻撃者にとって魅力的なターゲットとなります。

知的財産を持っている

技術的な専門知識や特許など、価値ある知的財産を持つ企業、特にテクノロジー企業や製薬企業は、ゼロデイ攻撃のターゲットになりやすいです。

政府や防衛関連である

政府機関や防衛産業は、国家安全保障に関連する情報を持っているため、国家主導のサイバー攻撃やスパイ活動の対象となりやすい傾向があります。

大規模な顧客データベースを構築している

小売業やヘルスケア業界など、大量の個人情報やクレジットカード情報を保管している企業は、データ盗難のための攻撃対象となりやすいです。

メディア露出が多い

攻撃者が時折、メディア露出が高く影響力のある企業を攻撃することで、メッセージを送ることを目的とします。これには、社会的影響を持つ大企業やメディア企業が含まれるケースがあります。

サプライチェーンの一部を構成している

大企業のサプライヤーやパートナー企業が攻撃されることもあります。これは、攻撃者がこれらの企業を経由して、最終的な目標である大企業に到達しようとするためです。

実際にあったゼロデイ攻撃の被害事例

大企業・中小企業問わず、どの組織でもゼロデイ攻撃の被害に遭う可能性があります。ここでは、実際に起きたゼロデイ攻撃の被害事例を3つ紹介します。

シェルショック(2014年)

2014年9月に発生した「シェルショック」は、ゼロデイ攻撃の被害事例のなかでも特に有名です。

ユーザとOSの橋渡しをするプログラムの一種「bash」で、遠隔によるコマンド入力が可能になってしまう脆弱性が見つかりました。サーバが停止できない企業では、開発元から修正プログラムが提供されるまでなにも対処できず、サイバー攻撃の危険にさらされ続けました。

多くの企業でサーバ管理にbashが利用されていたため、シェルショックは被害の影響が広範囲に渡った事例です。

VPN装置を狙った攻撃(2019年)

2019年以降、VPN装置を狙ったゼロデイ攻撃が増加しています。VPN装置とは仮想プライベートネットワークのことで、離れた拠点間を仮想的な専用線でつないで通信を可能にする機器です。

テレワーク対応のためにVPNを導入し、自宅から社内へアクセスできるようにした企業が増加しました。業務をする上で便利になった一方で、インターネットを経由して攻撃者が不正なアクセスを試みるケースも増えました。

2020年には、VPNの脆弱性が悪用されてアメリカの企業・組織の情報が流出する事故が多発。脆弱性を修正するパッチを適用していない企業が多く、被害が広がりました。

不正アクセスによる情報漏えい(2020年)

2020年に日本の電機メーカーで、ゼロデイ攻撃による不正アクセスの被害が発生しました。不正アクセスによって、新卒採用応募者・従業員・退職者など約8,000件以上の個人情報が流出する被害へとつながりました。

攻撃のきっかけになったのは、社内で使用していたシステムの脆弱性です。システムにはサイバーセキュリティ対策を講じていましたが、従来の監視では検知できない巧妙な手法でした。被害を受けた一部の端末では、流出したデータを特定するためのログも削除されており、解明に時間がかかりました。

ゼロデイ攻撃の被害を受けたときの対処法

ゼロデイ攻撃を受けたら、被害が拡大しないよう速やかな対処が重要です。ここでは、具体的な対処法を解説します。ただし、被害を受けたことに気づけないという課題があることも事実です。

被害端末をネットワークから切断する

ゼロデイ攻撃の被害に気づいたら、即座に攻撃を受けたデバイス・Webサイトをネットワークから切断しましょう。攻撃者がアクセスできないようにして、ほかの端末やサービスに被害が拡大しないようにするのが大切です。

セキュリティ管理部署に状況を報告する

ネットワークを切断して被害の拡大を防いだら、社内のセキュリティ管理部署に連絡をとりましょう。管理部署には攻撃が発覚するまでの経緯や現在の状況を報告し、指示に従ってゼロデイ攻撃への対応を進めます。

またマルウェア感染や情報漏えいなどが発生した場合は警察や監督官庁へ報告し、助言を求めましょう。

ゼロデイ攻撃のリスクを下げる5つの予防策

ゼロデイ攻撃のリスクを下げる予防策には、主に以下の5つがあります。

- ソフトウェアを常に最新バージョンに保つ

- EDRを導入する

- サンドボックスを導入する

- WAFを導入する

- セキュリティ意識の向上と教育

予防策を実施してセキュリティを強化し、安全なシステム運用を目指しましょう。

ソフトウェア更新やアクセス制御などの基本施策の実施

ゼロデイ攻撃のリスクを下げる基本的な対策方法は、OSやソフトウェアを常に最新バージョンに保つことです。脆弱性に対応した修正プログラムが配信されたら、速やかに適用しましょう。

また、サポートが切れたソフトウェアを使用しないことも大切です。サポート切れの製品は脆弱性が見つかっても修正版が提供されないため、攻撃者から狙われやすくなります。もしサポート切れの製品があった場合は、使用をやめて別の製品の利用を検討しましょう。

ただし、ゼロデイ攻撃の多くは既知ではなく、未知の攻撃であることが多いため、最新版にしていても効果には限界があります。そのため、アクセス制御、認証の厳格化、攻撃者から見えないような環境で使用するなど、基本的な施策を複数組み合わせる必要があります。

EDRなどによりエンドポイントを保護する

EDRとは、ネットワークに接続されたパソコンやサーバなどを監視し、不審な動作・脅威を検知し、迅速な対応を可能とするソリューションです。通知を基にEDRが取得した通信ログを分析して対策を講じれば、攻撃を受けても被害を最小限に留められます。

EDRは従来のセキュリティ対策製品では防ぎきれない攻撃を検知するため、未知の脆弱性を突くゼロデイ攻撃に有効です。どれほどセキュリティを強化しても100%防ぐのは困難であるため、被害後に迅速な対応ができるEDRが注目を集めています。

ただしEDRは誤検知する可能性もあります。検知の精度を高めるために、誤検知するたびに設定を見直すようにしましょう。

サンドボックスを導入する

サンドボックスとは、コンピュータ上に設けられた仮想環境です。ほかの環境から完全に独立しているため、不審なファイルを開いてもサンドボックスの外には影響が出ません。マルウェアが潜んでいる可能性があるメール・ファイルを開く際に役立ちます。

サンドボックスを利用すれば、仮想環境で怪しいプログラムを実行して動作を検証できるため、未知のマルウェアを検出できます。従来のセキュリティ対策製品では検知できない攻撃の発見につながり、早期に被害を食い止めることが可能です。

ただし、マルウェアを検知してから分析が完了するまで一定の時間がかかります。サンドボックスだけでなく、ほかのセキュリティ対策製品と組み合わせて利用するのが良いでしょう。

WAFを導入する

WAF(Web Application Firewall)とは、通信内容をチェックして脆弱性を突いたサイバー攻撃を遮断するソフトウェアです。

Webアプリ内に直接実装するのではなく、Webアプリの前面やネットワークに配置します。そのためWebアプリに脆弱性が潜んでいても、攻撃が到達する前にブロックできます。

WAFは脆弱性を悪用した攻撃に幅広く対応しており、未知の脆弱性を突くゼロデイ攻撃にも有効なソフトウェアです。なおファイアウォールや、アンチウイルス、IDS/IPSなども導入し、さまざまな階層で防御を行う「多層防御」によって、よりゼロデイ攻撃からシステムを守れるようになります。

ただし、WAFは基本的に、既知の脅威と突合させるシグネチャー型のマッチング方式であり、脆弱性情報が出てから遮断ルールを各ベンダが作るため、後追い対策だと言えます。そのため、未知の脅威であることの多いゼロデイ攻撃の検知は難しいとの指摘があります。

未知の脅威への対策としては、収集したネットワークトラフィックをAIで分析し、通常とは異なる異常な通信を検知する仕組みであるNDR(Network Detection and Response)やEDR(Endpoint Detection and Response)など、振る舞い検知型と呼ばれる手法の方がより適している可能性があります。

セキュリティ意識の向上と教育

従業員はセキュリティ侵害の最前線に位置しており、ソーシャルエンジニアリング攻撃やフィッシング攻撃に対して特に脆弱です。従業員にセキュリティベストプラクティスを教育し、定期的なトレーニングを行い、セキュリティ意識を高めることにより、万が一ゼロデイを含めたサイバー攻撃を受けたとしても、適切に対処できるようにしておくことが重要です。

ゼロデイ攻撃に備えてセキュリティ対策を強化しよう

今回はゼロデイ攻撃の概要や狙われやすい企業の特徴、対処法などについて紹介しました。ゼロデイ攻撃は未知の脆弱性を突いた攻撃であるため、防ぐのが難しいといわれている脅威です。たとえセキュリティ対策を行っていたとしても、被害を受ける可能性があります。

万が一ゼロデイ攻撃を受けたらネットワークを切断し、攻撃への対応方法を検討しましょう。ただし、ゼロデイ攻撃は、気づけないことも特徴であり、また顧客にサービスを提供している時にネットワークをすぐに切断することが、現実的ではないという指摘もあります。

平常時からの備えは必要ですが、それに加えて、ゼロデイが起こりうることを踏まえた管理体制、インシデントレスポンス対応、訓練、被害環境の切り離しを含めた判断体制を構築しておくことが求められます。

さまざまな観点に立ったセキュリティ対策や普段のセキュリティ教育によってゼロデイ攻撃への防御力を向上できます。

参考情報

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR