-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。セキュリティオペレーション統括部の賀川です。

Webサービスへの依存度が高まり、サイバー攻撃による情報漏えいをはじめとした被害が発生しています。そこで、Webサイト上のアプリケーションを守るファイアウォールである「WAF(Web Application Firewall)」が注目され、セキュリティ対策として導入する必要性が高まってきています。

一般的にWAFはWebアプリケーションを外部の攻撃から守るためのセキュリティ機能(または製品)という位置づけで、HTTP/HTTPS通信を用いた攻撃を対象として守ってくれるものと言われています。

WAFについて「よく目にするし概要はわかっているけど、具体的にどういうものなのか」と問われたり、すでにWAFを利用されている場合、「適切な運用がされているか確認したい」と聞かれたりした際に、IT担当者は明確な回答ができるでしょうか。

ひとくちにWAFといっても、その実態は様々であり、実現されるセキュリティレベルも一律ではありません。そのため、自組織の環境に応じて適したソリューションを選択する必要があります。そんなWAFの動向から導入方法による比較、機能や防御範囲の観点やWAFの高度化アプローチについてご紹介します。

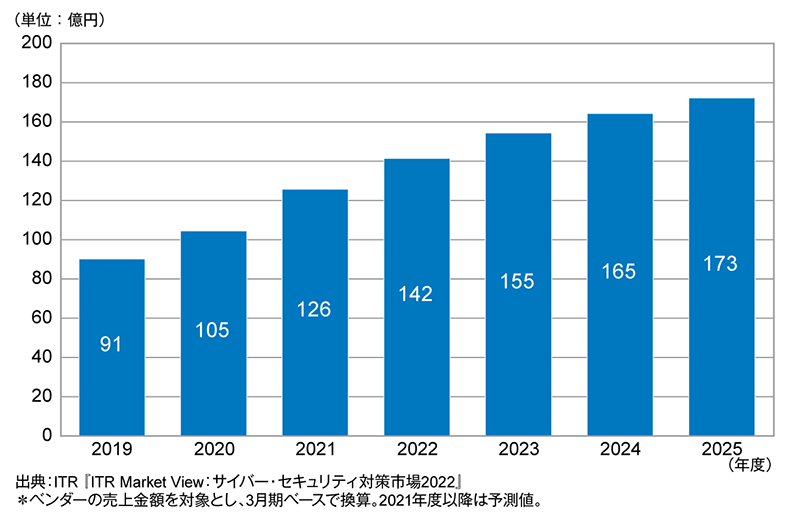

WAFの市場動向

まず、セキュリティ市場における、WAFの状況について簡単にご紹介します。

市場予測として、CAGR(年平均成長率)は2020~2025年度で10.5%と急速ではないものの、普及と成長が見込まれるものとなっています。クレジットカード業界のグローバルスタンダード基準となるPCI DSS(Payment Card Industry Data Security Standard)においても、安全性の高いシステムとアプリケーションを開発し、保守するという要件があり、必要に応じてアプリケーション改修を行う、またはWAF導入をすることが要求されています。

ネットショッピングなど商取引をWebで行う業態であれば順守する必要がありますが、普及率はまだ高いとは言えません。システムの多様化などによってアプリケーションの改修を適宜実施し続けることが難しい場合を中心に、WAF導入による対応でアプリケーション改修までの期間についてシステムの安全性を高める、または代替するという動きが市場動向から見て取れます。

WAFの導入方法と実現する機能

WAFには、「ソフトウェア型」「ネットワーク型」「クラウド型」と大きく3種類の導入形態があり、それぞれ以下の特徴があります。

| 導入形態 | 導入方法 | 導入の容易さ | 機能性 | 運用保守性 |

|---|---|---|---|---|

| ソフトウェア型 | サーバにソフトウェアをインストール | 〇 | 〇 | △ |

| ネットワーク型 | 専用ハードウェアを設置 | × | ◎ | △ |

| クラウド型 | サービス利用申し込み | ◎ | 〇 | 〇 |

ソフトウェア型はサーバにインストールすることで導入できるため、比較的容易に環境構築が可能ですが、設定や運用についてはWebサーバ全体の運用保守に含めた対応をする必要があります。

ネットワーク型は専用ハードウェアをネットワーク境界に設置し、Webサーバと分けて管理ができます。しかし、導入コストが高く、運用面でも専用機器であり、高機能な分だけ専門知識や経験を必要とする傾向にあります。

クラウド型はプラットフォーム事業者が提供するネイティブ機能として利用が行えるなど、サービス利用申し込みを行えば特別な導入手順が不要ですぐに利用することができ、保守はサービス提供側に任せることが可能となるため、導入が容易です。低コストで利用できる点は魅力ですが、機能面で物足りないケースもあるため、ネイティブ機能で足りない部分を補う際にはサードパーティ製のSaaS(Software as a Service)を利用するなど、導入方法に柔軟性があり機能強化もしやすいです。

実現される機能

WAFが実現する基本的なセキュリティ機能は以下の通りです。

- 通信制御

- 通信監視と防御

- 防御機能の自動更新

- 防御機能のカスタマイズ

- ログ記録

- レポート機能

いずれも導入形態に関わらず実現される機能となりますが、機能面で違いが現れやすい点があります。

通信監視と防御

WAFなので、Webサイトへの通信を対象として監視を行いますが、攻撃種別としては以下に大別されます。

- ①システムの脆弱性を狙う攻撃

- ②設定不備を狙う攻撃

- ③アプリケーション実装不備を狙う攻撃

- ④リソース枯渇を狙う攻撃

具体的な攻撃種別としては、以下が挙げられます。

- XSS(クロスサイトスクリプティング)

- SQLインジェクション

- コマンド実行

- バッファオーバーフロー

- 認証回避/データ参照

- DoS/DDoS など

対応すべきリスクとして取り上げられるOWASP(Open Web Application Security Project)の上位リスクや、CVE (Common Vulnerabilities and Exposures)に基づく脆弱性に対処する形で防御ルールが定義・提供されます。

防御ルールは通信内容における文字列マッチングを行う手法をとっていることから、攻撃コードが公開されているものなど、明確な攻撃行為であると判別できる通信を防ぐことに長けています。ただし、SQLインジェクションをはじめとして、攻撃内容を巧妙に部分改変することで防御の網を潜り抜けるような手法については、攻撃パターンが多岐にわたるため、様々なパターンで行われる攻撃手法を加味した防御ルール作りを行う必要があります。

JSOCでは、MSSにおいてJSIGという形でセキュリティベンダ提供ルールに加えて、独自の検知・防御ルールを投入することで、豊富な攻撃パターンを防ぐためのカスタマイズを実施しています。先に挙げたようにアプリケーションの改修を適宜実施し続けることが難しいのと同様に、防御ルールを追加し続けるには、専用のスキルを有した担当者を配置する必要があるなどの課題が伴います。

防御機能のカスタマイズ

利用するWAFにおいて、ルールカスタマイズ機能が備わっているのかはWAF選定時の重要な確認ポイントとなります。

ネットワーク型の専用ハードウェアの場合には、WAF専用製品ならではの機能として、詳細なルール作成が行えるケースが多いです。一方で、クラウド型は、導入の容易さがあるものの、カスタマイズ性については専用製品と比較すると劣るケースが見受けられます。

独自ルールの投入可能数に限りがあったり、検知ルールの詳細(検知トリガとなる部分が何かなど)を非公開としていたりするものも少なくないため、専用スキルを有する担当者が配置されていたとしても制約が多く、効果的なカスタマイズが行えない場合もあります。

代替案に、豊富な攻撃パターンに対応するためのアプローチとしてAI/機械学習などによって、この手の攻撃を識別する機能を提供しているWAFもあるので、どういった形で防御能力を高めているのかはWAFを利用していく上でしっかりと押さえておきたいところです。

一般的なクラウド型WAFの防御範囲

クラウド型WAFの一例として、AWS WAFを取り上げます。

AWS WAFでは、その機能を以下のように示しています。

AWS WAF は、可用性、セキュリティ侵害、リソースの過剰消費に影響を与えるような、ウェブの脆弱性を利用した一般的な攻撃やボットから、Webアプリケーションまたは API を保護するWebアプリケーションファイアウォールです。AWS WAF では、ボットのトラフィックを制御し、SQL インジェクションやクロスサイトスクリプティングなどの一般的な攻撃パターンをブロックするセキュリティルールを作成できるため、トラフィックがアプリケーションに到達する方法を制御できます。

※ AWS WAF - ウェブアプリケーションファイアウォール

世の中で発生しているサイバー攻撃や、日々公開される脆弱性情報に基づいて行われる「一般的な攻撃」をWAFで防ぎます。さらに、OWASPリスクやCVEに対処する多くのルールタイプから選択でき、新しい問題が出現すると自動的に更新されるなど必要十分な機能をコストパフォーマンスに優れたサービスとして提供してくれています。

コストメリットがある一方で、カスタマイズ性については制限(検知トリガの非公開、追加可能ルール数の制限)があり、より高度な防御を実現しようとした場合には、サービスとは別のアプローチをとる必要があります。

「一般的な攻撃」ではない「複雑・巧妙な攻撃」について、どこまで備えるのかは議論の余地がありそうですが、攻撃対象のシステム構成やアプリケーション実装を加味した攻撃が当たり前のように行われている状況です。JSOCの監視サービス実績においては、独自の検知・防御ルールであるJSIGによってのみ発見・防御した「複雑・巧妙な攻撃」の実績が多数あり、防御面での高度化を行うことで発見力と予防力を高めることを推奨しています。

さらに詳しく知るにはこちら

クラウドWAF監視・運用サービスなお、Akamaiを対象とした、クラウドWAF監視・運用サービスにおいては、柔軟にカスタマイズが可能であることから、JSIGを投入することで高度化を実施するアプローチをとっています。

JSOCのAWS WAFに対する高度化アプローチ

JSOCでは、上述したように、独自ルールを柔軟に作成・追加できる場合は、JSIGを用いて高度化を実現します。しかしながら、AWS WAFについてはルール作成に制限があるため、独自ルールの作成・追加ではなく、Threat IntelligenceやAIを用いて攻撃を予防する高度化アプローチを行います。

具体的には、JSOC AWS-WAF運用支援サービスとして、以下機能を追加することによってWAFによるサイバー攻撃に対する防御力の向上と、運用負担の軽減を行います。

Threat Intelligence

ラックとNRIセキュアの脅威インテリジェンスを融合した「Cloudscort Managed Intelligence」により、攻撃者が利用するネットワークからのアクセスを遮断し、悪質なサイバー攻撃を未然に阻止し、WAFの防御力を高める「ブロックIPリスト自動更新機能」を提供します。

AI

WebサイトへのアクセスデータをAIによって自動分析し、継続的なサイバー攻撃の可能性があるアクセスかどうかを判定。「Cloudscort Security Analytics Engine for WAF」により、サイバー攻撃通信を未然に防ぐためにブロックすべきと判断されたIPアドレスをWAFの防御ルールに即時設定し、危険なサイバー攻撃通信を未然に防ぎます。

これらは自動的に運用が行われるため、専任のセキュリティエンジニアなしに活用することが可能であり、専門知識やスキルを必要とせず、様々なWebサイトをサイバー攻撃から保護することが可能となります。

WAFまとめ

WAFの必要性が語られる一方で、その実情について理解が進んでいないのが実態かと思っていますが、本記事によってIT担当者のWAF理解の一助となれば嬉しいです。

どのセキュリティソリューションもそうですが、基本的には導入したらOKというものはほとんどありません。適切な運用管理と必要に応じた機能追加を行うことで、その性能を最大限に活かすことができます。JSOCではAWS WAFに対して、機能向上を図りつつ運用コストを低減するというアプローチを選択しました。

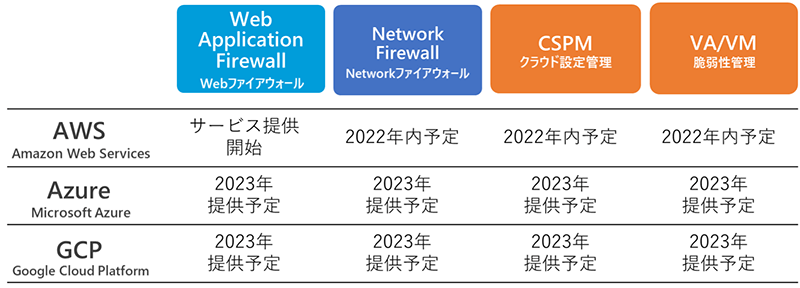

また、今後はWAFだけでなく他のクラウドプラットフォームや、クラウドネイティブ機能へのサービス拡充も予定しています。

サービス利用についてはメリットとデメリットを理解されたうえで、ベストなパフォーマンスを発揮してくれるバランスを見定めて最適なWAFソリューションを選択していただければ幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR