-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

マルウェア対策への危機感を抱く企業関係者は少なくないでしょう。クラウドサービスやテレワークなどのIT活用が普及するにつれて、マルウェアの脅威も増大しています。結果として深刻な被害を受ける企業が増えているとの指摘もあります。

しかし、マルウェア対策は多岐にわたるため、どこから始めればよいか迷うこともあるでしょう。

この記事では、マルウェアとは何か、マルウェア対策の必要性、代表的な感染経路、対策法、役立つツール、そして万が一感染してしまった場合の対処法などを包括的に解説します。

全体像を理解すれば、どの領域から対策を始めるべきかの決定が容易になります。

マルウェアとは

マルウェアは業界や企業の規模に関わらずITの世界における主要な脅威の1つとなっています。ここではマルウェアとは何か、そしてマルウェアに対する防御策の重要性について解説します。

悪意のある第三者によるサイバー攻撃の一種

マルウェア(Malware)とは、JNSA(日本ネットワークセキュリティ協会)の定義によると、「不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称」です。※1

マルウェアには多種多様な形が存在し、以下の表はその代表的な例を挙げたものです。ウイルスやランサムウェア、トロイの木馬など、よく耳にするこれらの名称も実はマルウェアの一種であることがわかります。

| 種類 | 概要 |

|---|---|

| ウイルス | 他のプログラムに寄生して不具合を引き起こす 自分自身のコピーを複製して感染、拡散する性質がある |

| ワーム | 独立型のファイルで、他のソフトウェアやプログラムに不具合を引き起こす ウイルスと同じく自己増殖の能力も備える |

| ランサムウェア | コンピューター内のファイルを暗号化する ファイル復元を条件に身代金(ランサム)を要求する手口に用いられる |

| トロイの木馬 | 良性のプログラムを装い、悪意のある処理を行う非複製型プログラム |

| スパイウェア | 感染したパソコンの内部データを外部に送信する |

| キーロガー | キーボードの操作情報を外部に送信して、IDやパスワードなどの情報を奪う |

| バックドア | サイバー攻撃者の侵入経路を開く |

| ボット | 感染したコンピューターを遠隔操作する 例えばLinux搭載のIoT機器に感染してデバイスを乗っ取る「Mirai」などがある |

企業のマルウェア対策は必須

ITを活用する場面が日常や仕事のなかでも増え続けているなか、マルウェア対策は必須といっても過言ではありません。

経済産業省が公開している『情報セキュリティ管理基準(令和7年改正版)』※2のなかでも、「マルウェアに対する保護」のための管理策基準が定められています。情報セキュリティ管理基準は、組織体が効果的な情報セキュリティ体制を確立し、必要な管理策を整備・運用するためのガイドラインとして設けられました。

また、ラックの『LAC Security Insight 第13号 2025 夏』では、2025年4月から6月の「サイバー119」の出動傾向では、マルウェアによる被害の相談が28%、およびサーバ不正侵入による被害の相談が38%であり、両者で全体の66%を占めています。この割合は前四半期(2025年1月から3月)の87%および前年同期(2024年4月から6月)の68%と比較して減少傾向にありますが、引き続き高い割合となっています。このことから、マルウェア被害はインシデントの中でも大きな比率を占めており、対策の重要性が高いと考えられます。

マルウェア対策を怠ると例えば以下のような被害が発生しかねません。

- コンピューターに保存されていたデータが消失、改ざんされる

- 個人情報や機密情報が盗まれる

- サイバー攻撃の踏み台になる(他社へのスパムメール送信などに使われる)

近年はサイバー攻撃が高度化、巧妙化している上に、スマートフォンやタブレット、IoT機器などネットワークにつながるデバイスが増えています。過去にサイバー攻撃を受けていなかったとしても、マルウェア対策は常に強化し続ける必要があるのです。

マルウェアによる感染被害の経路例

マルウェアに感染しないためには、まずマルウェアがどのような経路で侵入してくるのか、具体的に知っておく必要があります。

メールやWebサイトによる感染

一般的によく知られている経路では、電子メールの添付ファイルにマルウェアが含まれており、ファイルを開くことで感染するケースです。

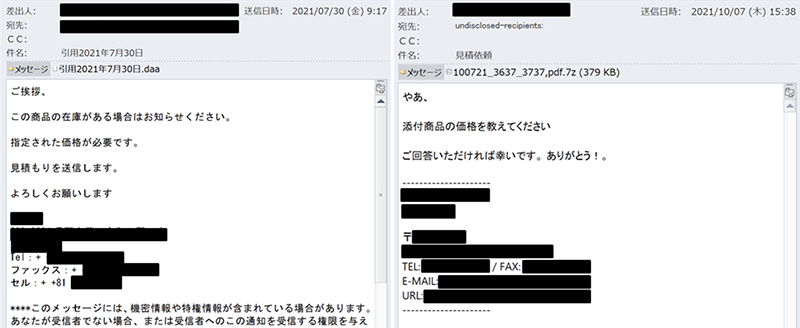

特に特定の企業を狙った標的型攻撃メールでは、いかにも業務に関係がありそうな件名や署名、ファイル名にしているため、不正ファイルと判断できずに添付ファイルを開いてしまいマルウェアに感染してしまいます。実際、標的型攻撃メールによる被害は近年頻発しており、多くの政府機関から注意喚起が行われています。

また電子メールの添付ファイルではなく、メールに記述されたWebサイトへのリンクを開くことでマルウェアに感染するケースもあります。最近ではサイバー攻撃者がGoogleカレンダーなどにアクセスしてリンクを書き込み、マルウェアのあるWebサイトに誘導する、といった手口も発生しており手段が巧妙化しています。

今さら聞けない!情報窃取型マルウェアの内部動作とJSOCの検知傾向より引用

ソフトウェアやアプリケーションによる感染

悪意のあるソフトウェアやアプリケーションと気づかず、インストールしてしまうケースもあります。例えばWebサイトを閲覧した際に、「あなたのパソコンはウイルスに感染しています」などのメッセージを表示して、偽のウイルス対策ソフトをインストールさせるなどです。

ソフトウェアなどから感染させる手口は、一般的に、公式ストアや実績のあるソフトウェア流通サイト以外からダウンロード、インストールさせる場合が多いです。例えば従業員が非公式サイトや信頼できないサイトからフリーソフトウェアやアプリケーションをインストールしてしまい、マルウェアに感染してしまった、というケースもあるでしょう。

リムーバブルメディアによる感染

リムーバブルメディアによる感染はUSBメモリ経由でマルウェアに感染するケースです。

パソコンやモバイルデバイスではUSBメモリが接続されると「autorun.inf」ファイルが自動実行されるようになっています。この仕組みを利用してマルウェアに感染させる手口が比較的多い傾向があります。

またファイルを開かせてマルウェアに感染させる方法もあります。例えばマルウェアに感染しているUSBメモリを社内で使ってしまい、マルウェアを拡散してしまったというケースは少なくありません。

フィッシング攻撃による感染

ユーザーをだまして偽のWebサイトにアクセスさせ、そこで入力された情報を盗むフィッシング攻撃の中には、マルウェアをダウンロードさせるものがあります。

脆弱性の悪用

ソフトウェアやオペレーティングシステム(OS)に存在する脆弱性を悪用して、マルウェアをシステムに侵入させる手法もあります。このため、定期的なアップデートやパッチの適用が重要です。

ネットワーク伝播

マルウェアが感染したシステムから他のシステムへとネットワークを介して自動的に広がることもあります。

ソーシャルエンジニアリング

ネットワークに侵入するために、パスワードなどの重要情報を、情報通信技術を用いずに盗み出す方法を指します。人間の心理や行動のミスにつけ込み、ユーザーにマルウェアをダウンロードさせるか、権限を付与させます。通常、詐欺的なメッセージやWebサイトを使用します。

オンライン広告

正当なWebサイト上の広告を利用してマルウェアを配布する手法。広告をクリックすると、マルウェアがダウンロードされることがあります。

マルウェア対策の体制作り

マルウェア対策を万全にするには、企業全体での体制作りが欠かせません。体制作りは、大きく分けると従業員リテラシー育成と、サーバやシステムなどの仕組みによるセキュリティ体制の構築の2つがあります。

従業員のリテラシー向上や注意喚起

従業員のセキュリティに関する知識と意識を高める施策も必要です。どれだけ高度なセキュリティシステムを整えても、従業員がセキュリティを高める行動をとらなければマルウェアに感染しかねません。

従業員リテラシー向上のためには、専門的な知識を持った外部機関による教育、研修が効果的です。最近ではオンラインセミナーによるITセキュリティ研修や、情報セキュリティのeラーニングなどもあります。

セキュリティに関する研修は1度行っただけで完了ではありません。従業員がマルウェア感染のリスクを常に意識するためには定期的に研修を行い、新しい情報へのアップデートが必要です。

ラックでは一般社員向けのセキュリティ教育を実施していますので、全社セキュリティ教育や新人教育などにご活用ください。また、スペシャリスト育成向けに、クラウド上に用意した演習環境を使って、実際に調査、解析する実践的プログラムを用意しています。いずれのプログラムも、好きな時間に学習できるオンライン研修形式と、集団研修(指定場所での開催またはリモート)がありますので、自社に合ったスタイルをお選びいただけます。

サーバやシステムなどの仕組みによる対策

| 備える | 対策する | 復旧する |

|---|---|---|

|

|

|

| 備える | ||

|

||

| 対策する | ||

|

||

| 復旧する | ||

|

サーバやシステムなどの仕組みでマルウェア対策をするためには、まずは現状を正しく把握することが重要です。現状把握のためにやっておくべき項目としては、例えば以下の内容が挙げられます。

- 管理者アカウントを見直す

- 二要素認証を導入する

- 不用意に公開されたサービス(RDP、VPN)がないか確認する

- 認識できていない機器(シャドーIT)がないか確認する

- セキュリティ診断をして脆弱性がないか診断する

- 公開されている脆弱性情報を収集する

- 公開されている脅威情報を収集する

現状が把握できたら、よりセキュアな環境を作るための対策を実施します。脆弱性が認められる場合は影響を受けうる機器をアップデートしたり、対策ツールを導入したりすることで、備えを強化しましょう。

自社で体制を整えられない場合は、アウトソーシングをするのも良い方法です。例えばアウトソーシングには、不正アクセス通信の分析や不正侵入検知後のインシデント対応を常時行う「マネージド・セキュリティ・サービス(MSS)」などがあります。

自社の人員を割けない企業や高度専門人材がいない場合でも、アウトソーシングの活用でセキュアな環境を構築可能です。なおラックでは熟練のセキュリティアナリストと監視・運用支援システムを備えた「JSOC マネージド・セキュリティ・サービス(MSS)」を提供しています。

マルウェアの対策方法

マルウェアの被害を防ぐにはどのような対策があるのでしょうか。ここでは基本的な対策を解説します。

不要なアプリケーションやソフトウェアをインストールしない

先述した通り、アプリケーションやソフトウェアはマルウェアの感染経路になる可能性が高いです。信頼性が確認されていないアプリケーションやソフトウェアを安易にインストールしないようにしてください。

社内のセキュリティルールとしては、「自社が承認していないソフトウェアはインストールしてはいけない」「公式サイト以外からインストールしない」などを設けます。私物のパソコンやモバイルデバイスを社内ネットワークにつなげない対策も有効です。

OS・ソフトウェア・アプリケーションを常に最新化する

OSやソフトウェア、アプリケーションを常に最新の状態に保つことも重要です。セキュリティの脆弱性が修正されている場合があるため、なるべく早くアップデートします。NISC(内閣サイバーセキュリティーセンター)によると、特に攻撃対象になりやすい各種ブラウザや、Adobe社Acrobat ReaderやOracle社Javaなどのソフトウェアの更新を重点的に行うべきとしています。※3

最近のソフトウェアは自動更新されるか通知が出るようになっています。従業員のITリテラシーが一定以上あれば、問題なく対処できるでしょう。ただしアップデート後に想定外の不具合が発生することもあるため、社内で使用しているOS・ソフトウェア・アプリケーションのアップデートのルールを策定しておくとより良いと言えます。

メールやファイル、サイトの開封ルールを設ける

メールやWebサイト経由のマルウェア感染を防ぐには、開封ルールを決めておくのが効果的です。具体的なルールとしては以下のような内容が考えられます。

- 不審な添付ファイルやURLは開かず、管理者に連絡する

- メールソフトのフィルタリング機能を有効にして、迷惑メールを分類する

- 重要な内容のメールでは、作成者とメールアドレスを照合する

- USBメモリ挿入時に「autorun.inf」が自動実行されない設定にしておく

上記はあくまで一例ですので、自社の業務内容に合った対策が必要です。

セキュリティ対策ソリューションを導入する

ウイルス対策ソフトや不正アクセス監視サービスなどを導入すれば、セキュリティレベルを高められます。これらのほかにもスパイウェア検出ソフト、侵入防止システム(IPS)、ファイアーウォールなどがあります。

また万一、マルウェアに感染した場合の被害を最小限に留めるための対策も導入する企業が増えています。

例えば、ネットワーク監視することでインシデントをいち早く検知する仕組みや、ネットワーク切断・隔離などによって被害を最小限にとどめる「EDR」、ファイアーウォールやプロキシなどから出力されたデータを一元的に集約して通信の流れをより詳細に把握してインシデントを検知する「SIEM」などのソリューションが挙げられます。

マルウェアをすべて防御するのは難しくコストもかかるため、侵入された後の対策を組み合わせることも検討してみましょう。

対応範囲を広げて考える

サイバー攻撃の形は日々変化し続けており、対応範囲を広げて考えることが重要になります。例えば、マルウェア対策となると自社・組織内における対策に注目しがちですが、組織外部の脅威に注意を払うことも重要です。

組織内だけでなく、組織外で発生した脅威情報を収集・提供するソリューションとして「スレットインテリジェンス」が挙げられます。ラックの「JLIST」のように、情報提供するだけでなく、ブロックリスト化することで先回り防御する仕組みを提供しているサービスもあります。

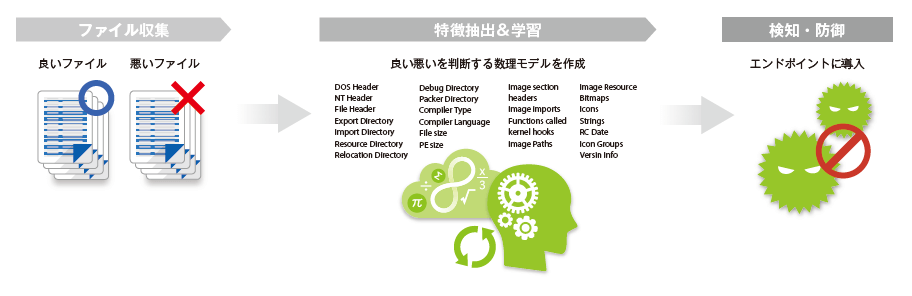

他にも、未知のマルウェアに対応できるAI検知機能を搭載したソリューションも提供しています。Cylance社のAI活用検知エンジンでは、既知・未知のマルウェアを99.7%検知することが可能になっています。※

※ ドイツに拠点を置くセキュリティ製品の性能検証を行う第三者機関「AV-TEST」にて評価(2016年1月)

組織外部や未知のマルウェアに対しても迅速に対応できるセキュリティ体制を構築できているか、確認しておきましょう。

マルウェア対策ソフトの機能例

マルウェア対策として重要性が高まっているのが、パソコンやモバイルデバイスなどの端末ごとに行うエンドポイントセキュリティという対策方法です。

従来は例えば会社外・会社内といったような境界で対策を行う「境界型セキュリティ」が主流でした。これはネットワークの入り口のセキュリティを強固にすることでサイバー攻撃やマルウェアの対策を行う方法です。

しかし、テレワークやクラウドサービスの普及によってこの方法ではセキュリティが網羅しきれないケースが増えています。

ここでは、ラックが提供している「次世代型マルウェア対策プロテクトキャット Powered by Cylance」を例に、どのような機能があるか解説します。

既知・未知のマルウェアを実行前に検知

プロテクトキャットは、既知のマルウェアだけでなく未知のマルウェアも実行前に検知できます。これはパソコンなどのエンドポイントでの不審な動作を検知する「振る舞い検知」という機能です。

Cylanceの人工知能エンジンを搭載したプロテクトキャットは、マルウェアが脅威を持つ前に、トロイの木馬やランサムウェアなどの種別とリスクの高さを検知します。そして駆除や隔離などを自動的に実行します。このため例えばマルウェアを含むメールを開いてしまった場合でも、被害を最小限に抑えられます。

検知したマルウェアのレポート

プロテクトキャットは検知したマルウェアのログを記録しレポート化します。代表的な機能は以下のとおりです。

脅威の有無をカレンダー上で確認

プロテクトキャットのカレンダーをクリックすると、その日に何件脅威が発生したかをすぐに確認できます。またサマリーをカレンダーに一覧表示します。

エンドポイントごとの脅威の集計

どの端末で脅威が発生したかを閲覧できます。例えばセキュリティ上、問題のある行動をとっている従業員がいないか調べられます。

検出したマルウェアの種類

どのようなマルウェアを何件検出したのかなどを分析できます。

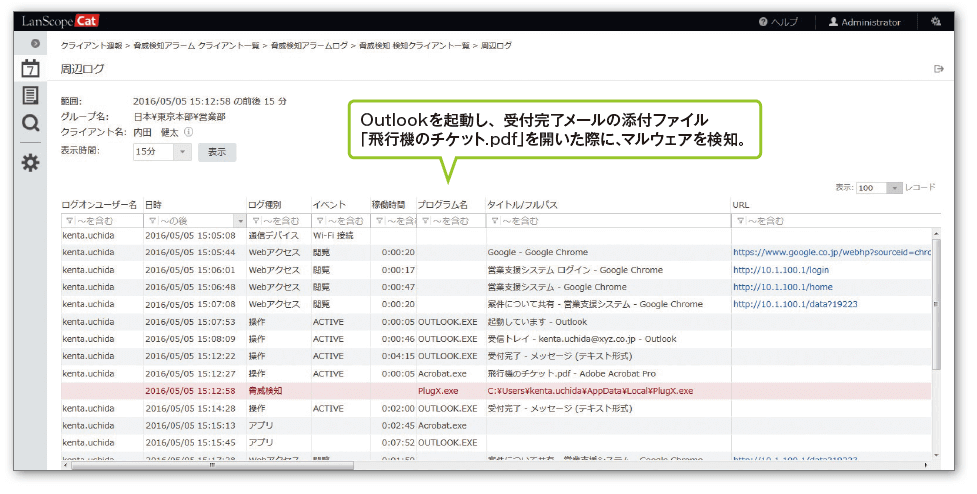

端末と原因の特定

マルウェアに感染した端末ごとに原因を特定できます。具体的には検知前後の操作ログなどから、感染経路を特定します。

例えばプロテクトキャットでは「Outlookで"飛行機のチケット.pdf"というファイルを開いて感染した」などの原因が特定可能です。

これによって脅威をもたらしたマルウェアがわかるだけでなく、再発防止につなげられます。上記の例ならば、電子メールのフィルタを強化したり、添付ファイルを安易に開かないように周知したりできます。

他社の判断状況などの参考情報を提供

プロテクトキャットはマルウェア対策に有益な参考情報を提供しています。例えば、マルウェアごとに危険度レベルがスコアリングされています。このスコアは他社の対応(駆除、隔離などの設定)に基づいて集計されているため、自社の対応の参考にできるでしょう。

また不審なファイルを開くことなく信頼度のチェックが可能です。会社情報や発行者情報がないファイルを検知して、ファイルを隔離するか、許可するかを選択できます。

インターネット非接続環境におけるマルウェア防御と一元管理

プロテクトキャットはインターネットに接続されていない環境においても使えます。スタンドアロンの端末でも、リアルタイムのマルウェア防御が可能です。また各端末を管理するサーバとローカル接続すれば、一斉にアップデートをしたり、アラート通知メールを送信したりするなど一元管理できます。

インターネット非接続の環境はマルウェアが侵入しにくいメリットがある反面、一度侵入されると脅威を防ぎにくい問題がありました。しかしプロテクトキャットを導入すれば、閉域網においてもマルウェア防御のシステムを容易に構築できます。

マルウェア対策のポイント

企業におけるマルウェア対策は無料のセキュリティソフトやツールでは不十分といえます。出来る限りの対策を行うには、フリーソフトやアプリケーションでのセキュリティ対策だけではなく、先述したような対策を講じるようにしましょう。またセキュリティ対策全般に高い意識を持ち、仕組みを作ることが重要です。

先に紹介した「次世代型マルウェア対策プロテクトキャット Powered by Cylance」の導入は、効果的な施策の1つです。プロテクトキャットは、IT資産管理・情報漏えい対策ソリューション「LanScope Cat」と、Cylance社のAIアンチウイルス製品「CylancePROTEC」が統合されています。

つまりIT資産管理と先進のAIマルウェア検知技術をシームレスに連携できます。これによってセキュリティレベルを高めるうえに、管理者や従業員の負担も軽減できます。

エンドポイントセキュリティに対応しているため、社外のテレワーク環境におけるセキュリティ強化も可能です。インターネット非接続の環境でも使えるため、会計部署や個人情報を扱う部署などでもセキュリティレベルを高められます。

マルウェア感染してしまった後の対処法

マルウェアに感染してしまった場合には、速やかに対処する必要があります。ここではマルウェア対処の流れを6つのステップに分けて解説します。

1. 感染拡大を防ぐためネットワーク遮断する

まずは、ネットワークを遮断し感染拡大を防ぎます。端末のLANケーブルを引き抜いて物理的に遮断したり、Wi-Fi接続をオフにしたりします。既に他の端末に感染している可能性がある場合は、Wi-Fiルータの電源をオフにするなど、ネットワーク全体を無効にする対応も考えなければなりません。

2. 感染経路や原因を特定する

次に感染経路や原因を特定します。ここで役立つのはマルウェア対策ソフトのログです。ログを解析して電子メールやUSBメモリなどの感染経路を調べ、不正ファイルを特定します。先に紹介したプロテクトキャットのような検知情報をレポート化する機能があれば、調査時間を短縮できます。

3. 必要に応じて内部・外部に公表する

マルウェアを検知したこと、あるいは被害が出たことを必要に応じて内部、外部に公表します。二次被害を防ぐためには、社内で情報をシェアするのが効果的です。

また他社が同じ被害に遭わないように、IPAの「情報セキュリティ安心相談窓口」※4などを通じて情報公開する方法もあります。そのほか顧客情報の流出などがあった際は、情報公開しなければならないケースもあるでしょう。

4. マルウェアを確実に駆除する

端末やネットワークを通常運用に戻す前に、マルウェアの根絶を確認します。マルウェアの多くは自己増殖能力を持っているため、1つでも残っていれば、再び被害が出るケースがあるからです。すべての端末で最新のウイルス対策ソフトを使ったスキャンを実施したり、管理者がネットワーク上の端末にマルウェアが残っていないか検索したりします。

5. 被害にあったファイルがあれば復旧する

消失や改ざんがあったファイルの復旧を試みます。マルウェア駆除のためにクリーンインストールしたり、USBメモリ全体を消去したりした場合は、他のファイルを含めて復旧が必要です。いずれの場合もバックアップデータがあるかどうかが重要です。重要な情報資産は自動的にバックアップされる体制をとっておいたほうがよいでしょう。

6. 再発防止策を検討・実行する

インシデント発生後に分析結果をまとめて報告会を開きます。そこで再発防止策も話し合います。

例えばマルウェア対策ソフトの更新や、セキュリティルールの改正、従業員教育の実施など必要な対策を決めて行きましょう。対策がわからない場合は、専門知識を持つ外部機関に分析を頼むのもよい方法です。

マルウェア対策についてのまとめ

マルウェア対策は、業界や企業の規模に関わらず必要不可欠です。ITの活用が増えるに伴い、マルウェアの脅威も増大しているため、企業は特に注意を払う必要があります。

マルウェア対策を強化するには、セキュリティ体制構築と従業員リテラシー育成の両面に取り組むことが必要です。

この記事で紹介した「次世代型マルウェア対策プロテクトキャット Powered by Cylance」など先進的なソフトの導入や、従業員を対象に専門的な知識を持った外部機関でセキュリティ教育、研修を受講してもらうといった施策を検討してみましょう。

参考情報

※2 情報セキュリティ管理基準(令和7年改正版)|経済産業省

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR