-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ペネトレーションテストをより身近なものにする「ASV(Automated Security Validation)」とは?

デジタルペンテストサービス部で、セキュリティコンサルタント/テクニカルコミュニケーターをしている川島です。

標的型攻撃やランサムウェアといったサイバー攻撃による被害が相次ぐ中、自組織のセキュリティ対策が有効に機能しているかを評価するための手段の一つがハッカーの技術を活用した侵入テスト(ペネトレーションテスト)です。一方で、ペネトレーションテストはサイバー攻撃者の活動を模した疑似攻撃による調査を行うため、準備や実施に時間がかかり、テストを実施できるスキルを持つ要員が限られるなど、多くの組織にとって実施のハードルが高いという現状があります。

そのような状況をふまえ、本記事ではペネトレーションテストをみなさんにとってより身近なものにする、自動化されたセキュリティ検証「ASV(Automated Security Validation)」について解説します。

ASV=「セキュリティ検証の自動化」

「ASV(Automated Security Validation=自動化されたセキュリティ検証)」とは、ペネトレーションテストの中で行う「疑似攻撃によるセキュリティ対策の有効性および攻撃耐性の調査」を自動で実施する仕組みです。一般的なペネトレーションテストでは、高い技術力を持つペネトレーションテスターが自らの手で疑似攻撃を行いますが、それをツール化して自動で行うのがASVです。

ペネトレーションテストでは、組織内部のネットワークへの侵入に成功した後、どのようなPCやサーバが存在するか、悪用できそうな設定の不備はないか、脆弱性のあるPCやサーバはないかなどの観点でペネトレーションテスターがネットワーク内部の情報を収集し、収集した情報を活用して他のPCやサーバに侵害を拡大する「横断的侵害」を行います。そして侵害した他のPCやサーバ上に存在する情報の窃取や破壊などの「活動」につなげます。

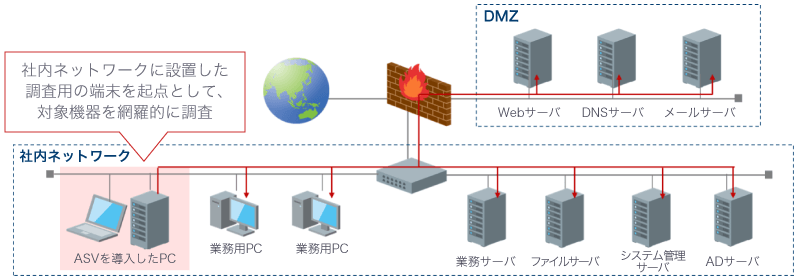

ASVは、調査対象として指定したネットワーク上のPCやサーバに対して、ペネトレーションテスターが行うような「横断的侵害」および「活動」の一連の流れを自動で実施します。

実際のサイバー攻撃を再現

「ペネトレーションテスターが行うような高度な疑似攻撃って自動化できるの?」と思われた方もいらっしゃるかもしれません。自動化のポイントの1つが、サイバー攻撃の攻撃手法や戦術に関する国際的なフレームワークである「MITRE ATT&CK®」の活用です。

「MITRE ATT&CK®」には、実際に観測されたサイバー攻撃に基づいて、攻撃に用いられた戦術(=どういうことを目的とした攻撃か)や、攻撃テクニック(=どのような攻撃手法を使ったものか)といった情報が分類されてまとめられています。ASVでは「MITRE ATT&CK®」に収録されている一つ一つの攻撃手法を自動化すること、さらに調査の目的や対象のシステムの状況に応じて、複数の攻撃手法を自律的に組み合わせて実行することで、サイバー攻撃者による一連の攻撃の自動化を実現しています。

短時間での調査が可能

ペネトレーションテスターが自らの手で疑似攻撃を行うペネトレーションテストでは、先述したような攻撃手法やそのパターンを1つずつ順番に試行します。また、調査対象のネットワーク上にある全てのPCやサーバに対してそのような調査を行うのは現実的ではないため、目的の達成に向けた優先度づけを行い、そのために必要なPCやサーバに絞って調査を行います。

一方でASVは膨大な数の攻撃手法やパターンを短時間で実施でき、またそれらの調査を数百台、数千台のPCやサーバに対して一度に実施することが可能です。

ASVとペネトレーションテストは何が違う?

2020年11月のLAC WATCH記事で解説した通り、ペネトレーションテストは「調査対象のシステムにおいて攻撃者の目的を達成できるかを確認する」テストです。

ASVでは「疑似攻撃によるセキュリティ対策の有効性および攻撃耐性の調査」を自動で行うことができますが、「攻撃者の目的を達成できるか」を確認できるかどうかは、その内容次第です。例えば「組織のネットワーク内部で個人情報や機密情報を見つけ出し、それを盗み出す」といったシンプルなものであれば、ASVでも実施できる可能性があります。

しかし、例えばお客様の機密情報を窃取するために、最初に侵入したPCから管理用のサーバにリモート接続し、その管理用のサーバを踏み台にして機密情報が保管されているネットワークに存在する端末へアクセスして・・・というような複雑なステップを求められるものは自動化が困難であり、ペネトレーションテスターの真価が発揮されるところです。

また、目的の達成のために人間の思考や推測が必要なものや、対象システム固有の問題点、さらには対象とする組織の文化を悪用するものなども、ツールのみの調査では困難なケースがあります。

例えば、調査対象のPCやサーバの中にIDやパスワードといった認証情報が記載されたファイルが存在するかを調査するケースを考えます。ツールでこういったものを探す場合、まずは「パスワード」や「password」といった文字列が含まれているファイルが存在するかどうかをくまなく調査するでしょう。しかし、この方法だけで認証情報を見つけられるとは限りません。従業員が手元のファイルにIDやパスワードをメモする際に、「パスワード」と書くのが面倒で「パ」「pa」のように書くことがあるかもしれませんし、その認証情報を使う社内システムの名前と一緒にIDやパスワードを書いておくかもしれません。「この会社の従業員だったら、こういうことをするかも」という想像はツールにはまだまだ困難であり、人間の得意な分野です。

一方で、ツールで自動化することが有利に働く面もあります。その1つが組織内の端末やサーバを網羅的に調査できる点です。あくまでもペネトレーションテストでは攻撃者の目的を達成することをゴールとするため、目的の達成に有用そうなPCやサーバに絞って調査を行います。一方、ASVでは調査対象として指定した全ての端末やサーバについて短時間で網羅的に調査ができます。すなわち、自組織のセキュリティ対策が有効に機能しているかをより網羅的に確認することが可能です。

ASVと脆弱性診断は何が違う?

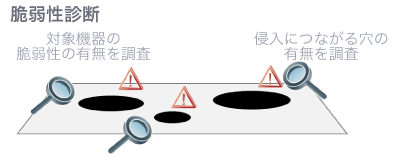

調査対象として指定した全てのPCやサーバについて網羅的に調査ができるという点は、脆弱性診断と共通しているともいえます。ASVでは脆弱性診断と同じように、調査対象として指定した全てのPCやサーバについて、侵害に悪用できる問題点があるかどうかを調べます。

違いがあるのは調査内容です。脆弱性診断は診断対象のPCやサーバに存在する既知の脆弱性を網羅的に洗い出すことを目標とします。ただし、あくまでも既知の脆弱性の有無は調査しますが、その脆弱性を悪用してどのようなことができるかを診断するものではありません。

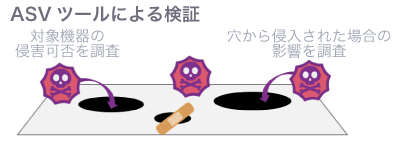

一方、ASVは既知の脆弱性だけでなくネットワークの設定の不備や、弱いパスワードや端末上に保存されたパスワードなど、侵害に利用可能と考えられる「穴(=セキュリティホール)」を探し出した上で、侵害対象のPCやサーバを「乗っ取る」ことを目標とします。ただし、既知の脆弱性の有無について網羅的に診断するものではなく、「乗っ取る」ために悪用可能と考えられる脆弱性に絞った調査をします。言い換えると、脆弱性診断は侵害される可能性が存在するかの調査、ASVは実際に侵害できるかの調査であるとも言えます。

ASVを活用した簡易的なペネトレーションテスト

さらに詳しく知るにはこちら

ペネトレーションテスト エクスプレスラックの「ペネトレーションテスト エクスプレス」サービスは、サイバー攻撃について知り尽くしたラックのペネトレーションテスターがペネトレーションテストにおける疑似攻撃にASVを活用することで、効率かつコストパフォーマンスに優れたテストを提供しています。

さらに詳しく知るにはこちら

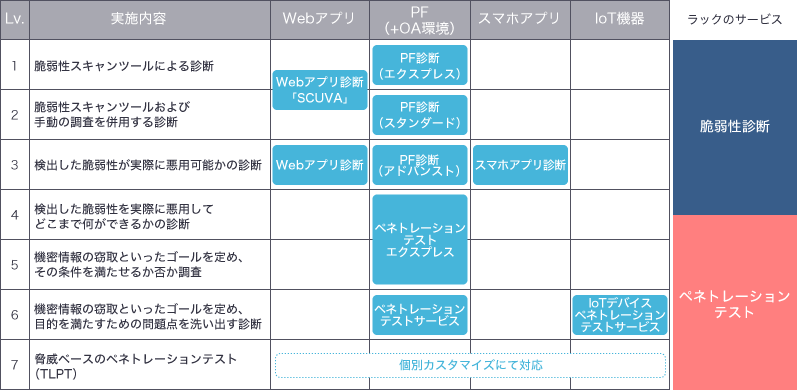

ペネトレーションテスト エクスプレス2020年11月のLAC WATCH記事に掲載した「お客様のご要望とラックの提供サービスのマッピング表」では、ASVを使用したペネトレーションテストである「ペネトレーションテスト エクスプレス」サービスは「Lv.4 検出した脆弱性を実際に悪用して何をどこまでできるかの診断」および「Lv.5 機密情報の窃取といったゴールを定め、そのゴールを満たせるか否かの診断」の領域にマッチします。つまり、「ペネトレーションテスト エクスプレス」サービスは「脆弱性診断よりも一歩進んだ診断をしたい」「ペネトレーションテストを簡易的に実施したい」といった組織に向いているサービスであると考えます。

一方で、「ペネトレーションテスト エクスプレス」サービスでは、組織にあった攻撃シナリオの作成や、「Lv.6 機密情報の窃取といったゴールを定め、目的を満たすための問題点を洗い出す調査」は実施しません。そのため、重要なシステムにおいて想定される脅威につながるセキュリティ上の問題点の洗い出しを徹底的に行いたいというような場合は、人間の思考や推測のような観点もふまえて調査を実施する「ペネトレーションテスト」、情報システム全体を俯瞰した調査を行うことでどのような脅威が実証しうるかを知りたいというような場合は「ペネトレーションテスト エクスプレス」というような使い分けが考えられます。

ペネトレーションテストの実施においては、まず調査対象とするシステムの選定に加え、どのような脅威を想定した調査をしたいのかという目的を明確にすること、そしてどのような調査内容であればその目的を満たせるのかを検討する必要があります。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR