-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテストサービス部で、セキュリティコンサルタント/テクニカルコミュニケーターをしている川島です。

昨今ラックでも多く引き合いをいただいている「ペネトレーションテスト」について、実際にお客様からよく質問をいただくポイントをふまえながら、サービスの実施内容やラックの強みを解説します。

ペネトレーションテストで問題点が必ず見つかる?

ペネトレーションテストは前回記事で解説した通り、「調査対象のシステムにおいて攻撃者の目的を達成できるかを確認する」テストです。

ラックのペネトレーションテストでは、機密情報の窃取といった攻撃者の「ゴール」に対して、「ゴール」の達成につながるセキュリティ上の問題点を洗い出します。問題点を洗い出すための調査方法として、お客様の情報システムに対して、サイバー攻撃者の目線で実際のサイバー攻撃の流れに沿った「疑似攻撃」を行います。このことをお客様に説明すると、以下のような質問をいただくことが多々あります。

「これまでに、攻撃に失敗して何も問題点を見つけられずに終わってしまったことはありますか?」

「うちの会社のシステムはしっかりセキュリティ対策をしているのでなかなか手ごわいと思いますよ?」

結論から言うと、ラックがここ2年間で実施したペネトレーションテストでは100%すべてのお客様に、システム全体の侵害につながるため即時対応を推奨するハイリスクな問題点が見つかっています。それは、ラックのペネトレーションテストでは、「もしも」を積み重ねた「多層防御全体の検証」を行っているためです。

そもそもペネトレーションテストって何をしているの?

ペネトレーションテストは「攻撃者の目的を達成できるかを確認する」ため、疑似攻撃による調査の流れは基本的にサイバー攻撃者の動きと同じです。一方で単なる「テスト」に留まらないよう、実際に攻撃を受けた際の状況に可能な限り近づけるため、さまざまな工夫をしています。

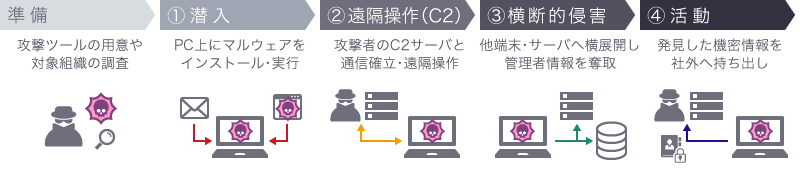

ペネトレーションテストの流れ

では、実際の攻撃者はどのような動きをしているのでしょうか?「サイバー救急センターレポート第10号」にあるように、2020年下半期で最も出動件数が多かったセキュリティインシデントは「マルウェア感染」です。

ペネトレーションテストでも、従業員のPC端末がマルウェアに感染したことを想定したシナリオで実施する場合が多いため、本記事ではPC端末のマルウェア感染を例にとって攻撃者の動きや、ペネトレーションテストの流れを説明します。以下の図は、マルウェアによる攻撃の流れを示しています。

①潜入

攻撃ツールの用意やターゲットとする組織の調査といった準備が完了すると、攻撃者は悪意のあるファイルを添付したメールやWebサイトを経由して、攻撃のターゲットとする組織で使用しているPC端末にマルウェアをインストールおよび実行させます。

例えばメールを悪用した攻撃手法には、不特定多数に大量のメールを送信する「ばらまき型メール」や、特定の組織を狙って巧妙な内容のメールを送信する「標的型攻撃メール」などがあります。

メールを悪用した攻撃手法に関連するラックのサービスである「標的型攻撃メール訓練 T3」は、悪意のあるファイルをどれくらいの従業員の方が開いてしまうかを把握するためのサービスですが、ペネトレーションテストでは標的型攻撃メール訓練の続き、つまり悪意のあるファイルを開いてしまった場合にPC端末がマルウェアに感染してしまうかどうかの調査から始めます。調査の際には、普段の業務で従業員が使っているものと同等のPC端末をお客様に用意いただき、そのPC端末をマルウェアに感染させられるか、そして感染させたマルウェアを実行できるかを調査します。

②遠隔操作(C2)

マルウェアにもさまざまな種類がありますが、標的型攻撃に用いられるマルウェアや最近のランサムウェアなどは、PC端末を遠隔操作する機能を持つものがほとんどです。攻撃者のC2サーバ(指令サーバ)とマルウェアに感染したPC端末との間で通信を確立させることでC2サーバからPC端末を遠隔操作します。

ペネトレーションテストでは疑似的なC2サーバを用意して、C2サーバからインターネット経由でお客様に用意していただいたPC端末を遠隔操作できるかどうかを確認します。さらに単にC2サーバから遠隔操作ができるかだけでなく、複数パターンの疑似C2サーバを用意して、どのようなサーバや通信方式・手法が用いられた場合にPC端末を遠隔操作できるかについても調査します。

例えば、C2サーバにてよく用いられるHTTP(S)通信を用いてPC端末を遠隔操作できるかどうかを確認したところで調査を終えずに、DNS通信による遠隔操作の事例も確認されていることをふまえて、DNS通信によるパターンについても調査します。

一般的なC2サーバや単純な手法ではセキュリティ製品によって通信が遮断されて遠隔操作ができない場合でも、通信方式や手法に少しの工夫を加えることで、セキュリティ対策をすり抜けてPC端末の遠隔操作に成功するケースは少なくないのです。

③横断的侵害

遠隔操作で乗っ取ったPC端末内部からお客様のネットワークやシステムの情報を取得することで、他のPC端末やサーバへ横断的に侵害を進めます。PC端末やサーバの管理者権限を奪取できた場合は、管理者権限を悪用してさらに侵害可能な範囲について調査します。

「①潜入」での説明の通り、マルウェア感染による遠隔操作で乗っ取るPC端末は普段の業務で利用されているものと同じものをお客様からお貸し出しいただきます。その際に、ペネトレーションテスト用に新品のPC端末を用意していただくのではなく、疑似的に業務利用した状態のPC端末、つまり社内のポータルサイトやファイルサーバといった普段の業務で利用しているシステムにアクセスするなどの使用履歴が残っている状態のものを準備していただくことをお願いしています。理由は、「普段の業務で利用しているPC端末がマルウェア感染した」状況に限りなく近い環境で調査をするためです。

社内のシステムを利用することで、利用履歴やキャッシュといったデータがPC端末上に残る場合があり、こういった情報はマルウェアに感染したPC端末を遠隔操作して、他のPC端末やサーバへ横展開していく際の重要な手掛かりになります。

ペネトレーションテストの実施にあたり、疑似的に業務利用した状態のPC端末のご用意をお客様にお願いすると、「準備に手間がかかりそうなので、ラックさんで調査用のPCを用意してもらえませんか?」というご相談をいただくことがありますが、従業員の方のPC端末がマルウェアに感染した場合を想定したシナリオでは、ラックで用意したPC端末での調査はできかねます。

なぜなら、お客様のネットワーク内にラックのPC端末を持ち込んで調査を行うと、従業員の方のPC端末がマルウェアに感染した場合の攻撃者の動きとはシナリオが違うものになってしまうためです。それはあくまで第三者が不正な端末を持ち込むというシナリオの再現であって、第三者によって持ち込まれた端末は、お客様のPC端末が実際にマルウェアに感染するときの状態と同じとはならないためです。

④活動

他のPC端末やサーバへ横断的侵害を行うことで発見した、重要な情報の破壊や窃取を行います。情報窃取は、感染したPC端末からC2サーバ経由で持ち出すほか、クラウドストレージサービスやUSBメモリを利用して行うケースもあります。

ここまで挙げてきたように、ペネトレーションテストでは可能な限り実際に攻撃を受けた際の状況に近づけるための工夫をしていますが、実際に重要な情報の破壊や窃取を行うとお客様の業務に多大な影響が発生してしまうため、情報の破壊や窃取に関する調査はダミーのファイルを使用して行います。

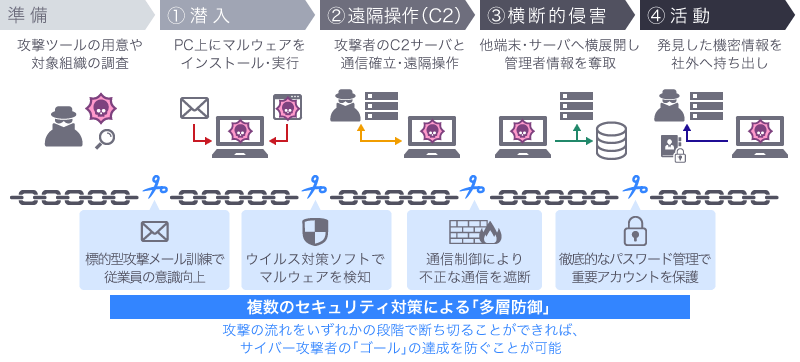

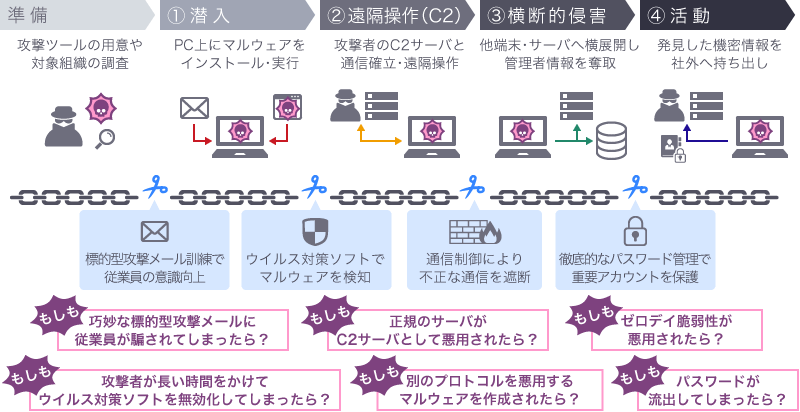

上記の①~④の流れを途切れさせずに攻撃者が完遂することで、機密情報の窃取といった攻撃者の「ゴール」が達成されます。つまり、攻撃者の立場とは逆の防御側であるお客様の立場では、この流れをどこかで断ち切れれば攻撃者の「ゴール」の達成を防げるということになります。

実際には、お客様は何もセキュリティ対策を実施していない「丸腰」でペネトレーションテストに臨むのではなく、複数のセキュリティ対策を多層に重ね合わせる「多層防御」を行った上でペネトレーションテストを実施します。ウイルス対策ソフトでマルウェア感染を検知したり、通信の制御によりC2サーバなどへの不正な通信を遮断したり・・・など多層に張り巡らした防御策によって攻撃の流れをどこかの段階で断ち切ることができれば、攻撃者の「ゴール」の達成を防ぐことが可能となります。

攻撃の流れのどこかで防御できれば攻撃者の「ゴール」は達成されないということは、ペネトレーションテストにおいても、どこかで攻撃に失敗すれば攻撃者の目的は達成できず、「ゴール」の達成につながる問題点を検出することができないのではないか?と思われる方もいらっしゃるかもしれません。

しかし、途中で失敗して「ゴール」の達成につながる問題点を検出できなければシステムが安全な状態か、というと決してそうではありません。それはペネトレーションテストが脆弱性診断などと同様に、調査を行った時点の状態を調べるものだという性質であり、つまり調査の時点ではセキュリティ上の問題がなくても、今後ずっと問題がなく安全であるとは言えないためです。

現時点では問題がなくても、攻撃者による新たな攻撃手法やゼロデイ脆弱性の発見など、サイバー攻撃を取り巻く状況は日々変化します。そういった状況をふまえ、「もしも」セキュリティ対策が突破されてしまったら?という最悪の状況に至ったケースを含めてとことん調査をするのがラックのペネトレーションテストです。

なぜウイルス対策ソフトを停止させるの?

例えば、ラックのペネトレーションテストでは、マルウェアによる遠隔操作での乗っ取り対象とするPC端末をお客様から2台お貸し出しいただいています。

ここで、2台のうち1台は通常の業務で利用されているものと同じ状態のものをお貸し出しいただき、PC上で動作しているウイルス対策ソフトを騙すことができるかどうかも含めた調査を行います。そしてもう1台は普段PC端末上で動作しているウイルス対策ソフトを停止したものを用意いただくようにお願いしています。これは一見、ウイルス対策ソフトを停止した状態で調査をすることで、楽をして疑似攻撃を成功させようとしていると捉えられるかもしれません。

しかし、これは調査において楽をするためではなく、「もしも」攻撃者が長い時間をかけてウイルス対策ソフトを無効化してしまった場合に、どういった攻撃が成功するかを調査することを目的としています。言い換えれば、攻撃者が長い時間をかけて侵害を進めた状態を短時間で意図的に作り出し、その時点での耐性を評価しているということになります。

サイバー攻撃者は情報の窃取や破壊といった「ゴール」の達成のためなら、いくらでも時間をつぎ込みます。一方で、ペネトレーションテストの目的は攻撃者の「ゴール」の達成だけではなく、お客様のシステムにおけるセキュリティ上の改善策を洗い出すことです。そのため、サイバー攻撃者とは異なり、「ゴール」の達成だけではなく限られた時間の中で効率よく問題点と改善策を洗い出すことが求められます。

「もしも」の積み重ねによる多層防御全体の検証

例えば、ウイルス対策ソフトが動作しているPC端末のみで調査を実施して、「今回のペネトレーションテストでは、ウイルス対策ソフトでマルウェアが検知されたためPC端末の遠隔操作は成功しませんでした。ただし、今回の調査期間の中では不可能だったものの、長い期間をかけて悪意のある攻撃者がウイルス対策ソフトを無効化することで、PC端末のマルウェア感染および遠隔操作が実現する恐れがあります」という結果を報告するのでは、ペネトレーションテストとして意味がないとラックは考えています。

なぜなら、「もしも攻撃者がウイルス対策ソフトを無効化してしまったらどうなるの?」というお客様の疑問は解消されず、お客様のセキュリティ対策の推進につながらないためです。

ウイルス対策ソフトの例以外にも、「もしも攻撃者が所有するサーバではなく、正規のサーバがC2サーバとして悪用されたら?」「もしもシステムで利用しているサービスにゼロデイ脆弱性が発見されて、それが悪用されたら?」など、「もしも」のパターンを何層にも積み重ねることで多層防御全体を深く検証し、徹底的に問題点を洗い出します。

なぜお客様の拠点に訪問して調査をするの?

ラックのペネトレーションテストにはもう1つ特長があります。それは「オンサイト調査」です。ペネトレーションテストでは、担当するペネトレーションテスターがお客様の拠点に直接訪問して現地で調査を実施します。実際のサイバー攻撃では、攻撃者はインターネットを経由して外部から攻撃を行うことが多いため、「なぜペネトレーションテストをリモートではなくオンサイトで実施するのか?」と疑問を抱かれる方もいらっしゃるかもしれません。

セキュリティ上の問題点を効率的に洗い出す

先述した通り、ペネトレーションテストの目的はお客様のシステムにおけるセキュリティ上の問題点を洗い出すことです。そのため、実際に攻撃を受けた際の状況に可能な限り近づけることが重要です。一方で、限られた時間の中でセキュリティ上の問題点を効率的に洗い出すことが求められます。

ラックのペネトレーションテストはオンサイト調査の際に、テスト中にこちらから質問や確認を行った場合にすぐに対応いただけるご担当者の方のアサインをお願いしています。効率的に調査を行うためには、現地でお客様と直接連携を取りながら調査を進めることが重要となるためです。

本物のシステム環境に対して実施するペネトレーションテストでは、事前のヒアリングだけでは予期できない事象が次々と発生します。PC端末の遠隔操作のための通信が突然途切れてしまったり、PC端末の中から用途不明のアカウントが見つかったりした際に、お客様のご担当者にすぐに確認を取ることで、調査の効率が飛躍的に向上します。

例えば、PC端末の遠隔操作のための通信が突然途切れてしまったケースでは、その場でお客様に確認したところ、通信制御を行うセキュリティ製品が遠隔操作を不正な通信だと判定して通信を遮断していたことがわかりました。もしリモートでの調査であれば、通信が途切れてしまった原因の切り分けが困難で調査効率が落ちてしまったり、原因を突き止められずに調査結果が不十分なものとなってしまったりすることが想定されます。

オンサイト調査なら原因を突き止めやすくなることに加え、セキュリティ製品によって通信の遮断が成功したことをふまえた問題点の洗い出しが可能です。

お客様一社一社に合ったセキュリティ対策を提言

ペネトレーションテストをオンサイトで実施するメリットはもう1つあります。それは、ラックのペネトレーションテストが「情報システムペネトレーションテストサービス」であるという点と大きく関係します。ペネトレーションテストの目的は、お客様のシステムにおけるセキュリティ上の問題点を洗い出すことですが、それだけでなくお客様のセキュリティ対策の推進を支援するところまでが「情報システムペネトレーションテストサービス」です。

ペネトレーションテストで見つかるセキュリティ上の問題点は多岐に渡り、単なるソフトウェアや機能の設定不備のようなものから、お客様の組織の運用・体制に関わるものまでさまざまです。そのため、問題点に対して一般論での対策をご案内するだけでは不十分なことがあり、お客様のシステム環境・文化・業務に沿った対策のご案内が必要となるケースが少なくありません。

こういったケースにおいて、現地でお客様と直接連携を取りながら調査を進めることが効果的に働きます。調査の中でセキュリティ上の問題点を見つけた際に、その場でお客様に問題点の背景となる組織の運用・体制などについてお聞きすることで、一般論での対策に留まらずお客様に寄り添った対策の提言が可能になるためです。このことも、ペネトレーションテストをオンサイトで実施するメリットであるといえます。

結局のところ、ペネトレーションテストの結果としてお客様セキュリティレベルの向上にならなければ意味がないのです。

ラックのペネトレーションテストの強み

ラックのペネトレーションテストの強みは、「もしも」の最悪の事態までを想定した徹底的な多層防御全体の検証と、お客様に合ったセキュリティ対策の提言です。

テストの際は、調査対象のシステムにおいて攻撃者の「ゴール」を達成するための手法を時間の許す限り試し、多層防御全体を深く検証することで、徹底的にセキュリティ上の問題点を洗い出します。そして問題点を洗い出すだけでなく、見つかった問題点について一般論での対策に留まらず、お客様に合った対策をご案内します。

ご興味をお持ちいただけましたら、ぜひお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR