-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

昨今、企業や組織において業務システムや基幹システムのクラウド化が急速に進んでいます。総務省が公表した「情報通信白書令和2年版※1」によると、2019年にクラウドサービスを一部でも利用している企業は64.7%に上ります。

多くの企業や組織がクラウドサービスを利用する背景には、デジタルトランスフォーメーション(DX)の推進やテレワーク導入によるコラボレーションツールの利用など、様々な要因があります。クラウドサービスは、いつでもどこからでもデータにアクセスできる利便性や、資産や運用保守体制を自社で確保する必要がなくなるなど、業務効率化やコスト面でのメリットがあるため、今後も幅広く利用されることが予想されます。

しかし、そこには懸念もあります。クラウドサービスを利用する際は、利用者側もセキュリティ対策を正しく実施しなくてはならないからです。利用者側に起因するクラウド利用時の設定ミスにより、大規模な情報漏えいなどのセキュリティ事故が相次いでいます。利用するクラウドサービスごとに適切なセキュリティ対策を検討し、実施する必要があります。その中で、今回はクラウドの中でもSaaS(Software as a Service)の利用に焦点を当て、そのセキュリティ対策について解説します。

SaaSを利用する際の注意点

クラウドサービス全般に言えることですが、オンプレミスのように自社でセキュリティコントロールの全体を管理していないため、利用するクラウドサービスが求めているセキュリティレベルに達しているかどうかを、まず確認する必要があります。

セキュリティインシデントが発生した際の対応は、ベンダ側のセキュリティ対策状況や情報開示規約などに依存するため、対象範囲の特定や原因究明、責任の所在の把握などに時間がかかることがあります。さらに、ベンダが情報を開示するにあたり、追加費用が必要なケースもあります。そのため、クラウドサービスを利用する際の責任範囲の把握や、過去に起きたセキュリティ事故や事例を考慮した対策が実施されているかを確認する必要があります。

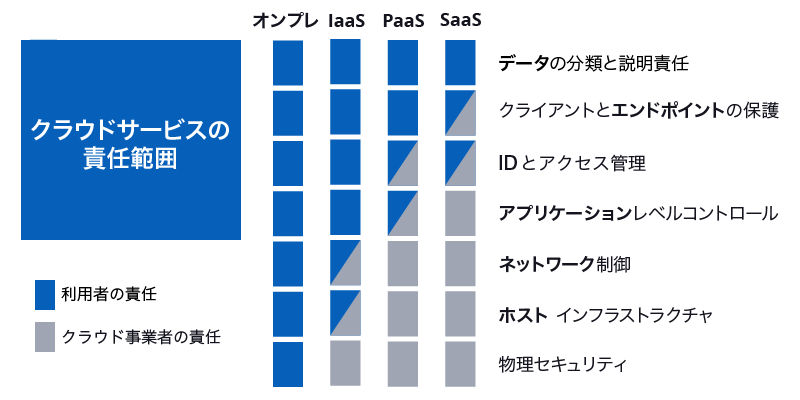

SaaS利用者側の責任範囲について把握する

クラウドサービスの責任範囲については図1で示す通りです。一般的に、SaaSにおいて利用者側が責任を持つ範囲はオンプレミスなどに比べて少なくなりますが、「データの分類と説明責任」「クライアントとエンドポイントの保護」「IDとアクセス管理」の3点があることを把握する必要があります。

また、SaaSの管理画面などで利用者側が設定できる範囲では、利用者側が適切なセキュリティ対策の設定を施す必要があります。各項目の検討例として下記が挙げられます。

「データの分類と説明責任」

- データの保存先が適切かどうか

- データの公開範囲が適切に設定されているか

「クライアントとエンドポイントの保護」

- 不正なクライアントからのアクセスを想定して多要素認証を導入しているか

- 許可した経路からのみアクセスできるように制限を実施しているか

「IDとアクセス管理」

- 適切なユーザー管理や権限設定をしているか

- 管理用の画面などにアクセス元の制限を設定しているか

「クラウドのセキュリティ」に起因する代表的なセキュリティのリスクを認識

どのクラウドサービスを利用していても、セキュリティの大原則である機密性、可用性、完全性については考慮が必要です。機密性、可用性、完全性に分類されたセキュリティリスクはそれぞれ、「利用者側の不備」「クラウドサービス事業者側の不備」「クラウドサービス上でのデータ消失のリスク」に起因することが多くあります。

以下の点から、クラウドサービスの管理者は、認証情報などの機密設定に加えて、システムダウンや証明書の更新漏れなどによる影響、データ消失のリスクなど、幅広い項目について考慮する必要があることが分かります。

機密性:利用者の不備に起因

- クラウドストレージの公開設定不備による情報漏えい

- APIアクセスキー等の認証情報の意図しない公開

可用性:クラウド事業者側の不備に起因

- 障害切り替えプログラムの不備によるシステムダウン

- サーバ証明書更新漏れによるサービス利用不可

完全性:クラウドサービス上でのデータ消失のリスク

- バックアップ時障害によるデータ消失

- 契約終了時によるデータ削除

「SaaS設定診断シリーズ」について

SaaSを利用する際の注意点で、SaaS利用者側の対策や過去に起きたセキュリティ事故や事例を考慮した対策が、適切に実施されているかを確認するべきだと説明しました。そのためには、米国の非営利団体Center for Internet Security(CIS)が提供している、セキュリティ設定に関する代表的な基準の1つ「CISベンチマーク」や各メーカが提供しているベストプラクティスに沿った設定が施されていることを、確認することが推奨されています。

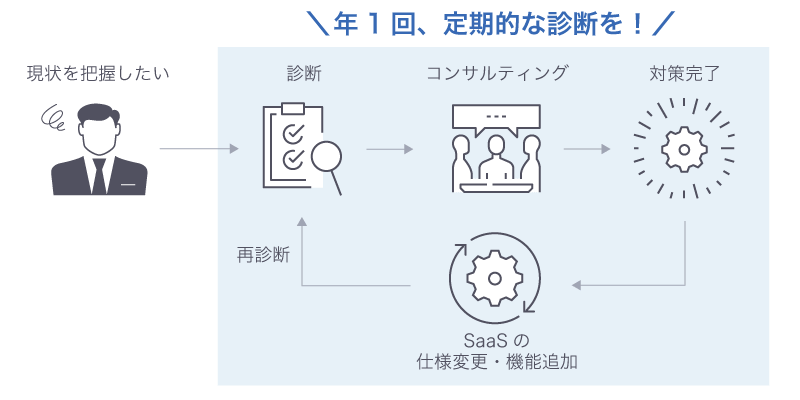

ラックでは京セラコミュニケーションシステム株式会社(KCCS)が提供するSaaSセキュリティ診断サービスとラックの診断コンサルタントによる対策検討支援を行うサービス「SaaS設定診断シリーズ」の提供を2021年11月11日に開始しました。

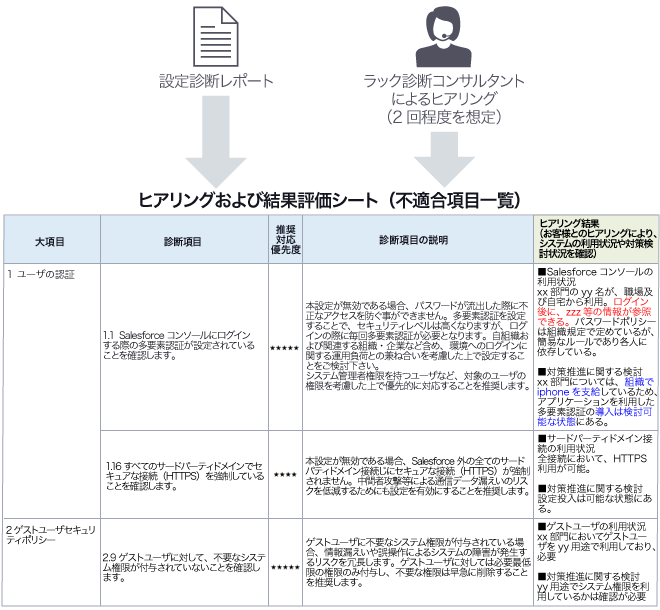

本サービスはKCCSの診断エンジニアによるSaaSの管理画面の設定項目を直接確認、企業(SaaS管理者)へのヒアリングを行い、診断対象がベストプラクティスなどに沿った適切な設定が施されているかをレポートにまとめ、可視化し、適切な設定が施されていない不適合項目が確認できた場合は、具体的な対策方法を提示します。

SaaS設定診断シリーズでは、例えば表1で示しているように、各SaaSについてアカウント/認証、データの権限設定、共有設定、ログ・アラート管理、ストレージ管理、クラウドサービス特有の設定などを確認します。

| カテゴリ | チェック項目 |

|---|---|

| ユーザーの認証 | UIへのログインの多要素認証の設定を確認 |

| ログイン可能なIPアドレス範囲の制限設定を確認 | |

| APIログインの多要素認証の設定を確認 | |

| セッションタイムアウト時の強制ログアウト設定を確認 | |

| 設定ページのクリックジャック保護の有効化を確認 | |

| ゲストユーザーセキュリティポリシー | 組織の共有設定のデフォルト値を確認 (非公開データを持つ全てのオブジェクト) |

| ゲストユーザーに対する組織の共有設定を確認 | |

| デフォルトの外部アクセス権の設定を確認 |

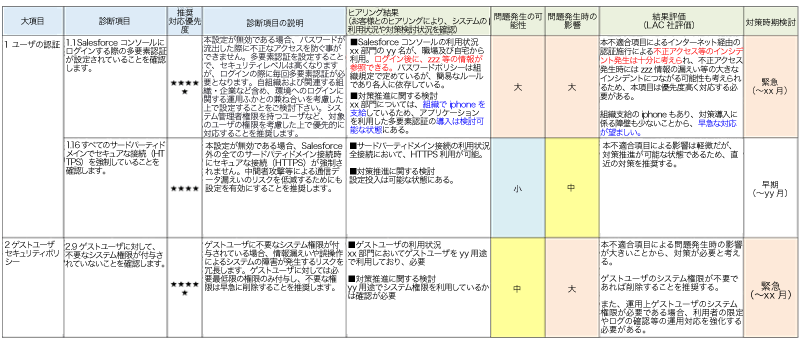

設定診断を行った後、設定診断レポートをもとにラックの診断コンサルタントが企業(SaaS管理者)に運用状況や対策方針についてヒアリング(図3)します。ヒアリング結果から『企業特有の環境や前提条件』を加味することや過去のセキュリティ事故事例を考慮し、ラックの知見を基に企業の業務やIT環境に合わせた対策優先度や対策案をエグゼクティブサマリ(図4)として作成し、提出します。

クラウドサービス利用におけるセキュリティ強化により貢献すべく、ラックの診断コンサルティングの知見を生かし、Salesforce、Microsoft 365、Google Workspace、Zoom、Boxに対応するなど、ラインナップを拡充しています。

| メニュー名 | リリース日 |

|---|---|

| SaaS設定診断 for Salesforce※2 ユーザ認証 特化版 | 2021年11月11日より提供開始 |

| SaaS設定診断 for Salesforce※2 | |

| SaaS設定診断 for Microsoft 365 | |

| SaaS設定診断 for Google Workspace | |

| SaaS設定診断 for Zoom | |

| SaaS設定診断 for Box |

※2 Salesforce製品における対象はSales Cloud、Service Cloud、Experience Cloud(Partner Community、Customer Community)となります。

上記のラインナップに挙げているクラウドサービスを利用していて、セキュリティ上のリスクについて具体的に何から対策すればよいのかわからない方や、サービス導入時に第三者目線で設定状況を確認してほしい方などは、ぜひお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR