-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

サイバー・グリッド・ジャパン 金融犯罪対策センター(Financial Crime Control Center:以下、FC3)の佐野です。FC3ではデジタル金融サービスの利用者を保護するために様々な調査や研究を行っています。

近年、デジタルサービスの利用者を騙すフィッシングの被害が深刻化しており、詐取されたクレジットカード情報やインターネットバンキングの認証情報が悪用され、金銭被害につながるケースも見られます。フィッシング対策協議会への報告件数も年々増加傾向にあり、2024年は171万8,036件と、前年に比べ1.4倍に達しています[1]。

フィッシング被害を低減・撲滅するためには、フィッシングサイトの検出・閉塞が重要です。昨今急速に増加するフィッシングサイトに対抗するためには、より効果的な検出手法が求められています。近年ではWebサイト上のURLの構造、表示画像、文章内容といった情報源を用いた検出手法の研究が進められており、これらを組み合わせることで、より高精度なフィッシングサイトの検出が可能になると期待されています。

本記事では、フィッシングサイトを検出する主要な情報源(URL分析・画像解析・Webサイト文章解析)ごとの検出手法と、それぞれのメリット・デメリット、日本国内の研究事例を紹介します。さらに、情報源を組み合わせた複合的手法の有効性についても解説します。

なお本記事はFC3のアドバイザーであり、国土交通省の最高情報セキュリティアドバイザーや日本シーサート協議会にて専門委員として活動されている、北尾 辰也氏の監修を受けています。

フィッシングサイトを検出する情報源、手法、特徴

フィッシングサイトの検出においては、URL分析・画像解析・Webサイト文章解析という3つの情報源を利用した検出手法の研究が進められています。それぞれ異なる特徴や優位点がある一方で、限界や課題も存在します。まずは、3つの情報源をそれぞれ単一で用いた検出手法の解説と、主なメリット・デメリットおよび関連する研究を紹介します。

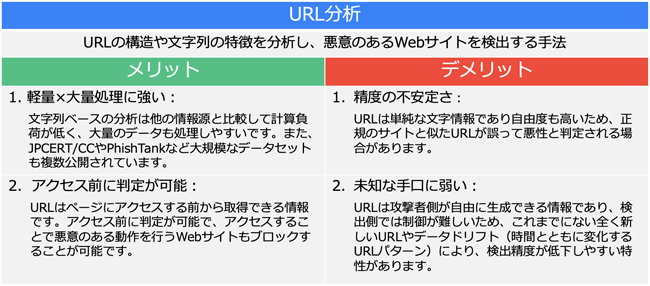

手法1 URL分析

URL分析は、Webページのアドレス(URL)に含まれる構造や文字列パターンを基に、フィッシングサイトを検出する手法です。

フィッシングサイトのURLには、通常のWebサイトとは異なる特徴がしばしば見られます。例えば、利用者を騙すために標的とするブランド名やそれに似た文字列を含めるほか、検出を逃れるためにランダムな文字列を用いて、短期間に大量のURLを生成する場合もあります。こうした特徴を捉え、アルゴリズムによる判定やブロックリストなどを用いて、不審なURLを特定します。

研究事例

WebサイトのURLからドメイン階層数や文字の出現頻度、ドメインの長さなどの特徴をパラメータとして利用し、それらの組み合わせによりルールを設定することで、フィッシングサイトを動的に検出する手法の研究事例があります[2]。実験結果から、この手法は短時間でフィッシングサイトを検出できることが示されています。

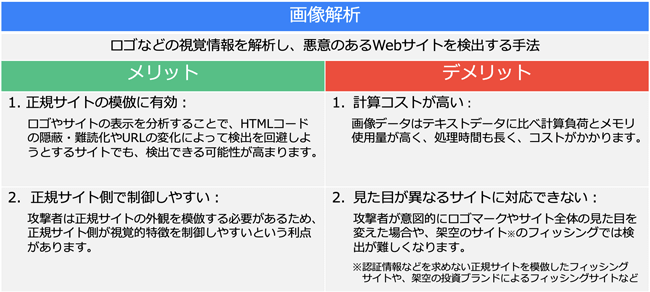

手法2 画像解析

画像解析は、Webページ上に表示されるロゴやスクリーンショットなどの視覚的要素を基に、フィッシングサイトを検出する手法です。

フィッシングサイトは、利用者を騙すために正規サイトのロゴマークや画像などを悪用して、画面を模倣するケースが一般的です。これらの特徴を基に悪意のあるフィッシングサイトを検出します。

研究事例

ロゴを用いた手法として、Webサイトアクセス時に画面からロゴマークを抽出し画像検索を行い、正規サイトと比較する研究があります[3]。他にも、正規サイトのURLとブランドのロゴデータをデータベースに蓄積し、アクセス先が正規サイトでなく、かつデータベース内に登録されたロゴが使用されている場合にフィッシングサイトと判定する手法も研究されています[4]。

また、スクリーンショットを用いた手法として、正規サイトとフィッシングサイトのスクリーンショットデータベースを構築し、アクセス先サイトがフィッシングサイトかを検出するシステムを実装しています[5]。

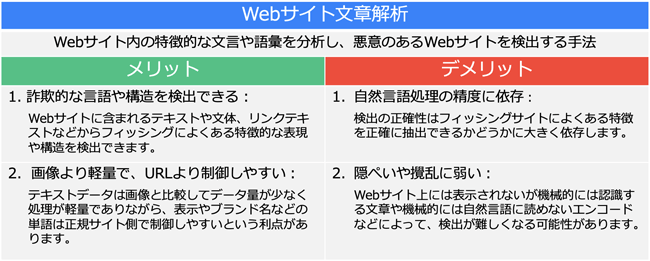

手法3 Webサイト文章解析

Webサイト文章解析は、Webサイト内に記載されたテキスト情報を基にフィッシングサイトを検出する手法です。

フィッシング攻撃では、利用者を騙すために正規サイトに似た文章やブランド名を使用するほか、「重要」「至急」などの注意喚起の言葉や、「ログイン」「クレジットカード番号」といった入力フォームに関連する単語を含めることが一般的です。これらの特徴を基に悪意のあるフィッシングサイトを検出します。

研究事例

テキストベースの手法としては、本文内の企業名抽出アルゴリズムを用いた検知手法を、情報通信企業が研究しています[6]。本手法では、Webサイト内から企業名を抽出し、アクセスしているURLがその企業名と対応する正規サイトと同一かどうかでフィッシングサイトの検知を行います。

複合的な情報源を組み合わせたフィッシングサイトの検出方法

単一の情報源に基づくフィッシングサイト検出手法は、それぞれ特有の強みを持つ一方で、犯罪者の回避策や検出環境の変化に対して限界があります。例えば、URL分析のメリットにはアクセス前の検知や軽量性がありますが、デメリットとして新しい特徴を持ったURLやパターンの変化に対応しづらいという特徴があります。また、画像解析や文章解析も個別のデメリットが存在します。

各手法の比較表

| 要素 | 主な特徴 | メリット | デメリット |

|---|---|---|---|

| URL分析 | 軽量かつ高速。文字列情報のみで事前に検出可能。 |

|

|

| 画像解析 | サイトのロゴやレイアウトなど視覚的特徴から検出。構造変化に強い。 |

|

|

| Webサイト文章解析 | テキスト構造を利用し、詐欺的文体を検出。画像より軽量で制御しやすい。 |

|

|

| URL分析 | |

|---|---|

| 主な特徴 | 軽量かつ高速。文字列情報のみで事前に検出可能。 |

| メリット |

|

| デメリット |

|

| 画像解析 | |

| 主な特徴 | サイトのロゴやレイアウトなど視覚的特徴から検出。構造変化に強い。 |

| メリット |

|

| デメリット |

|

| Webサイト文章解析 | |

| 主な特徴 | テキスト構造を利用し、詐欺的文体を検出。画像より軽量で制御しやすい。 |

| メリット |

|

| デメリット |

|

生成AI等も活用した高度な検出方法

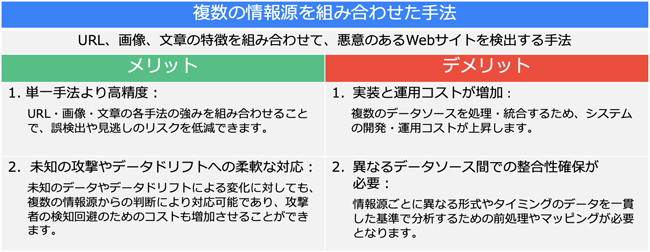

このようなデメリットを解消する方法として、URL・ページ画像・テキストなど、複数の情報源を組み合わせたフィッシングサイトの検出方法が提案されています。各手法の強みを活かし、弱点を補完することで、より高精度な検出が可能となります。特に、単一の情報源では対応が難しかった、未知のデータや架空のサイト等を用いた攻撃に対しても、複数の情報源から検出することで柔軟に対応が可能です。

近年では、ChatGPTに代表される生成AIの汎用化やクラウド高速処理の普及が進み、異なる形式のデータをまとめて解析するためのツールが登場しています。複合的な情報元を用いた手法として、URLが入力されるとWebクローラーがサイトから画像、URL、テキストを抽出し、それらをChatGPTへ入力してフィッシングサイトかどうかの判定を行うシステムが開発されました[7]。このような複合的な手法は、同時に複数のフィッシングサイトが公開されるケースや、短時間でドメインを使い捨てるフィッシングサイトの登場などにより、高度化するフィッシングに対して効率的な対処に寄与すると期待されます。

このような、複数情報源を組み合わせた手法においてもデメリットが存在します。

複数のデータを組み合わせて実装するため、単体のデータを取り扱うよりもデータサイズや処理のコストが増大してしまう点や、異なる形式を持つ各種データを一つのシステムで処理する都合上、データ同士のマッピング等の前処理が必要となり、単一情報を扱うよりも実装の難易度が上がってしまう点などが上げられます。ただし、これらデメリットも将来的なコンピューターの性能向上や、AI技術の向上に合わせて解消されていくのではないでしょうか。

また、サーバ情報などの現在は使用していない他の情報源に加えて、フィッシングサイトURLの流行パターンや、攻撃者が偽装するブランドの動向をリアルタイムでシステムに反映できれば、検出精度はさらに高まる可能性があります。

さいごに

本記事では、URL分析、画像解析、Webサイト文章解析という3つの情報源に基づくフィッシングサイト検出手法について、それぞれの特徴やメリット・デメリット、研究事例を整理しました。単一の情報源による検出手法は、日々巧妙になる攻撃者の多様な手口や環境の変化に対して限界がありますが、複数の情報源を組み合わせることで誤検出や見逃しを抑えつつ、未知の攻撃にも柔軟な対応が可能と考えられます。

一方で、この検知手法もシステムの実装や運用におけるコスト、データソース間の整合性確保といったデメリットは残ります。さらに、現在は使用していない他の情報源の活用や、フィッシングの流行をリアルタイムでシステムに反映できれば、検出精度はさらに高まる可能性があります。

今後は、検出手法の研究と実用化がさらに進展することで、より堅牢で柔軟なフィッシングサイト検出システムが構築されていくことが期待されます。FC3としても、フィッシング被害の防止に向け、引き続き複数の情報源を活用した検出手法の可能性に注目し、今後の研究および実装に貢献してまいります。

参考文献

- [1]フィッシング対策協議会.月次報告書 [online].2025.

Available at: https://www.antiphishing.jp/report/monthly/ (Accessed: 2025‑05‑07) - [2]片山皐佑; 今泉貴史. URL文字列を用いたフィッシングサイト検知手法の提案. 研究報告セキュリティ心理学とトラスト (SPT) [online], 2019, 2019.3: 1-6.

Available at: https://ipsj.ixsq.nii.ac.jp/records/199521 (Accessed: 2025‑05‑07) - [3]高木秀輔; 寺澤卓也. ロゴマークを利用したフィッシングサイト検知手法の提案. 第82回全国大会講演論文集 [online], 2020, 2020.1: 433-434.

Available at: https://ipsj.ixsq.nii.ac.jp/records/205615 (Accessed: 2025‑05‑07) - [4]高橋啓伸; 小倉加奈代; BISTA, Bhed Bahadur; 高田豊雄. 画像局所特徴量を利用したフィッシングサイト検知手法の実装と評価. コンピュータセキュリティシンポジウム 2016 論文集 [online], 2016, 2016.2: 1234-1239.

Available at: https://ipsj.ixsq.nii.ac.jp/records/175877 (Accessed: 2025-05-08) - [5]原正憲; 山田明; 三宅優. ブラウザ表示を利用した悪意あるサイト検知方式の提案. 情報処理学会研究報告コンピュータセキュリティ (CSEC) [online], 2008, 2008.45 (2008‑CSEC‑041): 49-54.

Available at: https://ipsj.ixsq.nii.ac.jp/records/44323 (Accessed: 2025‑05‑07) - [6]柴田賢介; 荒金陽助; 塩野入理; 金井敦. Webサイトからの企業名抽出によるフィッシング対策手法の提案. 情報処理学会研究報告マルチメディア通信と分散処理 (DPS) [online], 2006, 2006.96 (2006‑DPS‑128): 17-22.

Available at: https://ipsj.ixsq.nii.ac.jp/records/34232 (Accessed: 2025‑05‑07) - [7]KOIDE, Takashi; FUKUSHI, Naoki; NAKANO, Hiroki; CHIBA, Daiki. Detecting phishing sites using ChatGPT. arXiv preprint arXiv:2306.05816 [online], 2023.

Available at: https://arxiv.org/abs/2306.05816 (Accessed: 2025‑05‑07)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR