-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ゼロトラストセキュリティでは「最小権限の原則」に基づいて、リソースに対して業務遂行のために最低限のアクセス権のみを付与します。

アイデンティティ管理製品において、最小権限はアプリケーション単位で設計することがほとんどです。それだけでなくデータ領域、例えばファイルサーバーやクラウドストレージのアクセス権に対しても、最小権限の原則に基づくべきです。

今回は、Boxの権限を最小化しつつ、申請・承認より業務遂行させるまでを、Okta Identity Governanceを用いて実装します。

Okta Identity Governanceとは?

アイデンティティ管理は、アイデンティティを中心にパスワードなどの本人確認要素であるクレデンシャルと、属性値をアプリケーションへプロビジョニングします。アイデンティティを管理することに加え、IDを適切に「統制」するガバナンスの考え方も必要です。この「アイデンティティのガバナンスと管理」を行う製品を「Identity Governance & Administration(以下、IGA)」と呼びます。

アイデンティティ管理のリーダーである「Okta」は、IGA製品を提供しており、同社のIGA製品は、Light IGA※に位置付けられると言えます。

※ IGAによくあるニーズを実現する、4~6程度の機能だけをサポートするもの。

Boxとは?

Boxは、日本国内で約15,000社(2023年6月現在)が利用するクラウドサービスです。多くの企業がファイルを保存し、会社や自宅からロケーションを問わずアクセスし、社内外でコラボレーションしあって利用しています。

Boxは非常に高いセキュリティ投資をしている企業で、強みは、なんと言ってもその高いセキュリティ性です。

また、Boxでは、7種類のアクセス権限を指定することができます。SharePoint/OneDriveにおける権限レベルは編集と閲覧の2段階のみであり、Boxでは細やかに設定可能であることがわかります。

※ コラボレータの権限レベルについて - Box Support

Boxの権限付与における課題

決してBoxに限ったことではありませんが、非構造化データ(ファイル)を管理する仕組みでは、権限付与において広めにアクセス権を設定してしまうことが多くあります。セキュリティは業務遂行できることが前提、利益がでなくてはセキュリティと言えません。しかし、不用意なアクセス権付与は、会社にとってのリスクです。

Boxアクセス権限の最小化を実装

今回、実装を試すのは、下記5項目です。

- 通常は閲覧のみ(プレビューアー)の権限とする

- 利用者は編集権限を申請

- 承認者は申請を承認

- 利用者は業務を行う(ファイルを編集する)

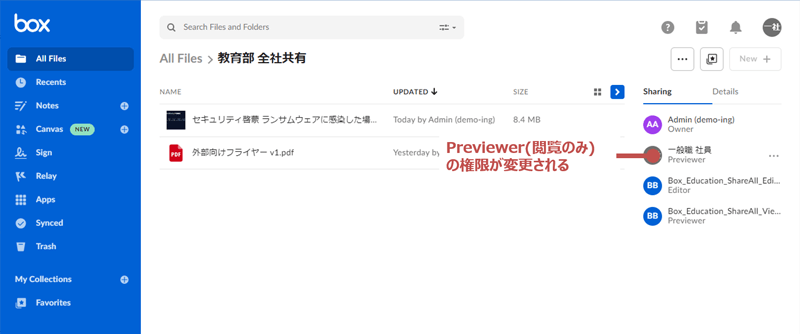

- 一定時間がたったら、閲覧のみ(プレビューアー)の権限に変更

前提事項

当記事では、OktaとBoxはすでに認証連携されていて、Okta Lifecycle ManagementとBoxもAPI連携されていることを前提としています。

シナリオ

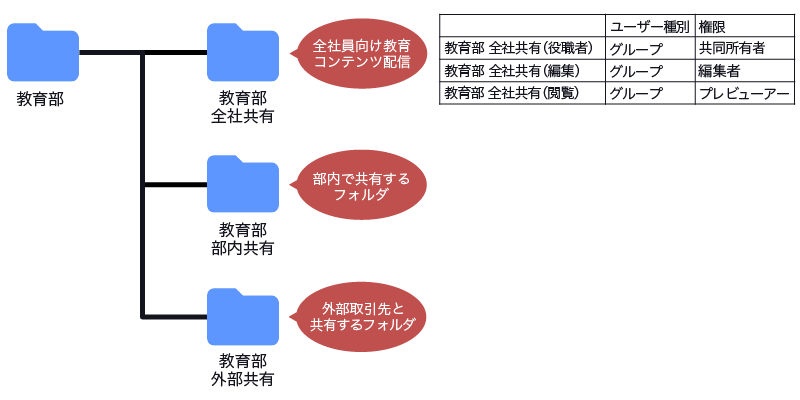

教育部では、全社向けの教育コンテンツをBox上で配信しています。誤ってコンテンツを削除・更新しないよう、教育部の社員でも、閲覧権限で利用しています。

一時的に、全社共有フォルダに編集者権限を付与し、コンテンツを更新、追加し、一定時間を過ぎると、権限を閲覧に戻します。

Oktaの設定

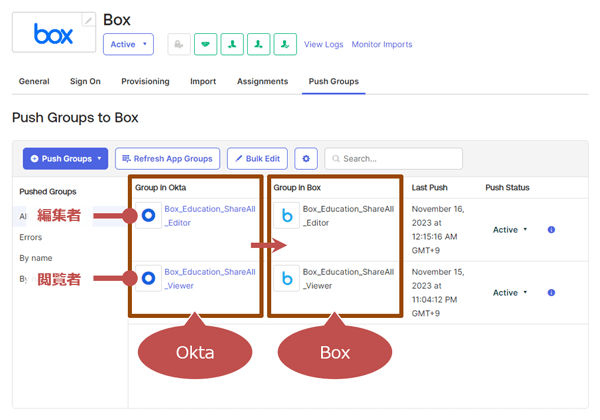

Oktaとの認証連携およびプロビジョニング設定を行った上で、今回はOktaのグループを、Boxに同期するという設定をしました。

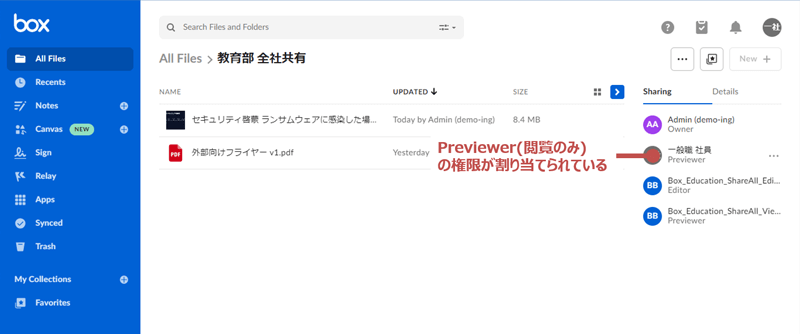

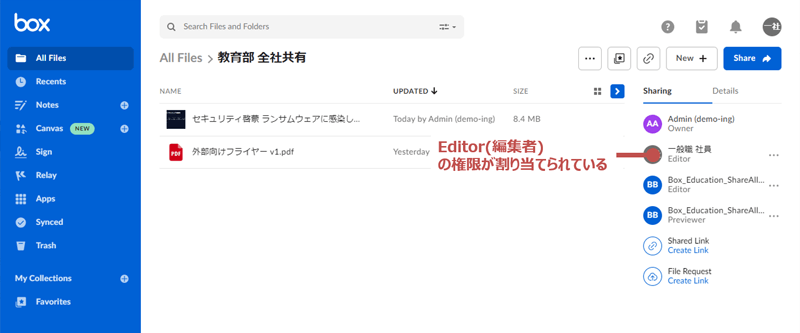

編集者用のグループを「Box_Education_ShareAll_Editor」、閲覧者用のグループを「Box_Education_ShareAll_Viewer」としています。

Boxの設定

シナリオに書いたとおりのフォルダ構成を作り、「教育部 全社共有」フォルダに、「Box_Education_ShareAll_Viewer」は「プレビューアー」、「Box_Education_ShareAll_Editor」には「編集者」の権限を付けます。

Okta Identity Governanceの設定

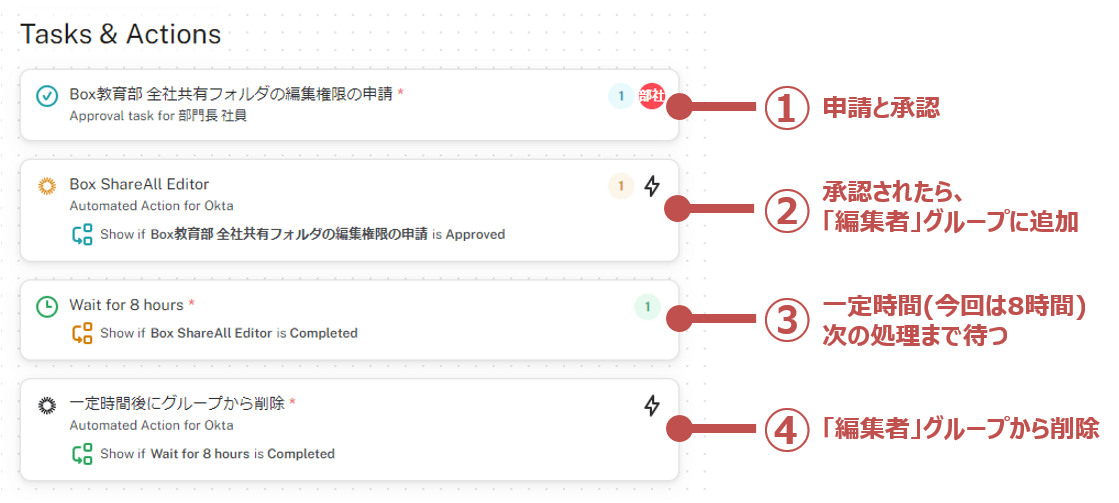

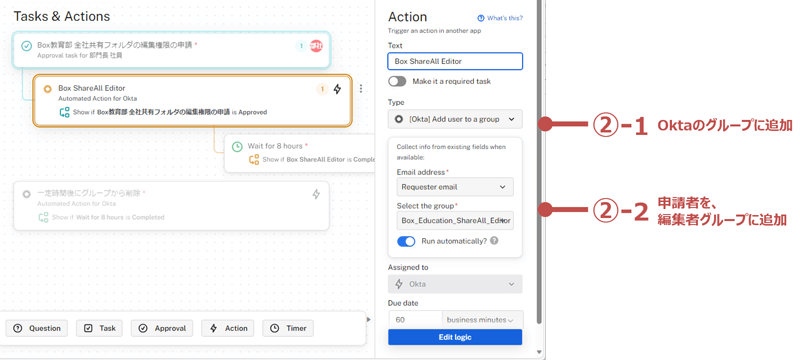

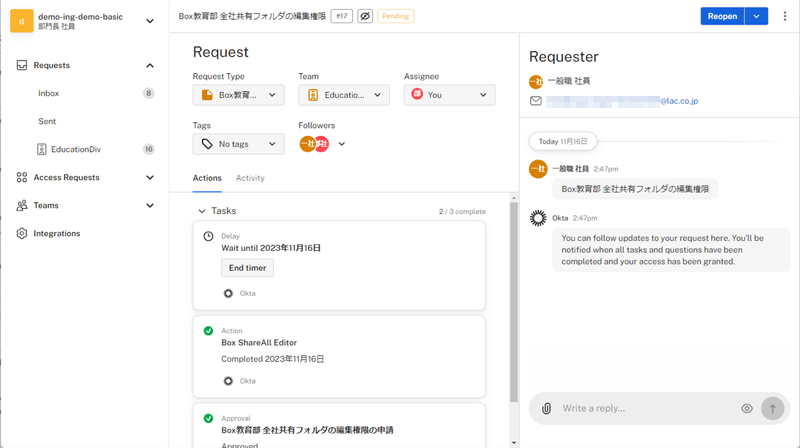

Okta Identity Governanceの「Access Requests」で、下記のようなフローを作成します。今回は、4つのプロセスを設定しました。

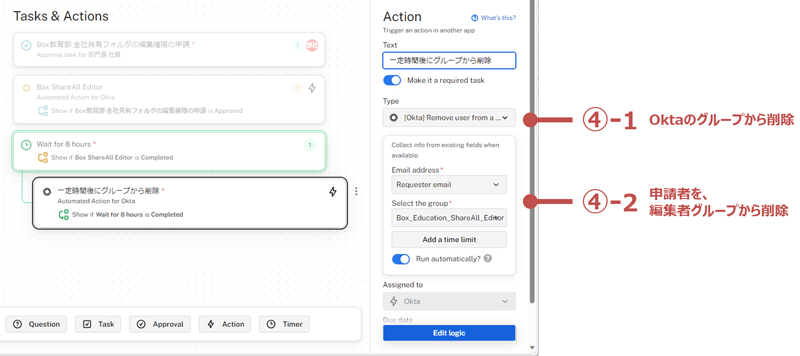

①閲覧者権限しか持っていないユーザーが、申請を行い、上長が承認をしたら、②編集者グループに追加し、③一定時間待ち、④編集者グループから削除するという4つのプロセスです。

この4つの設定を見ていきます。

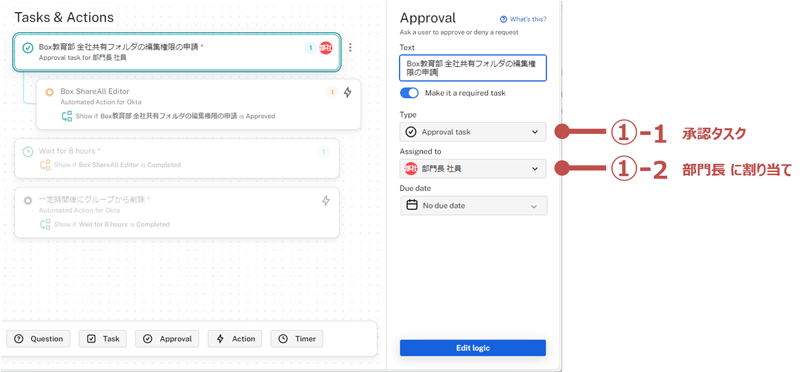

①申請と承認

②承認されたら、「編集者」グループに追加

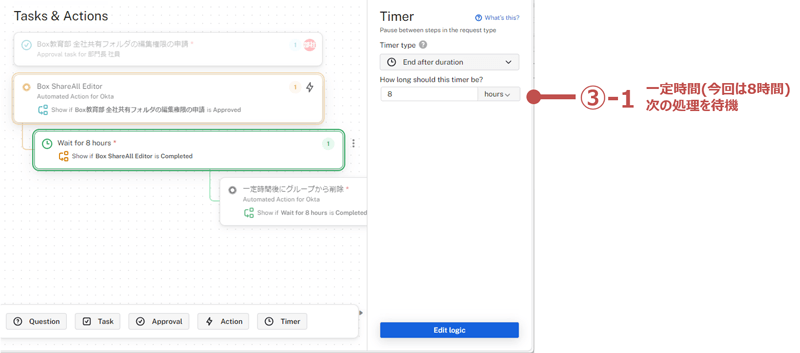

③一定時間(今回は8時間)、次の処理を待機

④一定時間後に、「編集者」グループから削除

ユーザー側の動作

実際の申請者、承認者、申請者で権限が変更されていることを確認していきます。

プレビューアーであることを確認

Boxで、権限が「閲覧」の状態であることを確認します。該当フォルダの共有設定で確認できます。

編集者権限付与申請

Oktaポータルにアクセスし、[Okta Access Requests]をクリックします。

![Oktaポータルにアクセスし、[Okta Access Requests]をクリック](/lacwatch/img/20231213_003609_10.png)

[Request access]をクリックします。

![[Request access]をクリック](/lacwatch/img/20231213_003609_11.png)

[Submit new request]をクリックします。

![[Submit new request]をクリック](/lacwatch/img/20231213_003609_12.png)

申請完了です。

編集者権限付与承認

承認者に、通知が届きます。メールに含まれる[Approve]をクリックします。

![メールに含まれる[Approve]をクリック](/lacwatch/img/20231213_003609_14.png)

メールのリンクをクリックすると、承認完了します。

編集者権限確認

Boxで編集者権限が割り当てられていることを確認します。

申請から承認まで、1分で完了できます。

一定時間後に閲覧のみの権限に変更されることを確認

一定時間(今回は8時間)後に、閲覧のみの権限に変更されます。

さいごに

Boxの権限付与、そして権限の削除を、Okta Identity Governanceを用いて実装しました。

ほとんどクリックだけで設定できており、なんと「30分」で完了できました。IGAは非常に難しい製品という印象がありますが、Okta Identity Governanceで、IGAが浸透していくのではないかと期待しています。特にBoxのようなファイルを扱うSaaSとは相性がよく、データガバナンスにも効果的であるのは間違いありません。

実際の現場では、業務が複雑になっており、このように簡単にはいかないかもしれません。しかし、権限が大きく付与されていることは、企業として大きなリスクです。もちろん、ネットワーク系の製品を用いて、通信でファイルの中身を確認して、対処する方法も考えられます。しかし、アイデンティティとデータの2項目でガバナンスを効かせることは、最もベーシックな対応です。

30分で設定完了と簡単で、コードを一切書かずに実装できてしまうことは、エンジニアという立場からすると、寂しさも感じています。しかし、業務課題、ビジネス課題を解決するのがエンジニアの仕事であることも再認識しました。

当記事が、みなさまの業務改善、セキュリティ、データガバナンスを考えるきっかけになれば幸いです。

プロフィール

稲毛 正嗣

キャリアはクリエイティブでスタート。事業会社の情シス、ITコンサルを経て、2017年ラック入社。現在は、アイデンティティとデータのカテゴリで活動中。

趣味はF1観戦、レゴ、Active Directoryのスキーマを見ること。Oktaを担当しつつも、自宅はMicrosoft Entra ID(旧Azure AD)とIntuneで構成。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR