-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

Boxは、日本国内で約15,000社(2023年6月現在)が利用するクラウドサービスです。多くの企業がファイルを保存し、会社や自宅からロケーション問わずアクセスし、社内外でコラボレーションしあって利用しています。

Boxの強みは、なんと言っても高いセキュリティ性です。Boxは非常にセキュリティ投資をしている企業で、他のクラウドサービスと比較してもセキュリティは強みと言えます。

一方、内部不正の事件は増加しています。IPA「情報セキュリティ10大脅威 2023」※1をみても、「内部不正による情報漏洩」は4位に位置付けられています。Boxに限らず、社外からアクセスできるクラウドサービスは、隣に上司や同僚がいないこともあり、不正を起こす心理的障壁は低いように思います。特に「ファイル」においては、非常に持ち出しやすいものです。

※1 情報セキュリティ10大脅威 2023 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

今回は、内部不正する人(ファイルを持ち出そうとする人)が考えそうな様々な方法に対して、Boxではどう対応するべきなのか、をお話ししていきます。

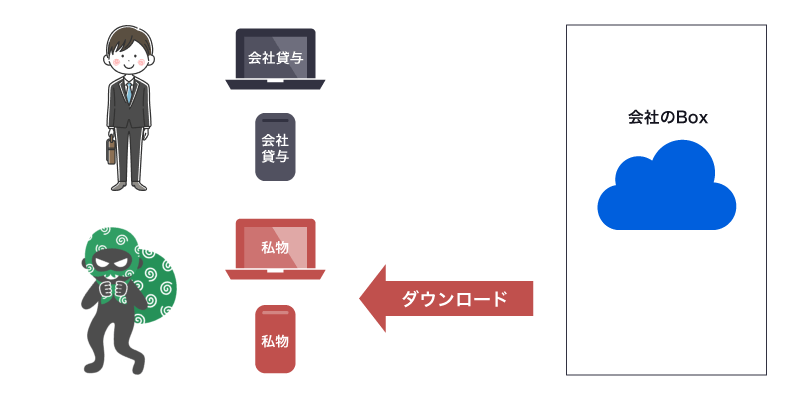

手口1:私物PCやスマートデバイスからアクセスしてダウンロードする

私物のPCやスマートフォン/タブレットから、会社のBoxにアクセスして、ファイルをまとめてダウンロードします。その際、Windows/macOSでBox Driveを利用すると、簡単にダウンロードできてしまいます。

対策

①Boxのデバイストラストを有効化する

Box Enterprise以上を利用している場合、Boxの機能でデバイストラストを利用できます。Windows/macOSの場合、クライアント証明書またはドメイン参加を選択できます。

②Boxアプリ(スマホアプリ)をEMM版に制限する

スマホアプリは、通常の場合はAppStore(iOS)、Google Play(Android)からダウンロードして、どの端末でも利用できます。BoxアプリはEMM(Enterprise Mobility Management)も用意されており、通常アプリを利用不可にし、EMM版のみを利用可能にすることができます。また、EMM版は、MDMを利用しテナント情報を埋め込んで配信するため、私物端末からのアクセスを制限することができます。

③Box Shieldでラベルに基づきスマホを制限する

EMMまでの制限は厳しすぎるといった場合は、Box Shieldのラベルに基づいて、スマホでの表示を制限することができます。通常のファイルは私物スマホでの利用を許可しておきつつ、機密ラベルがついたファイルは、スマホでの利用をできないようにすることで、リスクを低減することができます。

④SSOでのデバイストラストを有効化する

Boxはシングルサインオン(SSO)製品と認証統合することができます。SSO製品としては、Microsoft Azure Active DirectoryやOkta Workforce Identity Cloudがありますが、SSO製品側でデバイス制限を有効にすることで、私物端末からのアクセスを制限することができます。

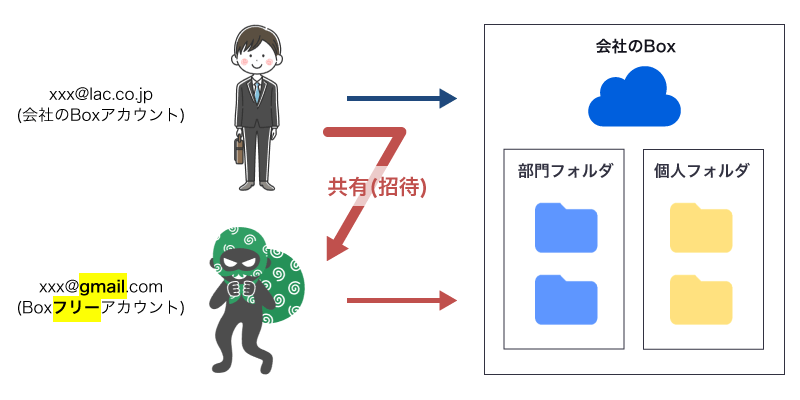

手口2:プライベートのメールアドレスで取得した"Boxフリーアカウント"を使う

Boxはフリーアカウントや個人契約も可能なため、会社のテナントに、Boxのフリーアカウントを招待して、データをダウンロードします。

対策

①招待の制限をする

フォルダの設定で、「コラボレータへの招待を送信できるのは、フォルダの所有者または共同所有者のみ」にするか、「コラボレーションを会社内に制限する」にチェックを入れ、限定された人しか招待のメールが送信できないようにできます。

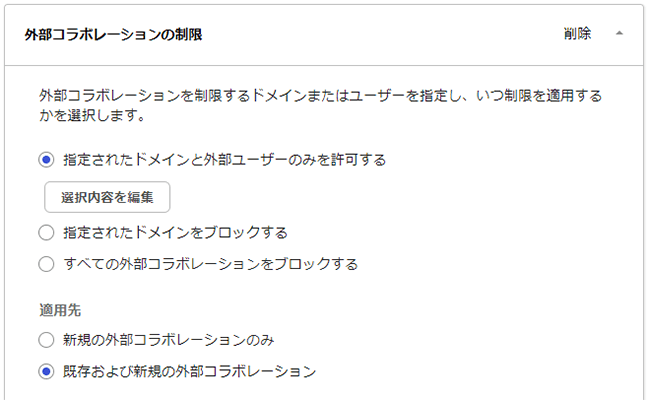

②招待できるドメインを制限(Box Shield)する

「①招待の制限をする」により、制限自体はできるようになりますが、せっかく外部とコラボレーションできるBoxの強みが活かされません。

Box Shieldの機能を使い、招待できるドメインを制限します。厳しくするなら指定されたドメインのみを許可します。フリーアカウントのみをブロックするなら、指定されたドメインのみをブロックし、例えばgmail.comやhotmail.comなどを指定します。

これで、フリーメールのBoxアカウントとのコラボレーションをブロックすることができます。

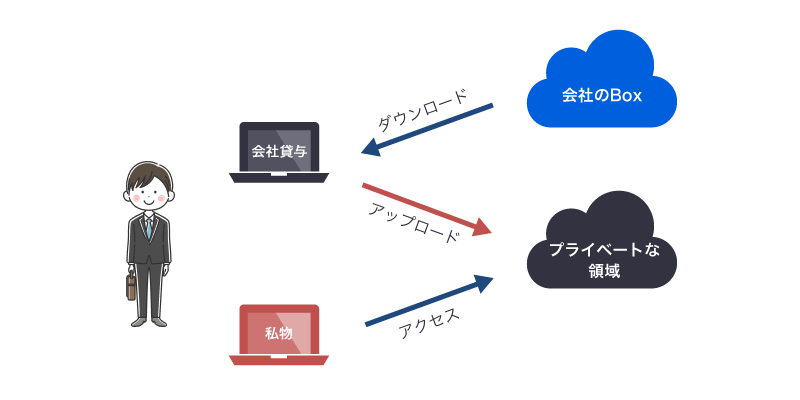

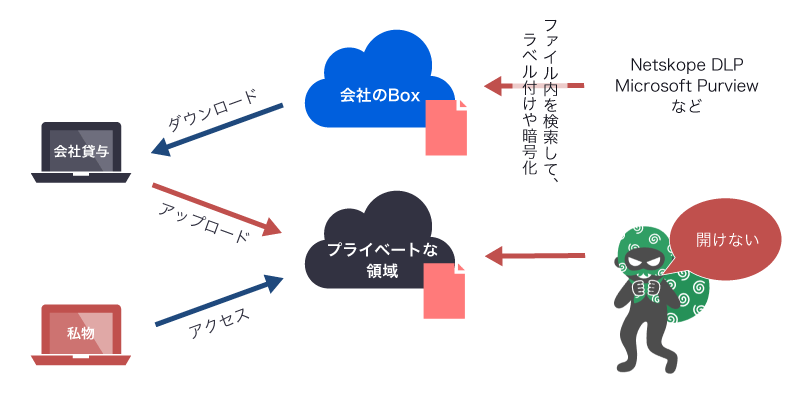

手口3:いったん手元にダウンロードし、別のクラウドにアップロードする

会社のPCを利用し、Box上のデータを一通りダウンロードします。その後、個人で契約しているストレージへアップロードします。

対策

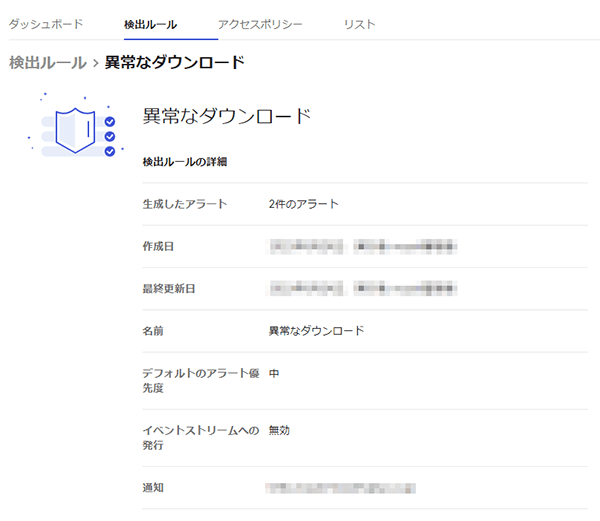

①Box Shieldで異常ダウンロードの検知をする

Box Shieldの検出ルールで異常なダウンロードを検知できます。機械学習でこれまでのアクティビティと比較し、検知します。

②ファイアウォールで制限する/CASB※2(Box外)

プライベートな領域へのアクセスについて、インターネットの出口の部分でブロックしたり、CASBを利用したりして、クラウドアクセスをチェックします。

※2 Cloud Access Security Broker:クラウド環境のセキュリティを管理する仕組み

③DLP※3などでファイルをラベル付け/暗号化(Boxで他製品と連携)する

Netskope DLPやMicrosoft Purviewを利用し、Box内を検索します。ファイル内容に応じて、Shieldラベルを付けてダウンロードできなくするか、ファイル自体を暗号化します。

※3 Data Loss Prevention:機密情報や重要なデータを特定してデータを監視/保護する機能

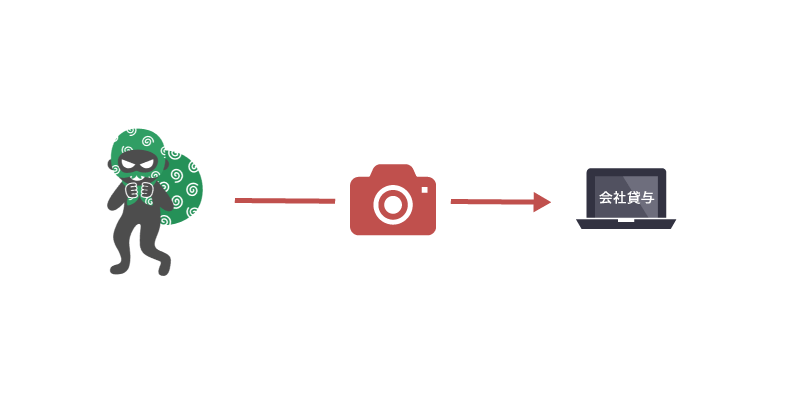

手口4:超機微情報が含まれるファイルを開いて写真を撮影する

会社貸与の端末しかアクセスできないし、ダウンロードも制限されていたり、DLPの対象だったりした場合、あとは写真撮影しかありません。プライベートのカメラやスマホで、PCの画面を撮影します。

対策

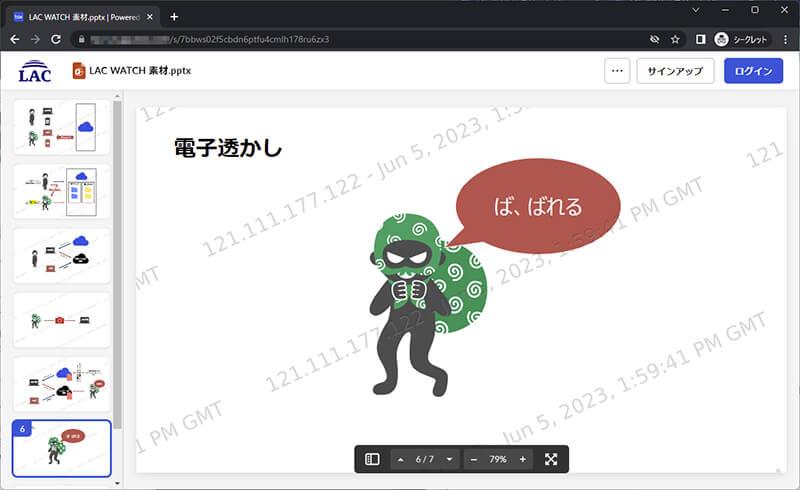

Boxの電子透かし機能を有効にする

フォルダごとに電子透かし機能を有効にすることができます。データの持ち出しの防止にはなりませんが、誰が、いつ、持ち出したのかは確認することができます。

さいごに

Boxでどのような設定をすればいいのかを社内のファイルを盗み出そうとする人の気持ちになり考えてみました。セキュリティは厳しくしようとすれば、どんどんユーザビリティは落ちていきます。その結果、利用する人は減り、そのシステムは利用されなくなります。ユーザビリティとセキュリティのバランスをとり、緩急をつけた設定をすることをおすすめします。

また、今回はBoxというテクノロジーを切り口にしましたが、テクノロジーに頼るだけではなく、社員の情報モラル教育も重要な観点となります。

当記事で、すでにご利用いただいているBoxの設定を見直すきっかけや、総合的にセキュリティやガバナンスを考えていただくきっかけになれば幸いです。

ラックでは、お客様ごとの様々な要件に対応したBox導入支援・活用支援を行っております。Boxの導入を検討されている、または導入済みでも、「自社のコンプライアンス要件にBoxは準拠できるのか?」といった内容からお気軽にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR