-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2016年10月頃から実在する組織や人物になりすまし、国内の組織に対して標的型メールが送信されていることが、JPCERT/CCより報告されました。

Cookieヘッダーを用いてC&CサーバとやりとりするマルウエアChChes(2017-01-26)

PowerSploitを悪用して感染するマルウエア(2017-02-10)

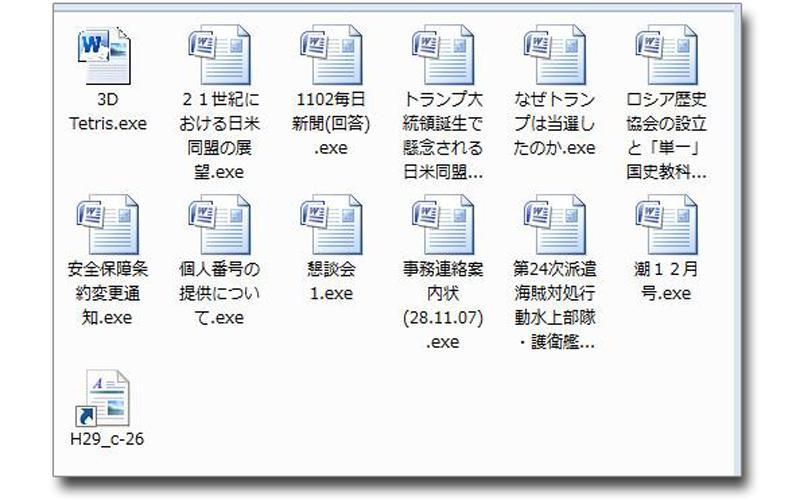

メールの添付ファイルはzipファイルであり、解凍するとOffice文章ファイルにアイコンを偽装した悪性の実行ファイル(以降、アイコン偽装の実行ファイル)またはショートカットファイル(.lnk)が出てきます(図1)。いずれのファイルも実行するとChChesと呼ばれるボット機能を有するマルウェアに感染します。

弊社サイバー救急センターでも、この標的型メールに関して数件問い合わせがあり、マルウェアを解析しつつ、攻撃者の手口を分析していました。その中で、弊社で持つmenuPass(APT10)と呼ばれる攻撃者グループのIOC(Indicator Of Compromised)とこのマルウェアが持つ特徴に関連性が確認できましたので、その特徴を一部紹介します。

なお、2017年2月16日にPalo Alto Networksが公開したブログでも、この攻撃がmenuPassによる犯行であると報告されています。

menuPassが使用するマルウェアについて

menuPassは、2013年のFireEyeから公開されたPoison Ivy(PIVY)に関するレポートで報告された攻撃グループ(キャンペーン名)であり、2009年頃は、米国およびその他の国の防衛関連企業を標的にしていました。その後、2011年頃から標的を日本に変更し、日本の大学組織や政府関係などを狙っています。

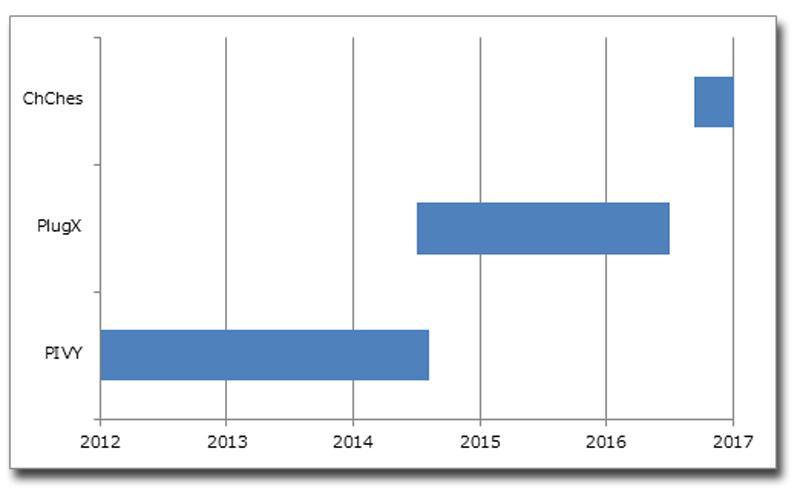

menuPassが使用するマルウェアは、主にPIVYとPlugXでしたが、2016年10月頃から新しいChChesが使われ始めました。弊社が持つこれらのマルウェアをコンパイル時刻*1で集計すると、若干の前後はありますが、この攻撃者グループは時期によって使用するマルウェアを変更してきていることが確認できます(図2)。 弊社でもPIVYやPlugXについては、事案対応時にしばしば見かけることがあり、また、これらのマルウェアについては既にその仕組みや機能が広く公開されています。このような中で、攻撃者は、ChChesという新種のマルウェアを新たに使い始めた可能性は高いと考えます。

PlugXは、多くの攻撃グループで利用されているマルウェアであり、年々機能が追加され改善されています。その中で、menuPassは、主に設定情報のサイズが0x2d58バイトのPlugXを利用しており、特徴の1つとして、設定情報内で指定されるパスワード(指令サーバ(C2サーバ)とコネクションを確立する際に使用)に、「admin#@1」、「stone#@1」、「flowerdance」などの文字列を好んで設定しています。menuPassが使用するPIVYの特徴、ChChesの特徴については、それぞれ、FireEyeのレポートとJPCERT/CCのブログで紹介されているためそちらをご覧ください。

アイコン偽装の実行ファイルについて

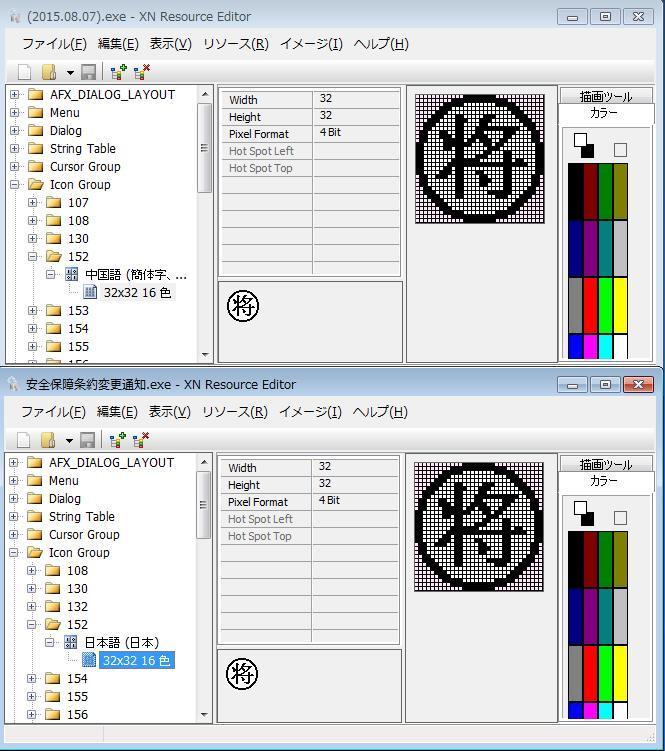

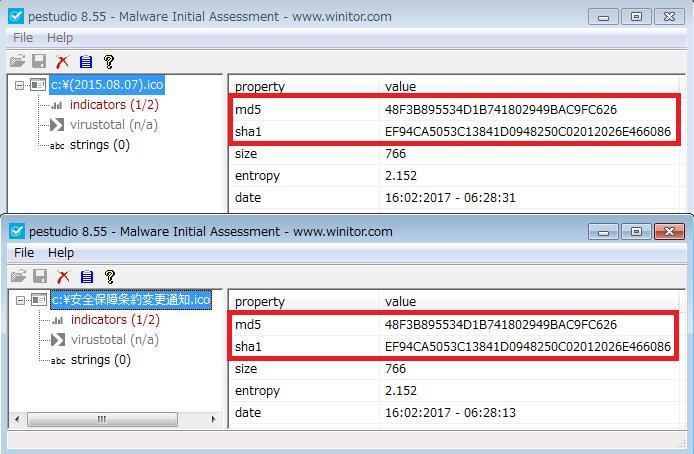

menuPassが利用するマルウェアには、アイコンリソース情報に特徴が見られ、多くのものに複数のアイコン情報が設定されていました。図3は、PlugXとChChesを含むアイコン偽装の実行ファイルのアイコンリソース情報を比較したものです。2つの実行ファイル内のリソース情報を見ると、作成された使用言語は異なりますが、共通するアイコンファイルが埋め込まれています。このアイコンは、中国象棋(Chinese chess)の駒を示します。ファイル作成時の使用言語は異なりましたが、この2つのアイコンファイルをエクスポートし、ハッシュ値を比較すると同一であることが確認できました(図4)。このことから、PlugXとChChesは同一のマルウェア作成者によって作成された可能性が高いと考えます。

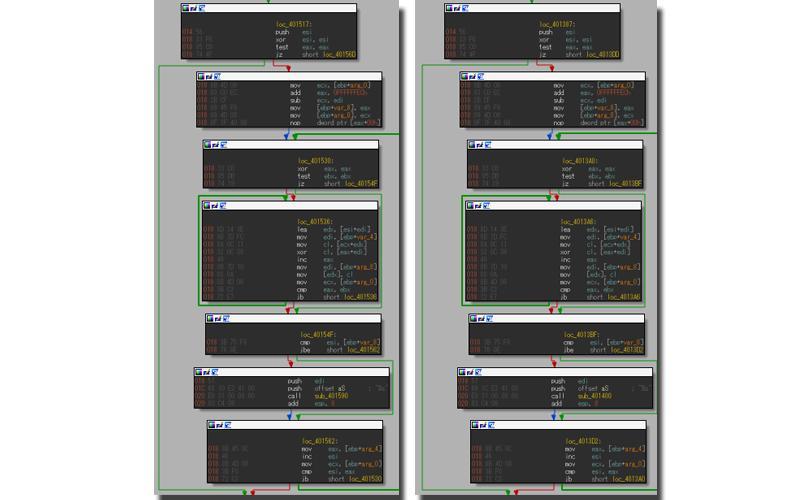

また、多くのアイコン偽装の実行ファイルにおいて、本体(ペイロード)であるPIVY、PlugX、ChChesを展開するためのコードが類似していることが確認できました。図5は、PlugXとChChesが展開されるケースを比較したコードであり、展開する際のXORキーはそれぞれ異なりますが、同じコードが実装されています。他にもXORではなく、RC4を利用するケースもいくつか確認しています。

指令サーバのインフラについて

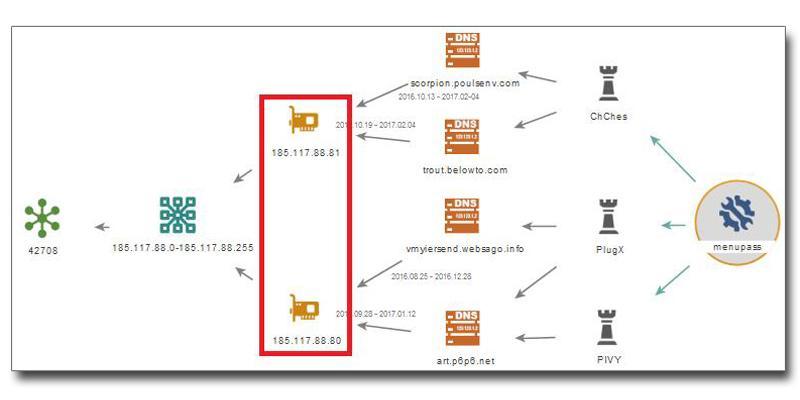

menuPassは、指令サーバにいくつかのVPS(仮想専用サーバ)を利用する傾向にあります。一例となりますが、PIVY、PlugX、ChChesの通信先が、スウェーデンでVPSサービスを提供するHostZealot(AS42708)が管理するIPアドレスで共通する事例を確認しました(図6)。この他、これら3つのマルウェアが共通する指令サーバは現状確認できていませんが、PIVYとPlugXが利用する指令サーバについては、複数確認しています。

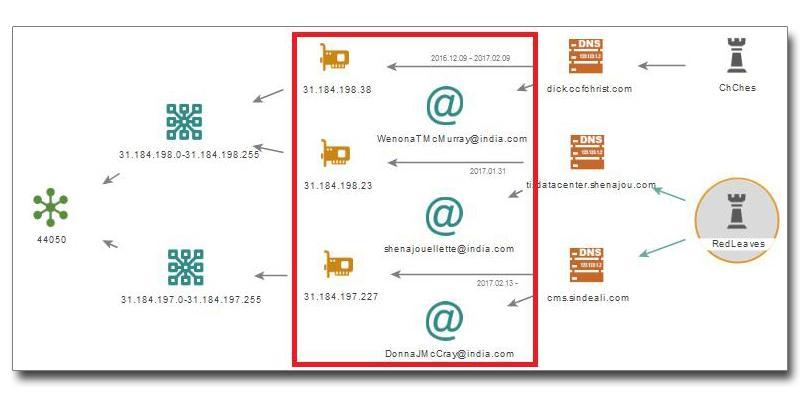

加えて、ChChes が利用する指令サーバのインフラとの関連性が伺える新種のマルウェア(RedLeaves*2)がありました。図7の枠線に示すように、メールアドレスがindia.comで取得され、アカウント名にも似通った文字列が使われていることが確認できます。また、同様にIPアドレスでの関連性も確認できます。

RedLeavesとmenuPassの関連性については、RedLeavesの分析数が少なく、まだ弱いところもありますが、引き続き注目し動向を追っていきたいと考えています。

menuPassは、2011年ごろから日本を標的の1つとして、絶えず攻撃を仕掛けてきており、今後も日本をターゲットにし続ける可能性が高いと考えます。また、感染の手口としては、実行ファイルを含むZIPファイルを添付した標的型メールが大半を占めていましたが、ショートカットファイルを悪用する攻撃も確認され、今後、様々な手口で攻撃してくることが予想されます。このような状況の中で、弊社は、今後もこの攻撃グループについて継続的に調査し、広く情報を提供していきたいと考えています。

IOC(Indicator Of Compromised)

PIVY

08a268a4c473f9920b254a6b6fc62548

ca507b0dd178471e9cadf4ca313a67e3

098bfd5c1e7a5cf9f914c09abacb58f9

2685d8eb6009fd7f03956928f08071de

9b17ce7974a0cdd039ca759f3e31e82a

2186f6a75f13f533d05925c6403f9c5a

22b0ac28f22dec098f3d743be4a8164f

a1d0f8895052b60c4d2860556494f233

75569018fc3dcdf9458545ef5d83626b

6f932e38a2a67e8f73606dc30e7a2d7a

2cfdd81233e787045da7244690762c83

22d799e3fe58e5d10341080d370b683e

9dfab49035ee6c6e9b8bb601c63bdac9

578b17334312f81934adfed048ffdafd

a75bea992cef46c1a4ee5146150540aa

9bb609caf50d36e24b152ee467ef3a61

595205651920d06353e9ef9ef8b6e316

e6c596cfa163fe9b8883c7618d594018

de8ed8c6c2f9f83b70361e16d016f15a

224bc8cb1f2e265ccca90657232d8b4d

45f5b2404eefe7672534bcd13466987d

b1dc1fef5bfd49522a41fbfe808fd46f

PlugX

c870ce1cbc120f74059e5f1bb1f76040

13cdd0d9f222a47589c5c71fa3ac2cbe

53c8096033db54e5ec3d5eb9ac080fc4

e85005524e8e6a8612c9d0899bb952d6

2bd698ae474b18cf4748edd99bd6c9e7

5b425dcf90df36706bcdd21438d6d32a

7af04a468de09c519681dcb0bd77030b

9ee006601c5ee9f6f1992ec38fed63f6

25a2bb2eda3c432a4c1ce481d9ceb2e6

94bdc9ded334eceedfa288ffdd03e30f

257b3ed1145c25e3e67f83f61a637034

583ab1678588b754899b9d2c58f20aa2

62898b77bd9e8e286d6bc760f3e28981

a32468828c12657497cddf57190f5700

b18a316b2ce6e099fe7fbf69283cbc5e

d69598758998cf5f677be9312b807938

ef9d8cd06de03bd5f07b01c1cce9761f

d4398f6f7ba070b6cdee7204f6862bd9

667989ffa5e77943f3384e78adf93510

f86c912661dbda535cbab464e79e26be

17b8e6ac3830ad58afe1a70df4319fae

ac725400d9a5fe832dd40a1afb2951f8

0921d7b4bf06276f4f59c85eb240da29

faacabea42afbc6cd5ce684e1bbfb073

19417f7551bc54db6783823325557773

ChChes

75500bb4143a052795ec7d2e61ac3261

1b891bc2e5038615efafabe48920f200

f5744d72c6919f994ff452b0e758ffee

e8f3790cfac1b104965dead841dc20b2

f586edd88023f49bc4f9d84f9fb6bd7d

1d0105cf8e076b33ed499f1dfef9a46b

684888079aaf7ed25e725b55a3695062

d1bab4a30f2889ad392d17573302f097

472b1710794d5c420b9d921c484ca9e8

19610f0d343657f6842d2045e8818f09

ca9644ef0f7ed355a842f6e2d4511546

0c0a39e1cab4fc9896bdf5ef3c96a716

37c89f291dbe880b1f3ac036e6b9c558

07abd6583295061eac2435ae470eff78

23d03ee4bf57de7087055b230dae7c5b

c1cb28327d3364768d1c1e4ce0d9bc07

ac725400d9a5fe832dd40a1afb2951f8

b0649c1f7fb15796805ca983fd8f95a3

8a93859e5f7079d6746832a3a22ff65c

7891f00dcab0e4a2f928422062e94213

3afa9243b3aeb534e02426569d85e517

472b1710794d5c420b9d921c484ca9e8

f03f70d331c6564aec8931f481949188

779dbb88e037a6ecc8ab352961dbb028

c2a07ca21ecad714821df647ada8ecaa

C2

app[.]lehigtapp[.]com

apple[.]cmdnetview[.]com

area[.]wthelpdesk[.]com

art[.]p6p6[.]net

cao[.]p6p6[.]net

dcc[.]jimingroup[.]com

dick[.]ccfchrist[.]com

fiveavmersi[.]websegoo[.]net

gold[.]polopurple[.]com

idpmus[.]hostport9[.]net

img[.]microtoo[.]info

jimin[.]jimindaddy[.]com

kawasaki[.]cloud-maste[.]com

kawasaki[.]unhamj[.]com

kmd[.]crabdance[.]com

last[.]p6p6[.]net

mailj[.]hostport9[.]net

messagea[.]emailfound[.]info

newdata[.]ygto[.]com

news[.]100fanwen[.]com

quick[.]oldbmwy[.]com

sakai[.]unhamj[.]com

sat[.]suayay[.]com

sbuudd[.]webssl9[.]info

scorpion[.]poulsenv[.]com

sdmsg[.]onmypc[.]org

sendmsg[.]jumpingcrab[.]com

smo[.]gadskysun[.]com

stone[.]jumpincrab[.]com

sz[.]thedomais[.]info

trout[.]belowto[.]com

unspa[.]hostport9[.]net

vm[.]vmdnsup[.]org

vmyiersend[.]websago[.]info

zebra[.]wthelpdesk[.]com

*1 コンパイル時刻は技術的に詐称可能ですが、マルウェア内に含まれるキャンペーンID等の文字列と比較した限り、

概ね月日が合致し、コンパイル時刻は正しいと考えます。

*2 ボット機能を有するマルウェアです。RedLeavesという名称は、マルウェア内に含まれる文字列から付けています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR