-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

日本年金機構の事件をきっかけとして複数の組織でマルウェア感染が報道されましたが、2015年上半期を振り返り、実際にマルウェアによる被害がどの程度発生しているのかを調査しました。

こんにちは、たはらです。

いわゆる標的型攻撃で使用されるマルウェアは、インターネット経由で指令サーバに接続し、攻撃者からの指令を受けて活動します。マルウェア感染を完全に防ぐことは困難ですが、感染してしまっても指令サーバへの接続をいち早く発見して、これを遮断することで被害を最小限に抑えることができます。

そこで、インターネットへの出口でキャプチャしたパケットを分析するか、プロキシのログを分析することで、マルウェアの感染を見つけることが出来ます。当社ではこれらのサービスを「ネットワークフォレンジック」と呼んでおり、2015年上半期で40件近くのネットワークフォレンジックサービスを実施しました。パケットによる分析は、トラフィック全体を分析できるというメリットがありますが、非常に大量のデータを分析するため手間がかかります。一方で、多くの企業ではプロキシが導入されており、社内からのアウトバウンド通信の大半はプロキシを通りますので、プロキシログの分析も有効です。

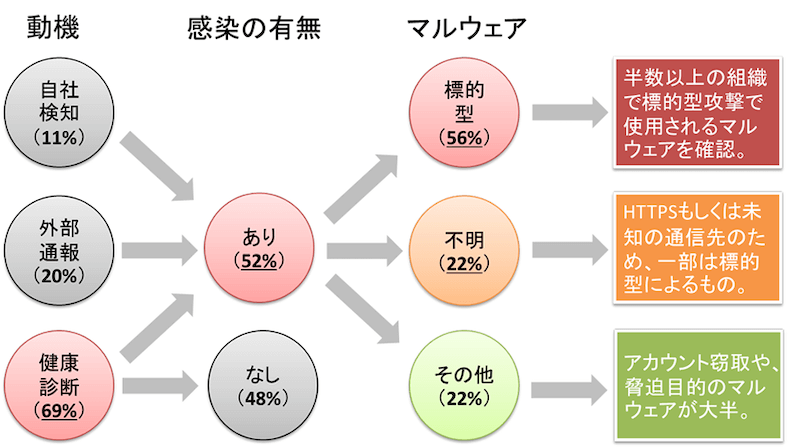

2015年上半期のネットワークフォレンジックサービスの結果を、動機(ネットワークフォレンジックを実施した理由)、感染の有無(詐欺ソフトウェア・アドウェアなど影響が軽微のものは除く)、マルウェアのタイプで集計すると、以下の結果となりました。

動機(ネットワークフォレンジックを実施した理由)

自社での検知が11%と低いことから、マルウェアの対策を行っている組織が、まだ少ないことが分かります。FireEye社の報告によると、セキュリティ侵害が発生してから、気が付くまでの期間は世界平均で205日ですが、日本は900日と言われています。これは、侵害を検知する仕組みを導入したところ、マルウェアを検知して、さかのぼると平均で900日前から侵害が起きていたのだと思われます。つまり、日本の組織では、侵害を検知する仕組みの導入が遅れていることが分かります。

一方で、健康診断を目的として実施する割合は69%と高い割合となっていますが、これは健在化していない被害の「現状把握」を行うことを目的として、実施する組織が多いことを表します。多くの組織では、目に見えない被害とセキュリティ対策の効果に対して、不安を抱いていることが分かります。

感染の有無

半数以上(52%)の組織では何らかのマルウェア感染が見つかります。健康診断を定期的に実施している多くの組織では、マルウェア感染が確認された場合にはなんらかの対策を実施しているので、徐々にマルウェア感染が減ります。しかしながら、完全に感染を無くすことはできないため、定期的に健康診断を実施する事例が年々増加しています。

マルウェアのタイプ

マルウェアに感染した際に発生する通信から、感染原因の特定はほとんど出来ないため、標的型攻撃によるものかどうかは判断が出来ません。しかし、主に遠隔操作型のものが標的型攻撃で使用されるため、これらを標的型攻撃によるものとすると、感染が確認された組織のうちの半数以上(56%)が標的型攻撃によるものです。さらに、通信からマルウェアを特定できない「不明」と分類されるものが22%確認されていますが、これらの一部は標的型攻撃によるものだと思われます。

その他には、オンラインバンキングやメールのアカウント情報を窃取するタイプのもの(主に不正送金に悪用される)、ランサムウェアと呼ばれる脅迫目的で使用されるマルウェアの感染も、多くの組織で確認されています。

これらのマルウェアの感染を完全に防ぐことは難しいため、感染を検知して被害が発生しないうちに隔離などの対応を行うことが必要になります。次回は、感染を検知して対応が行われるまでの間、被害を最小限に抑えるために、今すぐできる対策を紹介したいと思います。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR