-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

クラウド環境の利用は一般的となりましたが、SaaSとの連携拡大やマルチクラウド化の進展により、クラウド環境の管理はますます複雑になっています。設定ミスひとつが大規模な情報漏えいにつながる事例も後を絶たず、セキュリティ上の管理対象も増加しています。

本稿では、Microsoft Azure(以下、Azure)やAWS、Google Cloud Platform(以下、GCP)といったクラウド環境で実際に起きたセキュリティ事故を手がかりに、CSPM(Cloud Security Posture Management)の役割と、CSPM機能を有する「Microsoft Defender for Cloud」を活用したクラウドセキュリティの必要性をご紹介します。

クラウド活用における課題

オンプレミス環境かクラウド環境かといった議論はすでに過去のものとなり、今では必要に応じて使い分けるのが一般的です。多くの企業が業務システムの一部をクラウド環境へ移行し、柔軟性や拡張性を享受しています。

しかし、クラウド活用が進むほど新たな課題も浮かび上がります。複数のクラウドサービスを利用すればするほど、管理すべき設定や確認項目は増加します。AzureやAWS、GCPといったクラウドサービスは、数百に及ぶサービスを内包しており、従来のようにサービスごとに手順書を整備して対応するやり方では、とても追いつけません。稼働させるだけでも精一杯になってしまうのが現状です。

また、企業にはPCI-DSSなど業界が採用している標準的なセキュリティ基準への準拠が求められることがありますが、何が標準的な対応方法か、どう改善していけばいいのかを調べるだけでも大きな負担です。実際、CSAが発表した「クラウドコンピューティングに対する重大な脅威2024」では、1位が「設定ミスと不十分な変更管理」であり、いかに安全な設定を網羅的に維持することが難しいかを示しています。

※ 「クラウドコンピューティングに対する重大な脅威2024」を公開しました。 - csajapan

典型的なインシデント事例

クラウドサービスの設定に関する典型的なインシデント事例をいくつか挙げます。

情報の不適切な公開

情報の不適切な公開の例は、いくつかのパターンがあります。

例えば、本来システム内でのみ利用するはずのファイルや情報が外部に公開され、情報漏えいにつながるケースです。AzureのBlob StorageやAWSのS3などのストレージ系のサービスで、アクセス制限が適切に設定されず、誰でも閲覧可能な状態になってしまうことがあります。もしそこに個人情報や機密データが含まれていた場合、組織にとって致命的なインシデントになりかねません。

他にも、バックエンドで非公開のはずのデータベースサービスが外部からアクセス可能になっていたなど、アクセス権限の設定には注意が必要です。

高すぎる権限が攻撃者に利用される

クラウドサービスには様々な段階の権限があります。ID管理サービスでロールやグループ単位で付与される権限が主ですが、中には特定のサービス固有の権限を別途管理しなければならない場合があります。その際によく見られるのが、細かな権限制御を省略し高位権限を与えてしまう安易な管理方法です。

一見すると運用は楽になりますが、大きなリスクが潜んでいます。極端な話、作業者だけが利用する一時的なアカウントであれば、環境によっては容認される場面もあるでしょう。しかし問題は、そのアカウントが攻撃者に奪われたときです。高い権限を持つユーザーが乗っ取られれば、システム全体が足掛かりにされ、攻撃の被害が一気に拡大します。

ログを使いたいときに使えない

セキュリティインシデントに限らず、システムに問題が発生した際に解決の手がかりとなるのはログです。特にクラウド環境ではオンプレミスのようにサーバーへ直接アクセスして調査することができないため、ログがなければ原因究明ができないケースも珍しくありません。

ところが現場では、クラウドサービスに監査ログの設定があるものの有効にしておらず、いざ調べようとしたらログがなかったということが起こります。重要なログは保存しているから大丈夫という場合でも、一定容量を超えると古いログが自動的に上書きする方式を採用していると、必要なタイミングにはすでに上書きされてしまうことがあります。ログを取得できるようにする、保存する、調査できるように維持する作業は、いずれも手間がかかります。

CSPMによるクラウド保護

ここからは、CSPMによるクラウドの保護について説明していきます。

CSPMとは

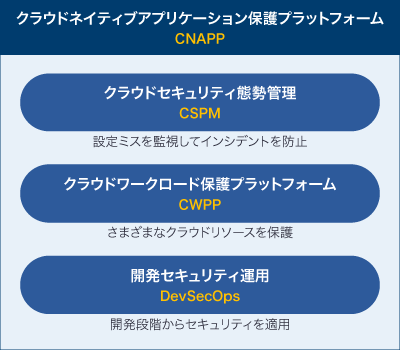

CSPM(Cloud Security Posture Management)は、クラウドのセキュリティ設定を管理し、IaaS/PaaSなどのセキュリティリスクを可視化・低減するソリューションです。継続的にクラウドの状態を監視し、セキュリティインシデントを未然に防ぐことが期待できます。

CSPMの代表的な機能

インベントリの管理

インベントリとして、様々なクラウドインフラ上に存在する、仮想マシンやストレージ、ネットワークなどのリソースを自動的にリスト化し、各リソースの情報を収集して一元管理・可視化します。インベントリの情報は、後述する機能の基盤として利用されます。

設定ミスの検出

インベントリで収集した設定を、定期的にスキャンします。セキュリティ標準やコンプライアンス基準と比べてリスクが高い設定であった場合は、脅威度をつけて警告します。これにより、現在のクラウドインフラに存在するリスクを可視化します。

継続的なセキュリティ体制の評価

クラウドインフラを一時的に検査して、問題なしとするだけでは十分ではありません。日常的に継続して変更を監視し、リスクを見比べ、必要に応じて対応を行う必要があります。CSPMでは、インベントリの管理や設定ミスの検出を通じて、クラウドインフラのセキュリティ体制を評価し続けることで、安定したセキュリティ環境の構築をサポートします。

Microsoft Defender for Cloudとは

Microsoft Defender for Cloudは、マルチクラウドやハイブリッドクラウド環境におけるクラウドリソースの設定上の問題点の監視や、マイクロソフト独自のコンプライアンス基準などへの準拠度をスコアリング、クラウド上のサーバーやデータベースなどの保護管理といった、トータルでクラウド統合管理を行うためのSaaS型のサービスです。

クラウドのセキュリティを保護するために、クラウドの設定の監視(CSPM)、ワークロードの保護(CWPP)、安全な開発の補助(DevSecOps)など、様々な機能を備えています。

Microsoft Defender for Cloudを使ったCSPM

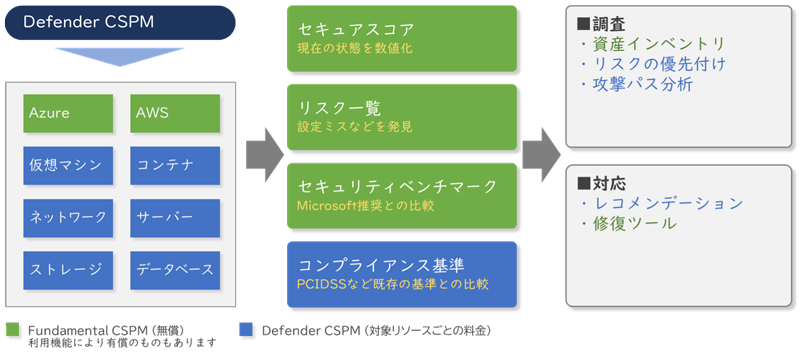

Microsoft Defender for CloudのCSPM機能を使うと、インベントリ機能として、AzureやAWSで利用しているリソースの一覧を検出・把握できるようになります。

さらに、セキュリティ基準との差がある設定項目に関しては、セキュアスコアやリスクの一覧という形で可視化を行い、改善のサポートをします。セキュリティ基準としては、各種基準をとりまとめたMicrosoft推奨のセキュリティベンチマークの他に、各種コンプライアンス基準との比較が可能です。

さらに、CWPP機能として、仮想マシンやコンテナ、ストレージやデータベースなどの保護を行えます。例えば、Defender for Serversをサーバーに導入することで、Defender for Endpoint同様の保護や、Defender for Cloud上からの管理を行えます。

おわりに

本稿では、クラウドの課題を解決するために利用できるCSPMの基本的な機能と、MicrosoftのCSPM製品であるDefender for Cloudを紹介しました。

ラックでは、「Microsoft Defender for Cloud向け導入・活用支援サービス」として、Microsoft Defender for CloudのCSPM機能を活用したソリューションサービスを提供しております。ぜひお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR