-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2025年12月3日に公開されたReact Server Componentsの脆弱性(CVE-2025-55182)について、翌4日に概念実証コード(PoC)が公開されました。この脆弱性が悪用されると、外部から任意のコードが実行される可能性があります。

JSOCでは、前述のPoCを用いた検証の結果、当該脆弱性が容易に悪用可能であることを確認しました。また、汎用的に攻撃を検知するシグネチャにて当該脆弱性の悪用を検知したことから、JSOCオリジナルシグネチャ(JSIG)を緊急リリースしました。

その後、JSIGにて多数の攻撃通信を検知しており、また当該攻撃を起因としたインシデントが複数のお客様で発生したため、注意喚起します。

Reactとは

ReactはWebUI開発に用いられるJavaScriptライブラリで、クライアントサイドとサーバサイドの両方で動作するコンポーネントを含みます。今回の脆弱性は、サーバサイドコンポーネントの特定バージョンを利用している環境で、任意のコマンドが実行される可能性があります。

脆弱性の概要

React Server Componentsにおける認証不要のリモートコード実行の脆弱性(CVE-2025-55182)が公開されました。本脆弱性は、特定のリクエストを受け取ることでコマンドが実行され、任意のファイル作成やボット感染、バックドア設置などの被害が発生する可能性があります。

影響を受ける可能性のあるバージョン(React)

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

上記3つのパッケージのバージョン 19.0.0、19.1.0、19.1.1、19.2.0、かつReact Server Componentsをサポートしている場合

なお、このReactを利用したJavaScriptのフレームワークやバンドラーが影響を受けるとの情報が公開されています。以下の製品群をご利用の場合も、同様に早急なアップデートを実施してください。

- Next.js

- React Router

- Expo

- Redwood SDK

- Waku

- @vitejs/plugin-rsc

また、これらの製品以外にも影響を受けるものがあるかもしれないため、React関連のプログラムをご利用の場合は今後更新される情報もご確認ください。

参考:Critical Security Vulnerability in React Server Components - React

攻撃の検知状況

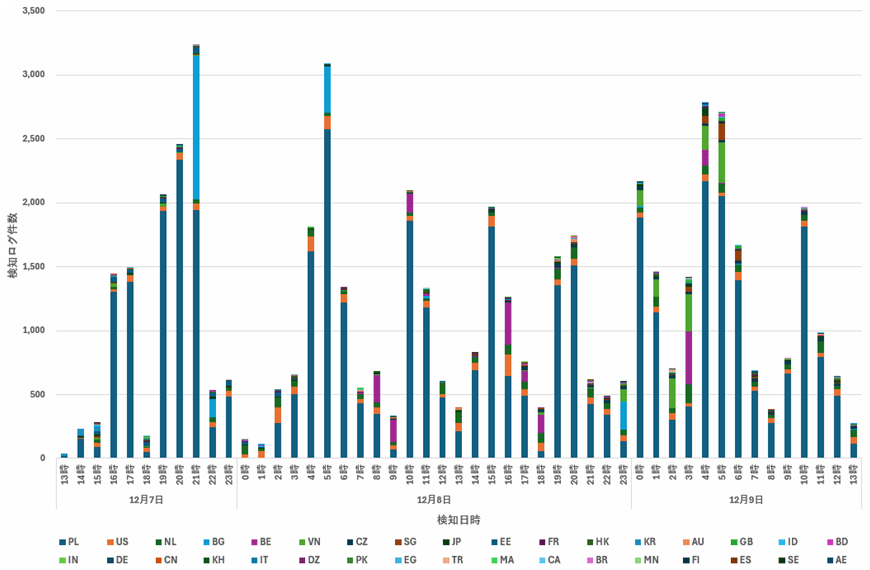

JSOCでは図のとおり、多数の攻撃通信を検知しています。

セキュリティ製品での攻撃検知状況

IPS/NGFW製品における既存のシグネチャでの検知の他、12月7日からは一部の機器でJSOCオリジナルシグネチャ(JSIG)の適用を開始しており、当該シグネチャによる検知をしており、特にポーランドからの攻撃を多く検知しています。

前述の通り被害内容としては任意のファイル作成、ボット感染、バックドアの設置など様々なものが考えられますが、現時点で検知している通信内容からはほぼボットに感染させることを目的としたコマンド実行の試みでした。

通信のあて先ドメイン/IPアドレス(*は任意の文字列)

実行されるコマンドの内容はwget/curlなどOS標準で実装されているものを用い、ファイルの取得や外部サイトへのアクセスを行っています。コマンド実行によりボットとなるようなファイルをダウンロードする、もしくは通信を行うことで脆弱性があることを攻撃者に通知するものとなっています。

特に多かった通信先を以下に記載しますので、Webサーバからアクセスが発生していないかご確認ください。

- 103.135.101[.]15

- 104.200.73[.]215

- 115.42.60[.]97

- 128.199.194[.]97

- 139.59.59[.]33

- 149.248.44[.]88

- 154.23.172[.]120

- 158.94.209[.]210

- 165.22.59[.]189

- 172.237.55[.]180

- 172.245.79[.]16

- 176.117.107[.]154

- 176.117.107[.]158

- 178.218.144[.]53

- 193.24.123[.]68

- 193.34.213[.]150

- 194.69.203[.]32

- 196.251.100[.]191

- 210.1.226[.]163

- 23.132.164[.]54

- 31.56.27[.]76

- 31.56.27[.]97

- 38.55.106[.]47

- 39.97.229[.]220

- 41.231.37[.]153

- 45.134.174[.]235

- 47.84.113[.]198

- 5.199.174[.]151

- 51.91.77[.]94

- 59.7.217[.]245

- 89.144.31[.]18

- 92.246.87[.]48

- bc8azosk4j.ecn.cdn.ofs[.]kr

- gfxnick.emerald.usbx[.]me

- gsocket[.]io

- magento[.]ink

- pub-dc84e32afcfa417fa04d36454032549b.r2[.]dev

- *.oast[.]site

対策と対応

脆弱性の対策

脆弱なバージョンのReactや関連フレームワーク(Next.jsなど)を利用していないか調査することを推奨します。今後も影響を受ける製品や新たな情報が提供される可能性があるため、各ベンダーからの情報収集を継続してください。

攻撃への対応

脆弱なバージョンを利用している場合は、速やかに最新バージョンへアップデートしてください。また、既に攻撃の影響を受けている可能性もある場合は、以下の観点で調査を行うことを推奨します。

- 前述のあて先IPアドレスやドメインへの通信や名前解決を試みたログがないか

(対象のサーバ上だけでなく、ファイアウォールやプロキシ、セキュリティ製品のログ含む) - 脆弱であった環境に不審なファイルやプロセスが存在しないか

- 身に覚えのないコマンド実行や難読化されているようなコマンド実行のログがないか

本脆弱性を悪用した攻撃通信を検知・遮断可能なIPSやWAFなどの製品の導入、本脆弱性の影響によるマルウェア感染や不審な挙動を検知・防御可能なEDR製品の導入も有効な対策です。

調査の結果、不審なコマンド実行や通信が見つかった場合には、該当端末の隔離やフォレンジック調査を推奨いたします。また、痕跡調査には、高度な知見やセキュリティ対策製品を必要とするため、自社で対応できない場合にはマネージドサービスの導入やフォレンジックサービスのご利用をご検討ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR