-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

昨今はクラウドファーストの時代になりました。企業のクラウド利用率は2024年段階で77.7%※に及び、クラウド環境におけるセキュリティインシデントがニュースやSNSでも連日のように取り上げられています。その影響もあり、CNAPP(Cloud Native Application Protection Platform)というクラウドセキュリティの概念への関心が急速に高まっているように感じます。

※ 「クラウドサービスの利用状況」令和5年通信利用動向調査(総務省)

しかし実際のところ、「CNAPPってつまり何?」と聞かれて即答できる自信はありますか?自分はあります、何故ならよく分かっていないから。ということで、ChatGPTに聞いてみました。

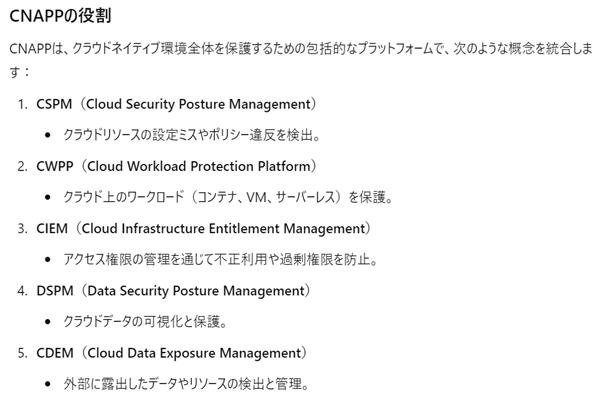

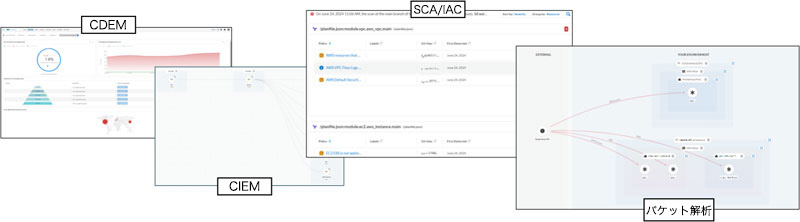

CSPM、CWPP、CIEM、DSPM、CDEM、SCA(ちなみにこの略称はChatGPTの回答には含まれていません)など、似たような略語が乱れ飛んでいます。ですが、誰かがわざと混乱させようとしているわけではありません。むしろ逆で、親切心に基づいて脳トレを提供してくれているのでしょう。そう考えれば、SIEM(Security Information and Event Management)とCIEM(Cloud Infrastructure Entitlement Management)の引っ掛け問題はよくできていると戦慄せざるを得ません。他にも、CWPとCWPPのように定義が揺らぐ呼称や続々と登場する新たな用語......、クラウドエンジニアは嵐に揉まれる小舟です。

そこで、クラウド環境におけるリスクについて、自分なりの視点で包括的に整理してみました。本記事が、セキュリティ対策の検討や誰かに説明する際の参考になれば幸いです。特に、理解している前提で話が進む場面での一助になればと思います。

クラウドとオンプレミスの違い

クラウド環境とオンプレミス環境の最たる相違の1つに、物理資産を保有しているかどうかがあります。オンプレミス環境では、物理的な障壁が暗黙のうちにセキュリティの一端を担っていたということです。例として以下のような内容があります。

- データセンターへのアクセス制限や入退室管理

- 外部ネットワーク接続のための回線工事や手配

- 配線工事や管理者との折衝による人的なフールプルーフ環境

データセンターに筐体を置く際、当然のように行っていた各種手続きが、実はリスクの低減に大きく貢献していました。物理的な作業を伴うオンプレミス環境では、データセンター要員と顔を合わせるなどのプロセスが自然とセキュリティの一部を担っていたのです。

しかし、オンプレミスからクラウドへ移行すると、物理的な制約は無くなります。ネットワーク回線の工事や筐体の増設といった手間のかかる作業が、世界中どこからでもオンラインで実施できます。しかし、クラウド環境のメリットの1つとしてよく話題にあがるスケーラビリティと柔軟性の向上は、困ったことに新しいリスクと非常に仲良しです。

クラウド時代のセキュリティインシデント要因と、CNAPPの概念

それでは、セキュアなクラウド環境を実現するためには何をしたらいいのでしょうか。それを考える第一歩として、まずセキュリティインシデントについて整理していきます。

個別のケースに目を向けると、その内容は多種多様で原因は千差万別です。しかし、根本的な要因を大きく括ると、セキュリティインシデントは「内部起因」と「外部起因」の2種類に分けられます。なお、クラウド環境に焦点を当てるため、ハードウェア起因の不具合は一旦脇に置きます。

内部起因のインシデント

内部起因のインシデントは、攻撃者が組織内に存在するケースです。従来のオンプレミス環境でも長らく取り組まれていた課題です。一例として、以下のような対策に見覚えや心当たりがある方も多いのではないでしょうか。

- セキュアな物理ネットワーク設計やアクセス制御の徹底

- 踏み台サーバなどを活用した操作ログの集約管理

- オペレーションの標準化(手順書やチェックリストの整備)

クラウド環境においても、内部起因のインシデントは発生します。これらはオンプレミス環境から引き継がれる課題であり、クラウド特有の問題とは言えません。そのため、本稿では詳細な検討は割愛しますが、従来の対策を見直し、必要に応じてアップデートすることが重要です。

外部起因のインシデント

攻撃者が組織外に存在するケースも、従来からのリスクとして認識されていました。しかし、容易にインターネットへ開放できるというクラウドの特性上、発生頻度が大幅に増加しているように感じられます。ここでは、外部起因のリスクをさらに細分化していきます。

アプリケーションに対する攻撃

- 稼働しているサービスに対する攻撃。XSS(クロスサイトスクリプティング)やSQLインジェクションなどが代表例

- Lambda関数やAzure Functionに対する攻撃もこちらに分類

- 従来通りのセキュアコーディングといった対策を継続していくべき

インフラストラクチャに対する攻撃

- 稼働しているサーバやクラウド資源に対する攻撃。クラウド特有だとIMDS v1を悪用した権限の乗っ取りなど

- 容易に外部開放可能であるというクラウドの特性上、件数が増加傾向にある

- クラウド環境であれば、追加の手当を行うべき

クラウドコンソールに対する攻撃

- インターネット上に開放されたクラウドの管理コンソールに対する攻撃。クラウド環境特有のもの

- イメージとしては、旧来のデータセンター職員が赤の他人に入れ替わってしまったようなもの

- 接続元IPを制限する機能を提供しているプロバイダ(例:Microsoft Azure)なども存在している

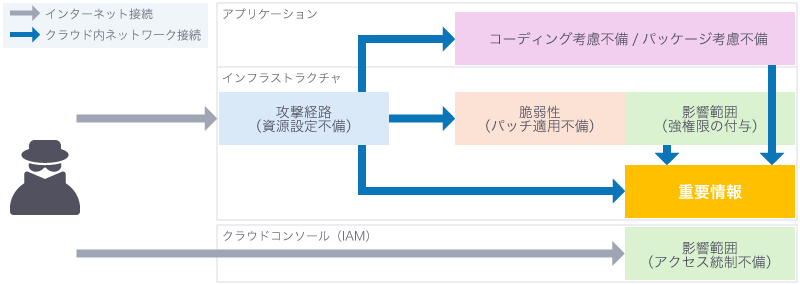

システム環境視点でのリスクの分類

そして、攻撃が成立した場合のリスクを、下記の3つの要素で評価していきます。

| 攻撃経路 | 対象の資源は不特定多数から接続可能か |

|---|---|

| 脆弱性 | 対象の資源は既知の脆弱性を含んでいるか |

| 影響範囲 | 対象の資源が高権限を付与されているか、機微情報へのアクセスが可能か |

上記の内、2つの要素を同時に満たしていれば赤信号です。全て満たしていれば知らぬ間に事故が発生しているかもしれません。

攻撃経路×脆弱性

- 踏み台として知らぬ間に加害者になっていませんか?

- ビットコインのマイニングなどに不正利用されていませんか?

攻撃経路×影響範囲

- ゼロデイ脆弱性が発覚した際に、即時に対応する準備は整っていますか?

- 鍵情報やパスワードが漏えいしていませんか?

脆弱性×影響範囲

- 内部犯による攻撃を検知する仕組みはありますか?

- 設定ミスで外部開放されてしまった場合、即時検知と対応の仕組みはありますか?

ここまでのまとめとCNAPPへのマッピング

これまでの内容を簡単にまとめると、以下のようになります。クラウドコンソールへの不正アクセスは、クラウドインフラ内の資源への脆弱性付与や、資源の不正利用を可能にするための入口として機能するというイメージです。

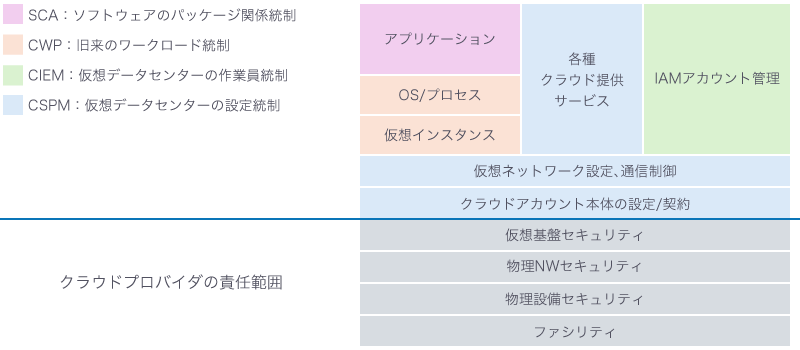

そして、上記それぞれのリスクと対応するように、CNAPP(Cloud Native Application Protection Platform)の各概念をマッピングしていきます。

権限制御(CIEM):緑ボックス部分

- 仮想データセンター作業員であるIAM権限を適切に管理

- 不必要な高権限を持つ資源や、長期未使用ユーザなどを整理・統制

設定管理(CSPM):青ボックス部分

- クラウド上の資源に対する脆弱な設定を見える化し、望ましくない変更を検知

- クラウド上の設定から望ましくない構成となっている資源を検出

曝露管理(CDEM):青ボックス部分

- 外部に露出した攻撃面で管理下に無いものを検知

- 外部から見たアクセス可能な資源を検出

リソース脆弱性管理(CWP):薄オレンジボックス部分

- クラウド上のワークロードにおけるOSのパッケージや設定の脆弱性、不審な振る舞いなどを管理

- コンテナの動作基盤なども、この機能上で統制

アプリケーション依存管理(SCA/SBOM):ピンクボックス部分

- OSSを含むアプリケーションパッケージの依存関係と脆弱性を管理

- オンプレミスでも存在する概念(厳密にはCNAPP外)

データセキュリティ管理(DSPM):濃オレンジボックス部分

- データに機微情報が含まれていないか、アクセス制御は適切かなどを管理

- オンプレミスでも存在する概念

外部からの見え方を元にしたCDEMと、実データの中身を元にしたDSPMを除いたシステムの構成要素をざっくりとマッピングしてみました。

こうしてマッピングしていくと、久里浜と九十九里浜ぐらいに紛らわしかった各概念の意図が掴みやすくなるのではないでしょうか。各種システムリスクを洗い出し、それぞれに「こうすべき」という概念を割り振っていった結果、現在の用語の乱立が生まれたのだと個人的には考えています。そのため、見ている範囲が重複している印象はそれほど受けませんね。

あくまで理想論、いわゆる「べき論」に過ぎないかもしれません。ですが、記憶に新しいクラウドプロバイダで発生した認証情報の大規模な漏えいのように、ユーザ側ではどうしようもないインシデントが突如として襲いかかることもあります。そんなとき、もしCIEMに従って最小権限の原則が貫かれていれば、影響範囲も最小限に抑えられていたかもしれません。

とはいえ、これらは独立したものではなく、相互に関連する要素を含んでいます。例えば、攻撃経路の監視はCSPM、脆弱性の管理はCWP、影響範囲の特定はCIEMといった具合に、それぞれが管轄する領域が異なる一方で、互いに補完し合う関係にあります。将来を見据えると、こうした個々の機能が相互に連携し、一体化したかたちでクラウド環境に実装されることが理想的です。欲を言えば、これらのツールを総体として活用することで、クラウドセキュリティを網羅的に強化したいところです。

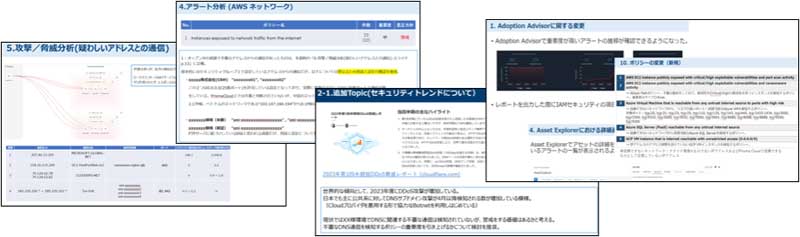

実際の攻撃と、その種別について

では、クラウド環境が適切に統制管理されていれば絶対に安心かと問われれば、残念ながらそうとは言い切れません。設定上は問題が無く、必要に応じて外部に公開されているリソースが攻撃対象となるケースは決して少なくないのです。さらに、クラウド環境における攻撃を要素ごとに分解すれば、大きく2種類に分けられます。

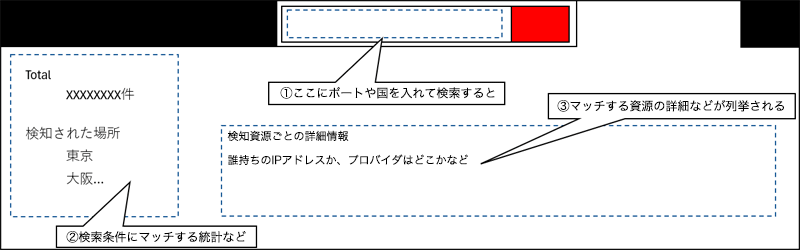

対象を絞らない攻撃

対象を絞らない攻撃の典型例として、ポートスキャンや脆弱性スキャンを用いた広範な探索などが挙げられます。このような攻撃は、複数のクラウドアカウントを横断的にスキャンする行為として検知されることも少なくありません。「Abuse」や「IP」といった単語で検索すると、集合知のような報告エンジンも見つかります。

これらの攻撃者は、不特定多数に向けてインターネット上でピンポンダッシュをするような存在です。脆弱な資源が作成されると、どこからともなく現れます。ハニーポットを設置した経験があれば、その行動パターンを実感した方も多いでしょう。問題は、スキャンによってセキュリティホールを検知されたとしても、すぐに攻撃へ移行されるとは限らないことです。

例えば、攻撃アクター「Volt Typhoon」による「Operation Blotless」と呼ばれる攻撃キャンペーンでは、侵入面の開拓だけを行い、攻撃が長期間ペンディングされるケースが報告されています。その場合、リスクを抱え込んだままサービスを提供し続けることになります。想像するだけでも恐ろしい事態ですね。普通に家へ帰れなくなってしまうので。

※ Operation Blotless攻撃キャンペーンに関する注意喚起

国家レベルの関与が疑われる大規模な攻撃アクターも、近年ますます増加しています。以前なら、「あの国がうちのシステムを狙っている!」などと言おうものなら、友達が100人ぐらい減ったり、代わりに3人ぐらい増えたりしていました。ところが今や、情報セキュリティ脅威の最新レポートにすら、地政学的リスクが堂々と明記されるようになってきています。

外交問題とサイバー空間が直結する時代、どこか遠くの出来事と思っていたニュースが、明日には自社のインシデント対応会議につながっていても不思議ではないのです。世界情勢とインターネットが見事にリンクして、ネットの海は今日も大荒れです。

※ 情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

さらに、インターネット上にはアクセス可能な資源やポートを取りまとめた検索エンジンもあり、気付かぬうちに自組織のシステムがカモリストに載せられている可能性があります。実際に調査してみたところ、2025年1月7日時点で、国内だけで10万台のRDPポートが開放されていることが判明しました。

対象を絞った攻撃

対象を絞った攻撃は、特定のターゲットを狙い撃ちにする手法を特徴としています。代表的な例として、標的型攻撃メールやランサムウェア攻撃が挙げられます。このタイプの攻撃は、対象を絞らない広範な探索によって脆弱性が特定された後、本攻撃として実行されることも少なくありません。

また、内部犯による攻撃も見逃せない要素です。退職者が特定のシステムの既知の脆弱性を突き、データを窃取する事例が報告されています。

いずれの場合も、最終的には目をつけられた資源に対して本攻撃が行われます。最近はRaaS(Ransomware as a Service)という、攻撃の実行環境を提供し依頼者と収益を分配する「サービス型ランサムウェア」も台頭しはじめています。攻撃を実行するハードルはますます下がるばかりで、セキュリティエンジニアは枕を涙で濡らす日々が続きます。

影響視点でのリスクの分類

続いて、セキュリティのCIAモデル(機密性・完全性・可用性)に基づいて、攻撃が成立してしまった場合のリスクも分類しました。

| 内部情報漏えい (C:機密性) |

機密情報が外部に流出するリスク | 利用者に直接的な影響を与えるだけでなく、社会的にも重大な問題となる可能性が高い |

|---|---|---|

| データの改ざん (I:完全性) |

データや情報の信頼性が損なわれるリスク | このようなインシデントはシステム全体の信用を毀損し、継続的な運用に支障をきたす可能性がある |

| 業務停止 (A:可用性) |

サービスが停止し、ビジネス機会の損失につながるリスク | 代表的な例として、ランサムウェア攻撃やリソースの過剰消耗による運用コストの増加が挙げられる |

かつてセキュリティインシデントといえば、機微情報や個人情報の漏えいが代表的な事例として挙げられていました。しかし、2024年に発生した大規模なランサムウェア攻撃を契機に、可用性(Availability)に関する問題が新たな注目を集めています。データの暗号化や破壊だけでなく、サービスの停止や利用不能状態も深刻なリスクとして浮上しました。

こうした攻撃を検知し、防御するためにはクラウド環境における通信ログや不審な操作の監視が重要です。2025年4月現在では、この概念に対する特定の略称は寡聞にして知りませんが、近い将来何か提唱されるかもしれませんね。

| 通信ログの分析 |

|

|---|---|

| 不審操作の分析 |

|

例えば、通信ログを見ると怪しいIPアドレスがAWSコンソールにログインしていることが確認され、さらに操作ログ上では突然S3に暗号化処理が流されはじめたことを検知する場合があります。この場合、2025年頭に海外で注目を集めた「CodeFinger」と呼ばれる手法で攻撃されているのかもしれません。これは、攻撃者が自前の暗号化鍵を用いて、S3バケットを勝手に暗号化してしまう攻撃です。クラウド特有のランサムウェア攻撃に近いイメージですね。

リスクの重点領域を考える

とはいえ、ここまで述べたすべての対策を一度に網羅するのは、現実的には困難です。例えば、私が取り扱うPrisma® Cloudなどセキュリティ機能を幅広く備えたソリューションは存在します。これらのツールは、クラウド環境におけるさまざまなリスクに対処する強力な力を持っていますが、提示するすべての課題に対応するのは、実際の運用現場において容易ではありません。

攻撃の手口も多様化しており、単にインターネットから直接クラウドリソースを狙うものばかりではありません。例えば、管理が不十分な海外拠点の端末がハッキングされ、そこからクラウドの管理コンソールに不正アクセスされたり、端末上の鍵ファイルからクラウドを経由してオンプレミスのデータセンターが侵害されたりといった事例もあります。

このようなインシデントは、CNAPPだけではなく、CASB(Cloud Access Security Broker)の領域にも関連するケースです。私の観測範囲でも、特定のIPアドレス範囲から複数の企業を対象にRDPやSSH接続が試行されている事例を確認しています。

こうした状況を踏まえると、まずは自組織が直面するリスクを明確にし、それを防ぐための優先順位を立てることが重要です。そのうえで、リスク評価に基づき、段階的にクラウドセキュリティ機能を導入していくのが、現実的かつ効率的なアプローチと言えるでしょう。

また、これらの対策を報告書や企画書に盛り込む際には、上で分類した各種要素をパズルのように組み合わせていくと、見栄えが良くなり、理解しやすくなるでしょう。具体的には、自組織のシステムを以下の評価軸に基づいて分類し、ベースラインにプラスアルファを重ねることで、セキュリティ対策の焦点を絞りやすくなります。

| エンドユーザーが外部にアクセスすべきシステムか | CDEM、CSPMでの接続統制や攻撃面管理 |

|---|---|

| 開発者が外部からアクセスすべきシステムか | CIEMでの開発者権限管理 |

| 機微情報を取り扱うシステムか | CIEM、DSPMでのアクセス管理/追跡可能性の担保 |

| ビジネス上でクリティカルなシステムか | 全体的に注目+可用性により注意を払う |

包括的なセキュリティ対応を可能にする、CNAPPソリューションの有効活用

ラックはセキュリティベンダーとして、クラウド環境における課題解決の実績を数多く持っています。

具体的には、Prisma® Cloudを活用して、クラウドの特性を踏まえた包括的なルールを設計し、その運用状況を分析することで、リスクを軽減する最適なアプローチを提案してきました。また、お客様の実際の運用現場に即したカスタマイズや、導入後のフォローアップにも注力しています。

「どこから手を付けるべきかわからない」「現状を整理し、注力すべきポイントを明確にしたい」といったご要望に対して、私たちはこれまでの豊富な実績と経験を活かし、理想的なセキュリティ体制の提案から順序立てたCNAPPソリューションの実現まで、幅広くサポートします。

クラウド環境のセキュリティ強化に興味がありましたら、ぜひお気軽にラックまでお問い合わせください。最新の脅威動向やベストプラクティスを踏まえ、お客様の現状やニーズに最適なソリューションをご提案いたします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR