-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

近年、対応がますます複雑化しているセキュリティインシデントに対し、それに対応できるセキュリティ人材の不足が問題になっています。また、ゼロトラスト志向でセキュリティアラートを出すセンサーが増えるほどに、対応が必要なインシデントの量も増加します。

このような問題を解決するソリューションとして、セキュリティインシデント対応を自動化するSOARが注目されています。

SOARは、セキュリティインシデント対応に限らず、様々なサービスと連携して運用業務を定型化・自動化することで、セキュリティ業務の省力化を実現するソリューションです。本記事では、SOARの概要から具体的な利用方法まで詳しく解説します。SOAR導入を検討している方はぜひ参考にご覧ください。

SOARとは?

SOARとは「Security Orchestration, Automation and Response」の略で、Gartner社によると以下のように定義されています。※1

SOARとは、セキュリティ運用チームが監視する情報を組織が収集できるようにするテクノロジーを指します。たとえば、SIEMシステムやその他のセキュリティテクノロジーからのアラートは、人力と機械力を組み合わせてインシデント分析とトリアージを実行できるため、標準化されたインシデント対応活動の定義、優先順位付け、推進に役立ちます。SOARツールを使用すると、組織はインシデント分析と対応手順をデジタルワークフロー形式で定義できます。

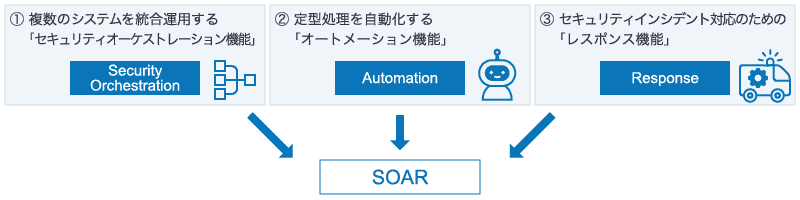

「Security Orchestration, Automation and Response」の頭文字にあるように、以下の3種類の機能を有するものがSOAR製品といえます。

- 1.複数のシステムを統合運用するための「セキュリティオーケストレーション」(SO)機能

- 2.定型処理を自動化するための「オートメーション」(A)機能

- 3.セキュリティインシデント対応のための「レスポンス」(R)機能

SOARは従来のセキュリティソリューションと親和性が高いため、SOAR製品やSOARサービスの機能カタログでは様々な機能が追加されることが多いですが、基本的には上記の3点が中核的な機能と言えるでしょう。

(注) 本記事では、セキュリティ機器から発せられる警告や通知を「セキュリティアラート」、その中でも実際にセキュリティ人材による対応が必要な事象を「セキュリティインシデント」として区別しています。

SOARが注目されている背景

SOARが企業のセキュリティ対策として注目されている背景には、サイバーセキュリティ人材の慢性的な不足という深刻な課題があります。経済産業省の調査※2によれば2023年時点で国内だけでも約11万人の人材が不足していると報告されています。

同時に、企業を標的とするサイバー攻撃は急速に複雑化・高度化しており、セキュリティインシデントの多様化と増加を招いています。従来はセキュリティ担当者による監視と手動対応が主流でしたが、現在では膨大なログデータの分析と迅速な初動対応が求められており、手動では限界があります。

特に、クラウド移行に伴うゼロトラストセキュリティへの転換が進む中で、SOARによる初期対応の迅速化は重要な要素の1つです。セキュリティ人材の不足とあわせて「定型で処理できる範囲のセキュリティインシデントは自動的に対応し、人間は本当に慎重な対応が必要なインシデントに注力するべきである。」というトレンドがあります。

SOARの仕組み、具体的な機能を解説

SOARの根幹となる機能は、SIEM(Security Information and Event Management)やセキュリティ機器からのセキュリティインシデントを受けて、あらかじめ用意したプレイブック(自動実行のための指示書/ワークフロー)を自動で実行することです。

一般的に自動化といえばRPA(Robotic Process Automation)を連想しますが、SOARは「セキュリティインシデント対応を中心としたセキュリティサービスに特化している」という特徴があります。

SOARの機能を具体的に分割すると、以下の表になります。

| 機能カテゴリー | 主な機能 | 効果 |

|---|---|---|

| カスタマイズ可能なワークフロー機能 | プレイブックの実行 | 反復可能な項目をプレイブック化して実行したり、他のワークフローと連携したりする。 |

| 手動および自動的な実行トリガー | 自動的なプレイブックの実行 | 手動、またはセキュリティインシデント発生と自動で連動して、プレイブックを実行する。 |

| セキュリティ運用上の調査の補助 | セキュリティインシデント管理製品・サービスとの連動 | SIEMなどのセキュリティインシデント管理と連携して、必要な情報を取得したり、プレイブックの結果を返したりする。 |

| 脅威インテリジェンスの活用 | 脅威インテリジェンス情報との連携 | 外部の脅威インテリジェンス情報を利用する。 |

| 幅広いセキュリティソリューション間の抽象化レイヤー | APIなどによるセキュリティ製品・セキュリティサービス間の連携 | 様々なセキュリティ製品やサービスと連携することで、外部機能同士が連携するための中間レイヤーとして動作する。 |

カスタマイズ可能なワークフロー機能/手動および自動的な実行トリガー

セキュリティ業務には、セキュリティインシデント対応を中心として、定型的な内容で対応可能な軽微な業務が多く存在します。その中でも、何度も発生し反復可能な業務内容については、自動実行のための指示書となるプレイブックでワークフローとして定型化することにより、省力的な対応が可能になります。

セキュリティインシデント対応の中には、セキュリティ機器からのセキュリティアラートの脅威度が低く、即座にクローズするだけのものがあります。では、脅威度が低いものはセキュリテアラートが上がらない設定にすれば良いのかというと、"他のセキュリティインシデントと関連があった際に利用したいので残しておきたい"という場合があります。このような際にプレイブックを作成して自動的に対応できるようにすることで、余計な手間をかけずに、速やかに対応できるようになります。

プレイブックには、インシデント発生時にセキュリティ担当者に通知するだけではなく、生成AIを活用してインシデントの関連情報を要約し付記する利用方法もあります。高度な判断が必要なインシデントほど効果的で、単純なインシデントならば今まで「通知」→「コンソールで確認」としていた部分を通知時点で判断できるようになるため、対応の初動を迅速化できます。

このように定型的な業務をプレイブック化することで省力化した結果として、セキュリティ担当者がより本質的な活動に取り組めるようになります。これこそが、プレイブックを運用に利用する理由です。

セキュリティ運用上の調査の補助/脅威インテリジェンスの活用

SOARはセキュリティインシデントの対応を主としています。そのために必要な機能として、セキュリティインシデントを取り扱うSIEMなどとの連携があります。

インシデントが発生した際にSOARに連携する機能があることで、インシデント発生直後に自動的なプレイブックによる対応ができるようになります。また、対応した結果を再度SIEMに連携して戻すことで、SIEM側で管理しているインシデント情報を対応済みのステータスに変更するといった利用方法もあります。

加えて、外部の脅威インテリジェンス情報との連携機能もセキュリティ運用上の調査には有効です。通常、セキュリティ機器やセキュリティサービスの出すセキュリティアラートは、特定のパターンに合致した通信や挙動を検知したり、不審な挙動が続いた場合に検知したりします。そこに脅威インテリジェンス情報、つまり実際に「このIPアドレスやドメイン名、あるいはこのファイルの存在が危険だ」「この脅威アクター(攻撃者)が攻撃するパターンと一致する箇所がある」などの情報を追加することで、より精度の高い絞り込みができるようになります。

プレイブックで判断するにせよ、セキュリティ担当者が調査するにせよ、脅威インテリジェンスを活用することで、より確実で迅速な判断ができるようになります。

幅広いセキュリティソリューション間の抽象化レイヤー

先の項目ではSIEMとの連携について取り扱いましたが、SOARが連携するのはSIEMだけではありません。様々なセキュリティ製品やセキュリティサービス、その他の関連サービスと連携ができるのが、SOARの特徴の1つとなります。

たとえば、チャットサービスやメールサービス、電話サービスと連携することで、重要なインシデントが発生した際にはSIEMから情報を受け取って、セキュリティ担当者に内容を連絡する、といったプレイブックが可能となります。

このように様々なサービスの中間点としてSOARがふるまうことで、サービス間の連携を抽象化し、本来は連携が考慮されていない製品やサービス間での連携ができるようになります。これにより、セキュリティ運用において実現できるプレイブックの幅を大きく広げられます。

また、組織の管理下の様々な製品やサービスを連携することで、組織内部のセキュリティを統合管理するための一助ともなります。

SOARとSIEMやXDRとの違いは?選定ポイントを比較解説

ここではSOARとSIEMとの違い、XDRとの関係について解説します。

SIEMとの違い

SIEMの主な役割は、様々なシステムからログデータを収集し、相関分析することで、潜在的なセキュリティイベントを検知し、セキュリティアラートを発することです。

一方、SOARはデータ収集を主目的とせず、検知されたインシデントに対する"対応プロセス"に重点を置いたソリューションです。事前に定義されたプレイブックに従ってインシデント対応を自動化・合理化することで、検知から対応までのワークフロー全体を効率化します。

SIEMが"監視と検知"を担当するのに対し、SOARは"対応の自動化"を担う補完的な関係にあるといえるでしょう。

XDRとの関係・違い

SOARは、セキュリティアナリストが行うワークフローをプレイブックにより自動化し、異なるセキュリティツール間の連携を実現するソリューションです。

一方、XDR(eXtended Detection and Response)はエンドポイントとネットワークのデータを組み合わせることで、高度な脅威検知と自動対応を実現します。XDRは、エンドポイントやネットワーク、クラウドサービスなど様々な箇所からセキュリティ情報を収集し、分析・対応するための仕組みです。

従来であれば、SIEMでログを収集し、SOARで自動対応するといった分割されていた仕組みを統合し、ログの収集からアラートの検出、対応までを一気に実施するプラットフォームです。

XDRの目的は、近年ますます対応時間が短くなった攻撃に対する検知・対応速度の向上、関連情報の統合管理による運用負荷の軽減、エンドポイントからクラウドまでを統合することによる、一貫したセキュリティ施策の実施です。

XDRは従来のEDRからさらに拡張し、エンドポイントだけでなくネットワーク、クラウド、サーバ、メールなど複数のセキュリティレイヤーのデータを統合的に"分析"します。そのため、基本的にSOARはXDRに含まれています。

複数のツールを組み合わせることで最適化・効率化している場合は、SOARを単体で利用するほうがおすすめです。一方、統合的なソリューションで包括的に運用したい場合はXDRが適しています。

SOAR導入のメリットは?具体的な導入効果を解説

SOARを導入することで、企業のセキュリティ運用において以下のようなメリットが得られます。

- 定型的なセキュリティ運用業務をプレイブック化することで定型処理が効率化できる

- 自動的なプレイブック実行でセキュリティインシデントの対応スピードが向上する

ここでは、それぞれのメリットを詳しく解説します。SOAR導入を検討している方は、ぜひ参考にしてみてください。

定型的なセキュリティ運用業務をプレイブック化することで定型処理が効率化できる

SOAR導入による大きなメリットの1つが、セキュリティ運用業務の効率化です。

従来は個別のツールや手作業で行っていた対応作業を、SOARのプレイブックとしてまとめることで、作業負荷を軽減し、運用の一貫性を確保できます。また、関係者へのインシデント情報の共有や証拠の管理といった付随業務も、他サービスとAPIなどで連携した上で、手動で実行するプレイブックとしてまとめることにより、コミュニケーションロスや情報の分断の防止ができます。

また、SOARは対応プロセスをプレイブックとして標準化することで、誰が対応に当たっても同じ品質で対応できるようにします。継続的なプレイブックのメンテナンスは必要ですが、個々人による違いを抑えた安定した業務を行えるようになります。

自動的なプレイブック実行でセキュリティインシデントの対応スピードが向上する

SOARのもう1つの重要なメリットは、セキュリティインシデントの対応スピードが格段に向上することです。

SOARの自動化されたプレイブックにより、インシデント発生時には即座に対応が開始され、手動処理に比べて大幅にスピードの向上が見込めます。これにより、被害の拡大を抑え、迅速な復旧が可能になります。

たとえば、フィッシングメールが検出された場合、SOARは検出をトリガーとして自動的にフィッシングメール対策用のプレイブックを実行できます。その結果、該当メールを隔離し、関係者に通知を送り、さらには同様のメールが他に送られていないかをチェックするプロセスを実行できます。手動で各ステップを行うよりも速く、効率的に脅威を排除することができます。

SOAR導入で失敗しないためのポイント

SOARを導入するにあたって、いくつかの重要なポイントがあります。

事前に検証を行い、SOARとの適合性を確認する

まず、現在のセキュリティ運用体制とSOARの適合性を確認することが必要です。既存のツールやプロセスとSOARをどのように統合するかを明確にし、移行計画を立てることが成功の鍵となります。

そのために、事前に検証を行うことを推奨します。想定する業務を準備し、どこまでをSOARの対象とするのか、残しておくべき業務は何なのかを検証を通じて明確にする必要があります。

また、SOARと連携できるサービスがあっても、粒度はまちまちです。やりたい作業に対して連携が十分でない場合は、想定業務を修正したり、サービスの更改を考えたりする必要があります。

ステークホルダーの特定と段階的アプローチ

セキュリティ運用に関わる関係者が多岐にわたる場合、全員からのヒアリングに膨大な時間がかかる問題もよく発生します。主要なステークホルダーを特定し、優先順位を付けて、段階的に進めるアプローチが有効です。

業務として取り組む際に、経営層の理解と支援を得るためには、SOARの技術的な特徴だけでなく、ビジネス価値やROIを明確に示す資料は欠かせません。専門用語を避け、経営層に伝わりやすい言葉で説明することが求められます。

属人性を排除し、継続的なメンテナンスを実施する

SOARの利用には業務にあわせた継続的なメンテナンスが不可欠です。

よくある失敗例として、プレイブック化するのは良いのですが、メンテナンスしなかったことにより実質的に利用できなくなり手動に戻るといったことがあります。他にも、実質的な業務プロセスの属人化などがあります。

セキュリティ運用が特定の担当者の経験や知識に依存している場合、全体像を把握して標準化することが困難になります。こうした場合は、まず業務を可視化し、形式知として整理することが必要です。暗黙知に頼らない体制を構築することで、属人性を排除し、SOARの継続的な利用が可能になります。

SOAR導入の手順

SOARの導入は、以下のように計画を立てて段階的に進めるのが効果的です。

- 1.現状のセキュリティ業務を分析する

- 2.SOAR製品・サービスの比較・選定を行う

- 3.導入計画を策定し、テスト運用を実施する

- 4.本格運用と定期的な効果測定を行う

- 5.継続的に業務にあわせて改善し続ける

現状のセキュリティ業務を分析する

現状のセキュリティ業務を分析し、発生するセキュリティアラートの種類や、セキュリティインシデントの対応方法、関連する調査の方法、対応方針やクローズ方針など、定量的なデータを収集して全体像を把握することが大切です。現状を正確に把握し、セキュリティ運用の課題を整理することで、SOARを導入する目的や達成したい目標を明確にできます。

SOARツールの比較・選定を行う

SOARツールを選定する際は、自社環境との適合性を優先したほうがスムーズに進みやすいです。現在社内で使用している各種セキュリティツールとの互換性を確認し、必要なAPIコネクタが提供されているか、利用したい機能は利用できるかを確認してください。

重要なセキュリティ製品との連携がスムーズに行えないと、SOARの本来の効果を十分に発揮できません。また、ツールの実際の操作性や日々のオペレーションをロールにより分担できるかといった運用時に必要な機能の確認も選定時の判断ポイントです。

さらに、導入後のサポート体制も重要な評価項目です。トレーニングプログラムの充実度や、トラブル時の対応スピードなども含めて総合的に比較・検討してください。

導入計画を策定し、テスト運用を実施する

SOARの導入は一度で完了するものではなく、実施・検証・改善のサイクルを繰り返しながら一歩ずつ進めていく、継続的なプロセスです。

まず、初期導入としていくつかプレイブックを作成して、実際の運用で試してみます。期待した効果がない場合は、改善ができないか検討して再度試してみます。

ここで重要なことは、必ずしも100%元の手作業を再現しようとはせず、プレイブックで実現できる機能にあわせて、人員での判断・対応も許容しながら、徐々に自動化する領域を広げていくことです。その際は、すべてを1つの大きなフローにせず、モジュール化された個別のフローとして設計することがポイントです。

本格運用と定期的な効果測定を行う/継続的に業務にあわせて改善し続ける

本格的な運用フェーズでは、自動化により省力化できた対応時間などを定期的に測定し効果を確認したり、さらなるプレイブックの追加による省力化などを実施したりして運用の質を高めていきます。

効果測定の結果、不足や改善点が見つかれば、自社のニーズに合わせたカスタマイズや機能拡張を柔軟に実施し、SOARを活用することにより、よりセキュリティ運用上の重要な業務に集中していける環境を目指してください。

SOARでセキュリティ運用の課題を解決!

本記事では、SOARの概要から導入手順、活用のポイントまで幅広く解説しました。

SOARは、セキュリティインシデント対応に限らず、様々なサービスと連携して運用業務を定型化・自動化することで、セキュリティ業務の省力化を実現するソリューションです。

SOAR導入によって、セキュリティ運用の負荷軽減やインシデント対応スピードの向上など、多くのメリットが期待できます。また、SOAR導入の手順も紹介しているため、SOAR導入を検討している方は参考にしてみてください。

ラックが提供するSOAR関連サービス

ラックもいくつかのSOARに関連したサービスを提供しています。

SIEMとしてMicrosoft Sentinelを活用するサービス「Microsoft Sentinel活用支援サービス」や、SOARを利用してアラート情報を高度化できる「Microsoft Security Copilot導入・活用支援サービス」があり、他にも様々な関連サービスをご用意しています。

これらのサービスでは、ラックが実際に活用している知見にもとづいて、運用上有益なプレイブックのご提案や、SOARの活用方法のご相談などを受けております。

詳細なご案内やお見積もりについては、お気軽にお問い合わせください。

監修:若居 和直

参考情報

※1 Definition of Security Orchestration, Automation and Response (SOAR) - IT Glossary | Gartner

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR