-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

Palo Alto Networks社が提供する、クラウドネイティブなアプリケーションを保護するプラットフォームであるCNAPP(Cloud Native Application Protection Platform)製品「Prisma Cloud」から、新しいコンソール画面「Darwin(ダーウィン)」がリリースされました。日本で利用する場合は、1月中旬から順次実装されています。

既に実際のDarwinの画面や管理者ガイドを見て、あまりの変化に手順や運用への影響を不安に感じた方は多いのではないでしょうか。

ラックでは、国内で先立ってDarwinを利用しました。本記事では主な変更点や、Darwinならではの利点や注意点をご紹介します!

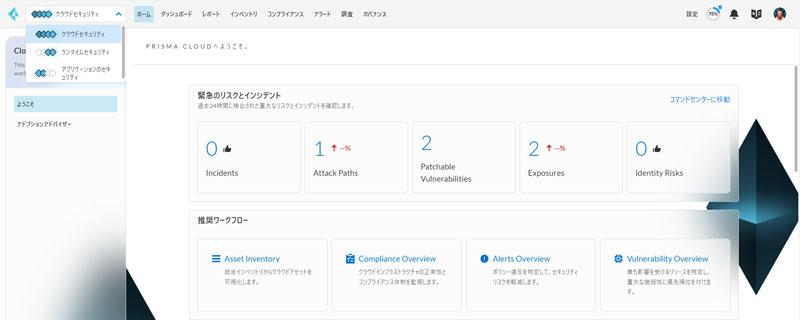

ホーム画面の変更点

Prisma Cloudにログインして最初に目に入るホーム画面は、以前よりもユーザビリティが向上しているように感じます。左上のペインからクラウドセキュリティ、ランタイムセキュリティ、アプリケーションセキュリティを選択することでそれぞれの機能を利用できます。

機能によっては名前が変わっているので(旧:ポリシー、新:ガバナンス など)、まずはよく使っていた機能がどこにあるのかを確認することを推奨します。

Runtime Security※とApplication Securityには現時点で大きな違いはないように見受けられます。

※ CWPP機能。旧コンソール画面では「コンピュート/Compute」。

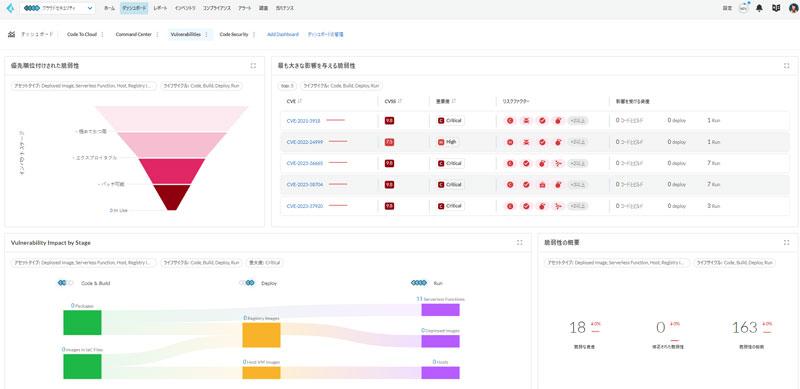

ダッシュボードの変更点

ダッシュボードは、デフォルトで「Code to Cloud」「Command Center」「Vulnerabilities」「Code Security」に分かれています。

Vulnerabilities

中でもダッシュボードの大きな変更点は、新規で追加された「Vulnerabilities」です。

旧コンソール画面でもCWPP機能は充実していたものの、Prisma Cloudに登録しているリソースが多い場合は「結局どのリソースから何を対処すべきかが分かりにくい」と感じていた方もいたのではないでしょうか。

Darwinでは検知された脆弱性が可視化され、重要度やリスク要因ごとに分類されており、どの脆弱性を優先的に対応すべきかが明確に分かるようになりました。登録したアカウント配下のリソースだけではなく、コードリポジトリ上の脆弱性も可視化できます。

カスタム機能

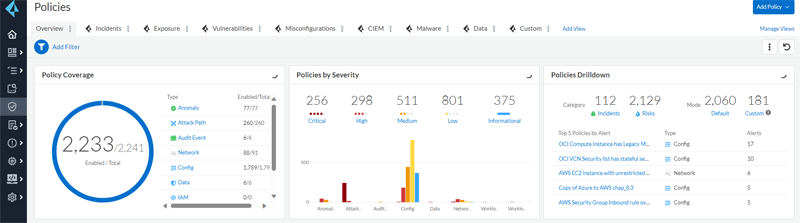

また、もう1点の大きな変更点はダッシュボードのカスタム機能です。旧コンソール画面で表示されていたグラフィカルな画面は、基本的にダッシュボードで一元的に管理できます。

例えば、旧コンソール画面「Policies」にあったこのようなグラフは、Darwinではデフォルトで表示されません。

重要度別のポリシー数や、アラートが多く検知されているポリシーが把握できて便利ですよね。

しかし、ダッシュボードを自分で追加することで同じグラフはもちろん、設定を変えればより細かく好きな配置で理想のダッシュボードを作成できます。例としては下記のようなダッシュボードを作れます。

- ストレージサービスに特化したダッシュボード

- 本番環境用アカウントの重要度高以上のアラートや脆弱性のみを表示するダッシュボード

- 長期間アラートがオープンになっているリソースを確認する棚卸用のダッシュボード

このように、ダッシュボードをうまく活用することがDarwinを使い倒す鍵とも言えるのではないでしょうか。

ただし、作成したダッシュボードを同じテナント内の他ユーザーに共有することができないため注意が必要です。

理想のダッシュボード作成も、ラックのクラウドセキュリティ統制支援でお手伝いしますので、ぜひご相談ください!

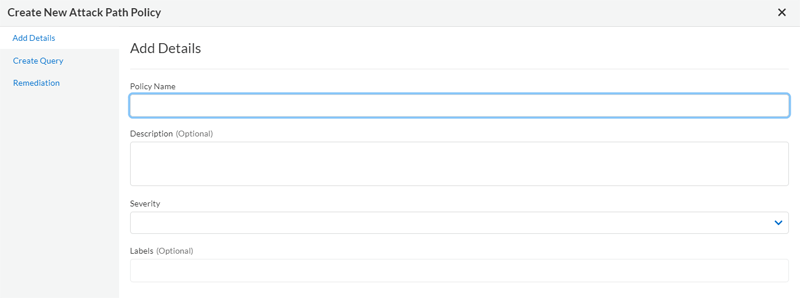

ポリシーのカスタマイズ

ポリシーのカスタマイズはラックでもオリジナルポリシーの提供や、お客様の環境に沿ったカスタムポリシーの作成を行っているため、よく使う機能です。今回Darwinでは、Attack Pathポリシーの簡易的なカスタマイズ機能が新しくリリースされました。

2023年にリリースされたAttack Pathポリシーは、例えば複数条件を組み合わせた「特定の脆弱性を持ちながらも外部公開されているリソース」など、より現実的に危険なリソースを可視化できるPrisma Cloudの代表とも言えるポリシーです。これが自分で自由に作成できると、更に活用の幅が拡がりますよね!

残念ながら2024年1月時点ではポリシー名/説明/重要度/タグ付け/修復方法の変更が行えるのみで、使用できるクエリはデフォルトのAttack Pathポリシーのクエリのようです。重点的に監視したいポリシーだからこそ、タグを追加することで管理を柔軟にできるなどのメリットはありそうですね。

クエリ言語を使用した検索

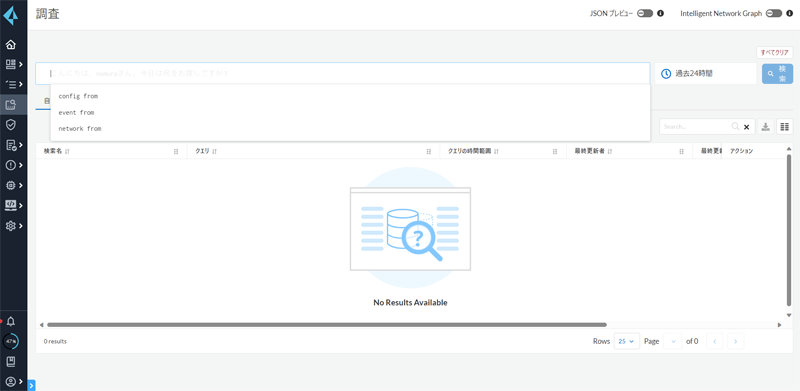

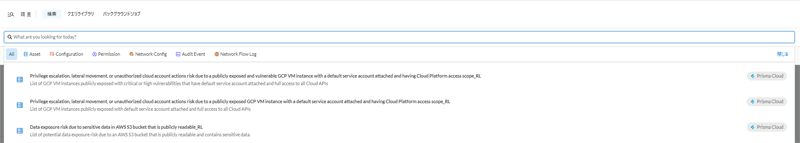

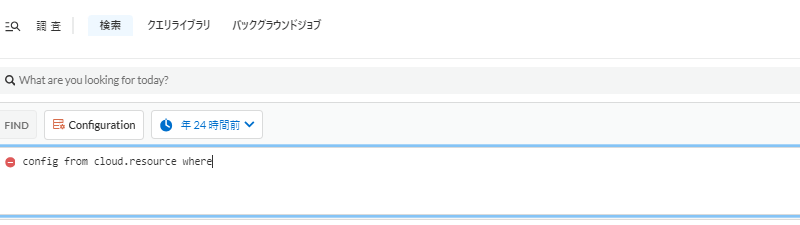

Prisma CloudのCSPM機能では、アラートやポリシーと同じくらい利用されていると思われる「RQLを使用した検索」にも大きな変更がありました。

旧コンソール画面では「調査/Investigate」ペインからボックスにRQLを直接打ちこみ、期間を指定して対象を検索するシンプルな仕様でした。

Darwinの「調査」ペインを見て、戸惑った方も多いのではないでしょうか。個人的には一番慣れるのに時間がかかりました。

旧コンソール画面と同様にRQLを入力するには、「+Select a Query Type」>「Configuration」>「上級」を選択することで実現可能です。この検索方法に慣れている方は少し手間に感じるかもしれません。

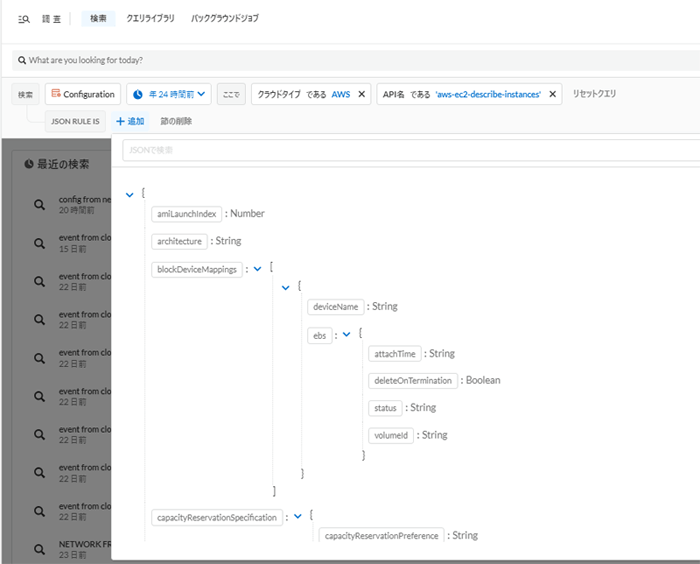

一方で、RQLをあまり理解していなくても検索ができる仕様というのは、大きなメリットかと思います。サジェストされた項目を選択していくだけで調べたい結果が表示でき、完成したRQLをコピーしてカスタムポリシーの作成に使用することも可能です。

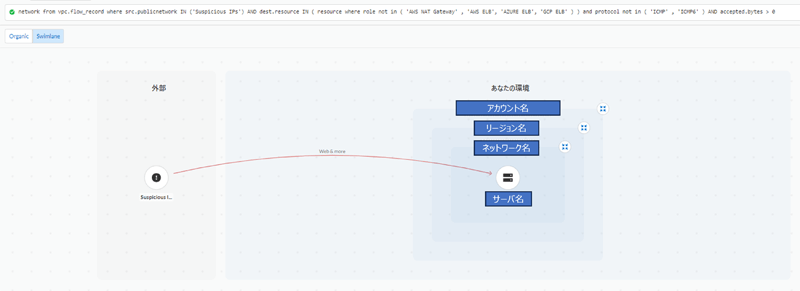

また、ネットワークのRQL(network from~)を入力した際の結果が、以前よりもグラフィカルに見やすくなっています。

対象の通信先/通信元のリソースが存在する環境を一目で判断できるため、ネットワークの調査時に有用ではないでしょうか。

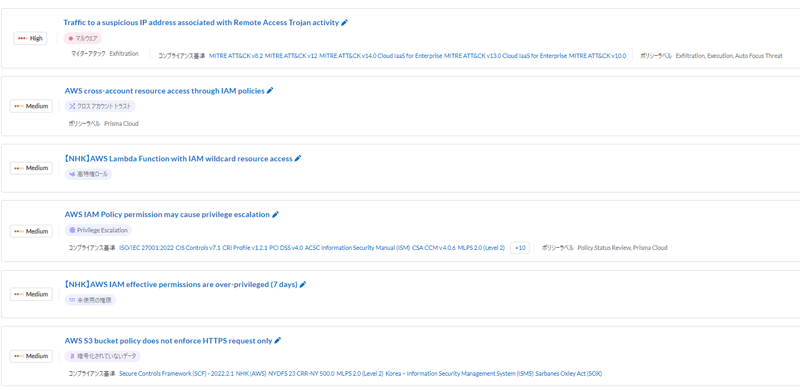

アラート画面の変更点

アラート画面の大きな変更点は、アラートの種類が表示されるようになった点です。

一目見て、検知されたアラートの種別(マルウェア、クロスアカウントトラスト、高特権ロールなど)が分かるので、重大度と併せてアラート対処の優先度付けにも役立つ機能かと思います。

ただし、アラートのフィルタリングにこのアラート種別は使用できません。現状、フィルタリング項目には旧コンソール画面から変更がないので、今後増えることに期待ですね。

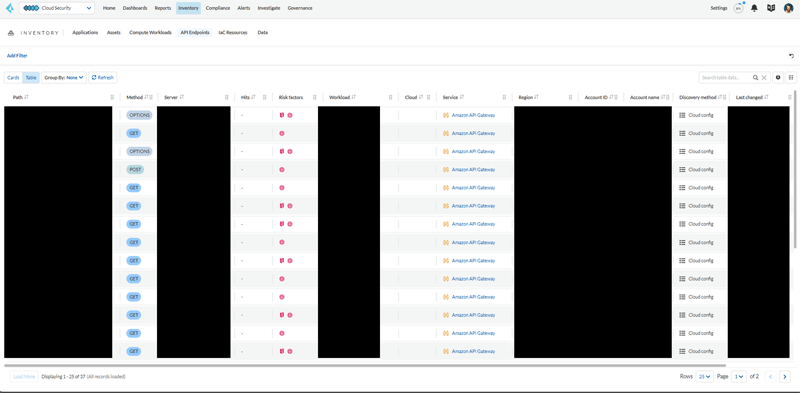

APIエンドポイントを確認できる

昨今、APIエンドポイントに対する脆弱性を突く攻撃が増えている中、Darwinではリスクの潜むAPIエンドポイントを確認できるようになりました。

こちらは元々サブスクリプション登録が必要な、Prisma Cloudの「WAAS」機能で提供されていたものです。Darwinでは、CSPMのアカウントを登録するだけで特別な設定を行うことなく、「Inventory」>「API Endpoints」から簡単に確認ができます。

この機能により、インターネットに公開されているAPI認証無しでアクセス可能なAPI、パスワードやその他機密情報が含まれているAPIなどのリスクが一覧で表示されます。APIのセキュリティ強化とリスク軽減を手助けしてくれる、大きなメリットかと思います。

アラートでの検知は「WAAS」のサブスクリプション登録が必要となりますが、まずは無償で使えるこの機能を活用してみましょう!

さいごに

現在リリースされているDarwinの機能を一部ご紹介しました。今後は生成AIを用いて対処法を提示してくれるなどの機能を持つ「CoPilot」のリリースも予定されており、まだまだPrisma CloudのDarwinは進化が期待されます。

今後も新しい機能がリリースされるにつれ、Prisma Cloudの活用の幅は拡がっていきます。ラックでは、サービスを提供しているお客様がDarwinに切り替わってもスムーズに運用できるよう、先んじてDarwinのテスト環境を使用して手順書の作成を行いました。

Prisma Cloudの運用にお困りの方や、Darwinをいまいち使いこなせていない方は、ぜひラックのクラウドセキュリティ統制支援サービスをご検討ください!

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR