-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。クラウドセキュリティ統制支援サービス担当の野村です。

昨今パブリッククラウドの活用が増えてきています。クラウドは比較的簡単に必要な分だけリソースの使用ができて非常に便利ですよね。ただし、便利さの裏側には「危険」も潜んでいます。その危険の一つに「設定不備によるセキュリティインシデントの発生」があり、度々ニュースを目にする機会が少なくありません。

重大な事故が起こる前に防ぎたいと思って、クラウド環境のセキュリティ構成を管理するCSPM(Cloud Security Posture Management)製品を導入した企業は多いのではないでしょうか。その製品、とりあえず導入しただけになっていませんか?導入後、きちんと活用できていますか?

もしかしたら活用できていないかも......、と思った方はぜひこの記事に目を通していただき、導入後の活用について改めて考えていただければと思います。

CSPM製品の代表、Prisma Cloud

CSPM製品というのはパブリッククラウドの設定状況を監視し、設定ミスや各種コンプライアンス標準等の違反がないかの確認が可能です。アラートを通知してくれるのが基本的な機能です。

CSPM製品にも様々ありますが、なかでもパロアルトネットワークス社が提供するPrisma Cloudは、複数のクラウドサービスで構築するマルチクラウドへの対応や、異なるシステム間でデータをやり取りするために必要となるAPI連携の容易さ、各種セキュリティベンチマークへの対応の早さ、誤検知の少なさ等から注目を集めています。

ラックが提供するクラウドセキュリティ統制支援サービス

ラックはPrisma Cloudを軸に独自の運用サービスを付加した「クラウドセキュリティ統制支援サービス」を、2020年11月より提供しています。

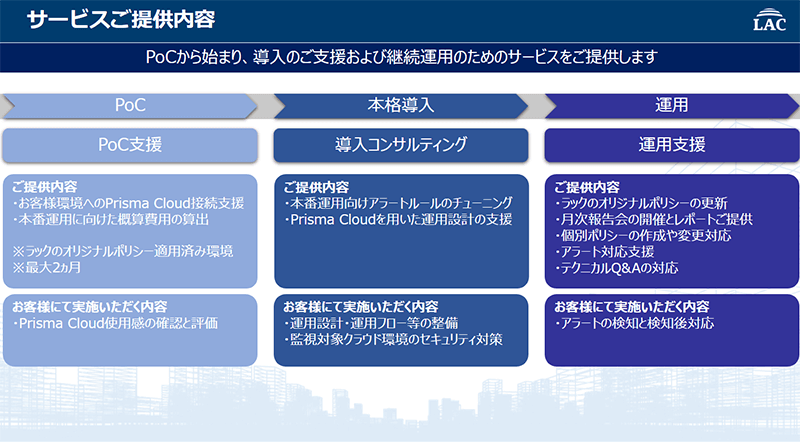

サービス導入の流れとしては以下のようなイメージです。

Prisma Cloudをまだ導入していないお客様にはPoCからサポートを行い、既に導入しているお客様には運用支援からのサポートも可能です。サービスリリース以降、多くのお問い合わせがあり、幅広い業界の企業に採用いただいています。

さらに、PoC支援や運用支援のサービスメニューの一つである「月次報告会」を実施してきたなかで見えてきた、Prisma Cloudを導入してありがちな悩みについて解決方法も併せてお伝えしていきたいと思います。

Prisma Cloud導入時によくあるお悩み

1. アラートが多すぎて対処できない

いざPrisma CloudでAWSやAzureなどのパブリッククラウドアカウントと連携をしてみると、とんでもない数のアラートが表示されていて驚愕した方も多いのではないでしょうか。例えば、アラートが数万件出ることは、連携したクラウドで使用している資源が少なくない限り頻発するケースです。検知してくれる分には良いけれど、限られた人手で一つ一つ確認するとなると、他の業務にも影響が出てしまいかねませんよね。

Prisma Cloudの各ポリシー※には、それぞれ影響度に基づく重要度が割り振られています。それでも、数が多すぎると対処の順序を決めることに難儀して、結果として手が付けられなくなってしまうことが多々あります。

※ 各種セキュリティベンチマークやパブリッククラウドのベストプラクティスに則ったリスク評価項目。ポリシーを基にアラートが検知されます。

2. クラウド・アカウント単位のアラート傾向が把握できない

システムや部署ごとにクラウドやアカウントを分けている方も多くいるのではないでしょうか。そしてそれらをまとめて管理しているのが、社内のシステム部門やシステム担当関連会社である企業がほとんどです。アカウントごとにどのような傾向があるのかを、常に把握しておきたいですよね。

Prisma Cloudにはレポートを作成する機能もありますが、あくまで収集したデータを整形したものに過ぎず、分析はされていません。また、英語での出力しかないことで敬遠される方もいらっしゃいます。社内システム全体を見ている訳ですから、アカウントごとの傾向やどういったセキュリティリスクに関するアラートが多いかなど俯瞰してみることが意外と難しいです。

3. 自社のセキュリティ対策基準に合っていない

Prisma CloudにはCIS Controlsなどの一般的なセキュリティ標準や、AWS Well-Architected Frameworkなどのクラウドネイティブの設計原則といったセキュリティベンチマークに多数対応しています。しかし、それらが社内のセキュリティ規定や業界で遵守すべきセキュリティベンチマークにはマッチしていない場合もあります。月次報告をしていくなかで「この資源はこのアラートの対象外にしたいな」、「これは社内規定に関係ないな、不足しているな」といった声を多くのお客様から聞いています。

例えばパスワードポリシーでいうと、社内での規則は「12文字以上で大文字、小文字、数字が含まれていること」にも関わらず、Prisma Cloudだと過検知されてしまう、もしくは不足している部分もある、というケースが多いです。また、命名規則やリソースのラベルによって一律で意図した設定もアラートとして出てしまう、といったこともあります。

4. アラート機能しか使えていない

設定不備に関するアラート機能は、Prisma CloudのCSPM機能では代表的なものです。オプションでは、IAM※権限設定の詳細が確認できる機能や、CWPP機能(クラウドワークロード保護プラットフォーム)などもありますが、通常のライセンスで使える機能はアラート機能だけではありません。

※ IAM(Identity and Access Management):アクセス制御権限を管理するユーザ一元管理サービス

5. 突然、UIや手順が変わっている

Prisma CloudはSaaSサービスなので、機能やポリシー、UIの更新が多くあります。改良されるのは良いことですが、その更新、追えていますか?気づいたらアカウントのオンボーディング手順が変わっていたり、ポリシーの名前が変わっていたりしていませんか?

Prisma Cloudでは実は毎月2回ほど更新情報がリリースされています。しかし、リリースノートが全て英語表記であることもあり、「読んでみても今ひとつ理解できない」という方も多いのではないでしょうか。

Prisma Cloud導入のお悩み、ラックが解決します

1. 本当に必要なアラートだけに絞り込む

まずは大量に検知されたアラートの内容、傾向を確認し、不要なアラートの潰し込みを行います。クラウド設定を修正すべきなのか、アラートの取り下げを行ってよいものかを分析しながら判断していきます。

なぜアラート数を削減することを重視するかというと、必要なアラートだけを検知させることで致命的なセキュリティインシデントに繋がりうる設定ミスが埋もれることなく早期発見できるからです。あるお客様は、本番環境のWebサーバーがインターネットからアクセスできるような状態になっており、意図せぬ設定になっていることを早急に発見できたケースもありました。

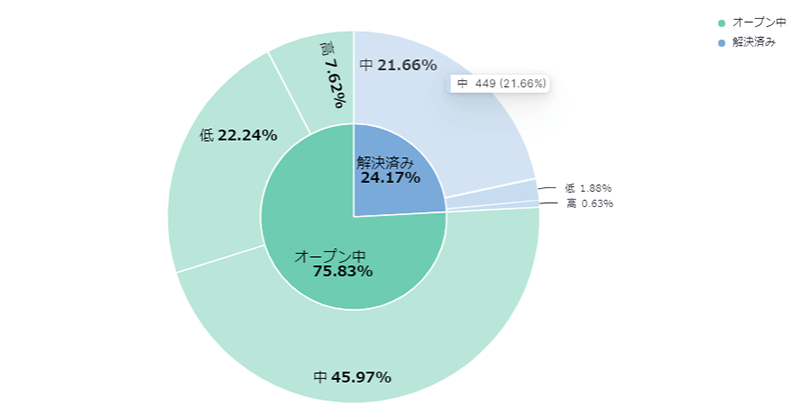

2. 分析ツールとラックのノウハウを活用したリスクの可視化

アラートの整理整頓ができたら、次は検知したアラートの傾向を把握していきます。どういったセキュリティリスクに繋がるアラートが多いのか、どのアカウントで何の資源に対するアラートが多いのか、アラートが発生してからどれくらい経っているのか、などなど様々な面から見える傾向を豊富なセキュリティ知識を持つラックがノウハウも併せてお伝えします。これにより、社内のクラウド環境を広く監視している担当者の方は、すぐに対処できます。

ラックでは、Prisma Cloudで検知されたデータをElastic社のElasticsearch(データ分析が可能な全文検索エンジン)に取り込み、お客様環境内のデータ分析をしています。このような分析を資料に落とし込んだものが「月次報告」のメインとなります。

3. 個別ポリシーの作成

会社やシステムの方針、またはPrisma Cloud上にはないコンプライアンス標準にマッチするよう、既存のポリシーをカスタマイズしてお客様独自の個別ポリシーを作成しています。

お客様によって様々ですが、一例としては以下の通りです。

- 大文字/小文字/記号/数字を全て含めたパスワードポリシーかどうかを検知したい

- 日本のリージョンのみを検知対象としたい

- "PROD"のラベル付けがされた本番環境の資源だけ検知対象としたい

または不要なポリシーを無効化、必要なポリシーを新しく作成することもあります。「使えるものは使う、使えないものは使えるように変える」ことで、より社内の状況に見合ったPrisma Cloudの活用ができます!

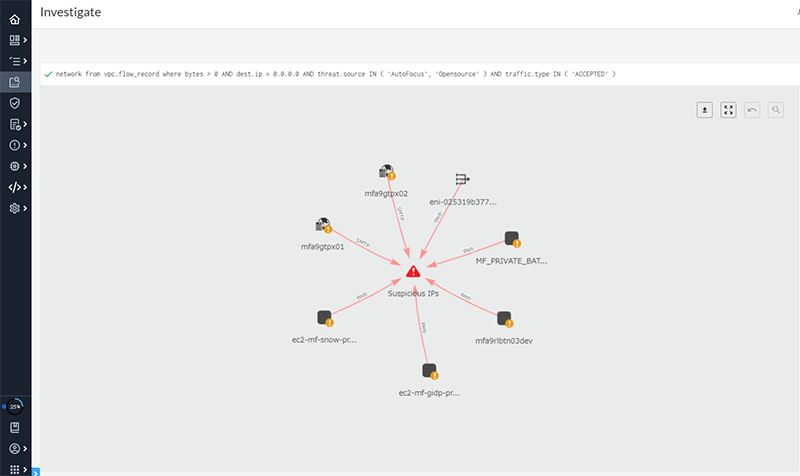

4. 不審な通信や挙動まで把握

データベースで言うところのSQLのように、Prisma CloudにはRQL(Resource Query Language)と呼ばれる独自の言語があります。RQLはとっつきにくい印象を持つお客様も多くいるように思いますが、駆使すれば実際の通信や機械学習を用いた操作内容も確認できるのです。

Prisma Cloudは、Palo Altoの脅威インテリジェンスサービスである「Auto Focus」や「Open-Source」との連携もされており、RQLを活用すれば既存のアラートでは検知されない、脅威の可能性がある通信についても確認が可能です。マルウェアと思しきアドレスから(もしくはアドレスへ)の通信がいつ、どれだけ、どの資源に発生したかまで確認ができます。

また、機械学習を用いた異常検知をする機能も備えています。今までなかった操作が急に行われた、今までとは違う場所で操作が行われたなど、対象のユーザ/日付/サービス/操作内容/操作場所までを確認できるので、万が一攻撃者が社内の環境内にアクセスできてしまった場合の早期発見にも繋がります。

このように、通常のライセンスで使える機能をフル活用することで、不審な通信や不審な挙動まで把握できます。これらについても毎月の「月次報告会」で報告を行っています。

5. 更新情報を毎月連携

毎月2回ほどリリースされる更新情報を、日本語でわかりやすく資料にまとめています。こちらの更新情報を基に新しい機能や、更新された手順やUIを把握すれば、よりPrisma Cloudを活用できます。また、新しいポリシーに対しての対応を一緒に考えていくことも可能です。

おわりに

セキュリティ対策というのはあくまで「予防」なので優先度が低いと思われる方もいるかもしれません。しかし、実際に被害が起きてからではもう手遅れです。被害を起こさないために、起きても最小限に抑えるために、Prisma Cloudの「本当の活用」をしてみませんか?

少しでも興味がありましたら、ぜひラックにご相談ください。

関連記事

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR