-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。クラウドセキュリティ統制支援サービス担当の三上です。入社以来、お客様システムの保守や運用をメインに担当してきましたが、新たにPrisma Cloudを用いたサービスの担当になりました。

この記事では、Prisma Cloudを初めて触ってみて気づいたことや、Prisma Cloudでできること、より活用するためのヒントをお伝えしたいと思います。

パブリッククラウドをめぐるセキュリティ事情

便利で簡単に操作できるため、パブリッククラウドを活用する企業が増加しています。その一方で、あまり知識がない状態でもクラウドを使用できてしまうため、情報の流失のきっかけとなってしまう事案も増加しています。

攻撃者はクラウドの設定ミス等、数分で発見できてしまうケースも少なくありません。ですがその攻撃に対し、適切に・即座に対応することができる企業はかなり少ないと感じています。すぐに気づくことができなかったり、管理を別会社に委託していたり、理由は様々あるとは思いますが攻撃を受けてからでは遅いのです。総務省でも社会的問題と認識し、「クラウドサービス利用・提供における適切な設定のためのガイドライン」及び「ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版」を改訂して令和4年10月31日に公表しています。

作業で設定を変更したが戻し忘れたり、詳細を把握せずにリソースを作成してしまったり......。いろいろと気をつけていても、人的ミスをゼロにすることは難しいと思います。そういった課題への対策を提供するのが、「Prisma Cloud」です。

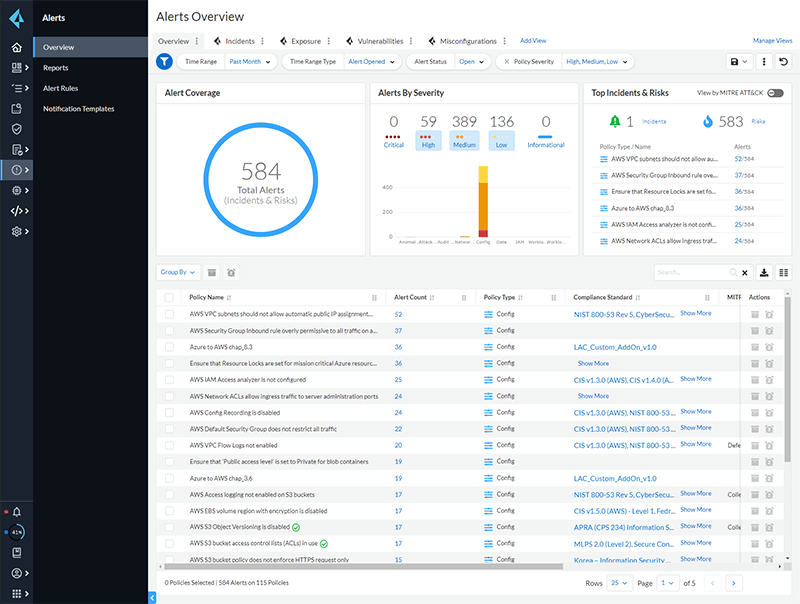

Prisma Cloudでできること

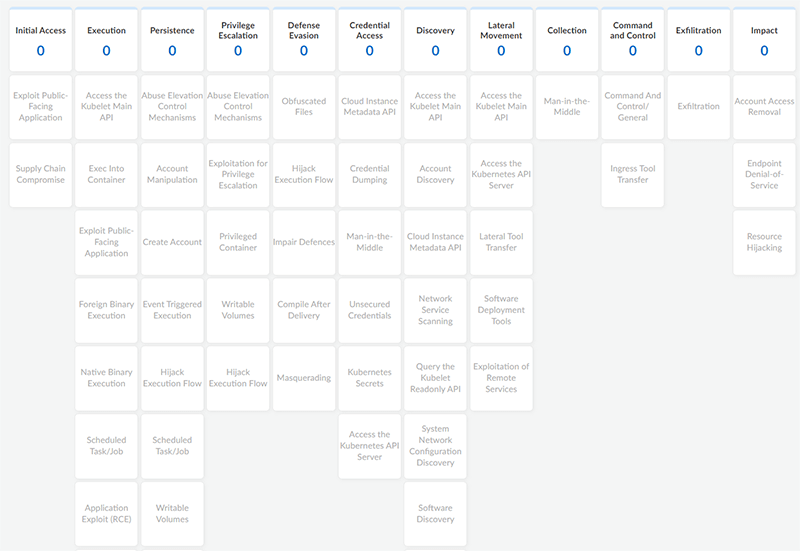

Prisma Cloudは、パロアルトネットワーク社が提供するSaaSサービスで、ざっくり言うと「クラウドの設定ミスを探してアラートを出してくれる」製品です。AWSやAzureなどのクラウドベンダーが推奨する設定や、お客様独自のセキュリティ基準と今のクラウド環境を比較して、設定に問題がある箇所を通知するCSPM(Cloud Security Posture Management)と呼ばれる機能があります。

問題があるリソース・設定が何なのか、どれぐらい危険な問題なのか、問題を解消するにはどう直せばよいのかといった情報も提供されます。例えば、「作業で一時的に通信ポートを解放したが元に戻し忘れている?」「セキュリティ上保管しておくべきログを取得する設定がオフになっていない?」「このパスワード、社内のポリシーに則っておらず危険!」などの問題点を見つけられます。

また、クラウド上のログから今の環境において危険な挙動をしていないかも監視しています。「このユーザー、さっきまで東京からアクセスしていたのにいきなり中国からもアクセスしている!?」「ログインするときに毎回何度もパスワードを間違えているけれど、誰かがなりすましていない?」「怪しいIPアドレスと通信を繰り返しているけれど大丈夫?」など、セキュリティ上の問題に気づけます。

さらに、クラウド上のシステムの安全性を監視する、CWP(Cloud Workload Protection)機能も利用できます。例えば、「使用中のインスタンスに脆弱性がみつかったからアップデートした方がいいよ」「インスタンス上で怪しい操作をしているプロセスがいるよ」「クロスサイトスクリプティング(XSS)とみられる攻撃を受けているよ」などですね。

私がお客様システムの運用保守を担当していたときには、CVE情報をまとめて重要度も調べる等の作業には結構時間を割いていました。こういった情報を自動で収集・チェックできるのはなかなかいいなと思います。工数削減にもつながりそうです。人はだれしもミスをしてしまうものですし、突然危険なアクセスがあったとしてもすぐ気づけないものです。Prisma Cloudは、事前防止が難しい話に対策するにはもってこいのソリューション製品だと思います。

Prisma Cloudを実際に使ってみた素直な感想

ここからは実際に使ってみた率直な感想をお話ししていきたいと思います。いいなと思った点はもちろん、もう一工夫ほしいなと思った点も含めて正直にお伝えします。

良かった点

アラートの通知先を細かく制御できる

システムによって管理している部署が違ったり、別会社に管理をお願いしたりもあると思います。この資源についてのアラートはメールアドレスAへ、この資源についてのアラートはメールアドレスBへなど柔軟に設定できる点はいいと思いました。重要度が高いアラートだけはメールアドレスCにするなども可能です。

ポリシー(アラートを出すきっかけ)をカスタムできる

例えばPrisma Cloudで用意しているパスワードに関するポリシーがいくつかあるのですが、そのポリシーの一つに「パスワードの文字数が14文字以上であること」というものがあります。でもうちの会社は12文字以上なんだよなあ、ってこともあるかと思います。そういった問題はポリシーをカスタムすることで解決可能です。ポリシーはRQLという構文から成り立っているのですが、SQLを触ったことがある方からしたら結構とっつきやすいのではないかと個人的には思います。ばりばり書き換えたり、新たにポリシーを作成したりとなると多少の学習コストはかかるかもしれません。

マルチクラウドに対応している

このシステムはAWS、このシステムはAzure、とシステムによってクラウドが異なる場合もあると思います。Prisma Cloudはマルチクラウドに対応しているため、まとめて見ることができます。(もちろん別々にフィルターをかけてみることも可能です)

ここがちょっとしんどい

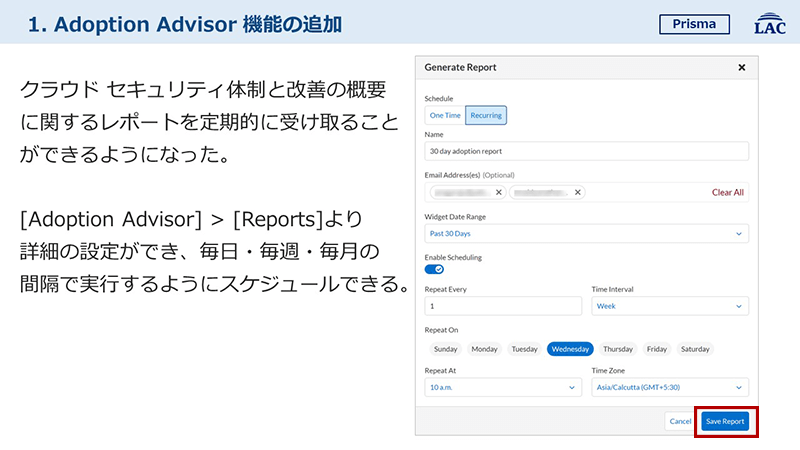

更新が頻繁にあり、追うのが大変

毎月1、2回程度、機能の拡張であったり、デフォルトのポリシーの中身が変わったりと結構頻繁に更新が発生します。いい更新ももちろん多いのですが、急すぎて追うのが大変というのが正直なところです。

メーカー問い合わせがすべて英語

英語に対して少々苦手意識がある私のような人にとって、英語での問い合わせは苦痛ですよね......。質問の本質をうまく伝えることができず、意図した回答をもらえないこともたまにあります。

放置しておくとアラートがたまってしまい重要なアラートが埋もれてしまう可能性がある

設定ミス等を検知してくれるのはありがたいことですが、意図している設定なのに検知してしまったり、アラートが通知される条件をきちんと理解していなかったりすると、負荷になって放置してしまったというケースもいくつかありました。重要度が高く、今すぐ対処した方がいいアラートが埋もれて見逃してしまう原因にもつながってしまいます。

ラックのクラウドセキュリティ統制支援サービスについて

さらに詳しく知るにはこちら

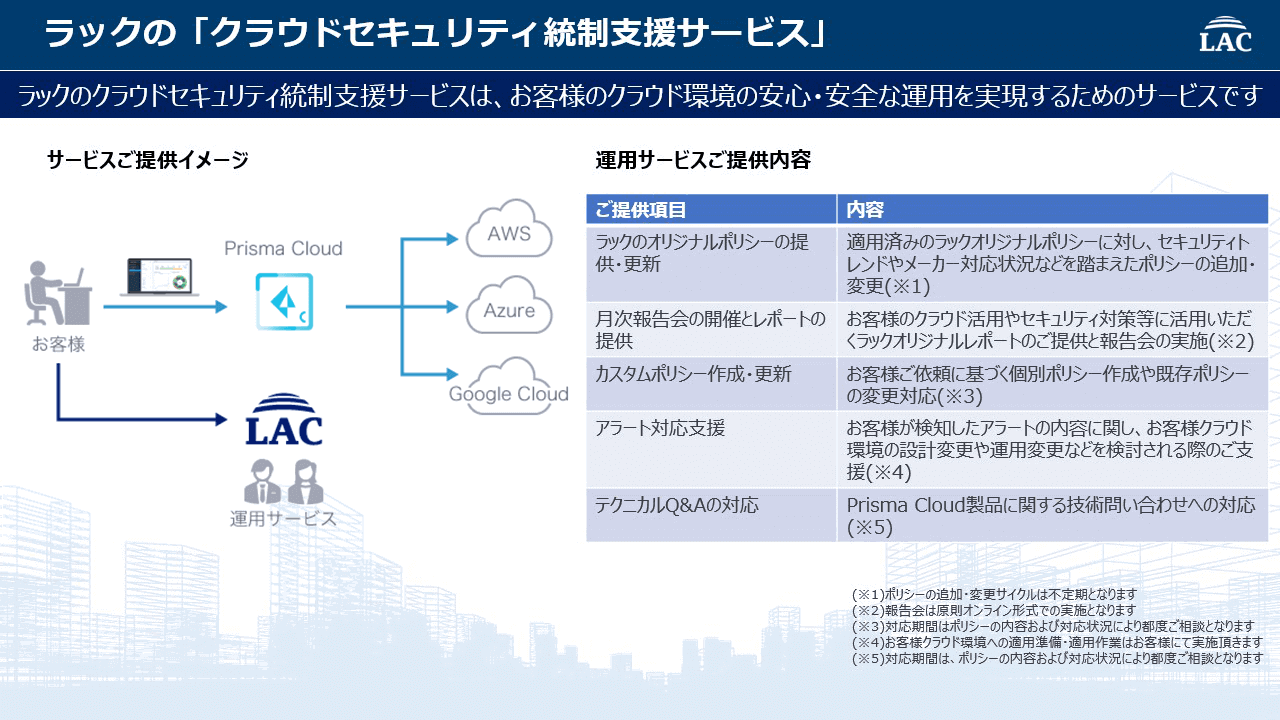

クラウドセキュリティ統制支援サービスby Prisma CloudラックではPrisma Cloudをベースに、お客様のマルチクラウド環境のセキュリティ確保の支援をする運用サービスを提供しています。具体的にどのようなサービスなのかご説明していきます。

さらに詳しく知るにはこちら

クラウドセキュリティ統制支援サービスby Prisma Cloud

1. ラックのオリジナルポリシーの提供・更新

ラックが開発したオリジナルポリシーをお客様の環境でも使えるように設定します。この記事の執筆時点で、具体的には以下があります。

- FISC安全対策基準向けポリシー群:

金融情報システムセンター(FISC)が発行する、金融分野向けのIT安全対策の指針をラックなりに解釈してクラウドセキュリティ上必要なチェック項目を組み込んだポリシー - クラウドベンダー間のチェック基準のレベルを埋めるポリシー群:

AWSではチェックするがAzureではチェックしないなどクラウドベンダー間のチェック差を埋めるポリシー

2. 月次報告会の開催とレポートの提供

月次報告会を開催して、アラートの傾向分析や、製品更新情報の共有、対策のディスカッションを実施します。当サービスの担当チームはPrisma Cloudの認定資格保有者、AWSやAzureなどのクラウドベンダー資格保有者、情報処理安全確保支援士、クラウドシステムの構築プロジェクトや運用保守プロジェクトの経験があるメンバーがそろっています。出力されたアラートに対して、メンバーの経験や知見を加えて分析したものを報告します。

また、製品の更新情報を理解することが難しかったり、数が多くて追っていくのが大変だったりという声に対し、メーカーの更新情報をかみ砕いて日本語の資料に落としたものを作成し、内容に関するご質問もお受けします。

3. カスタムポリシーの作成・更新

お客様ごとに準拠したいセキュリティの基準は異なるため、Prisma Cloudでチェックしたい項目も変わってきます。Prisma Cloud上にもともと存在しないチェック基準は、カスタムポリシーとして開発し組み込むことが可能です。

お客様自身でカスタムポリシーを開発し組み込むこともできますが、お客様の体制やニーズや要件をお聞きしてラック側で開発したRQLを提供します。

4. アラート対応支援

アラートが上がってこの設定を入れるべきと言われても、実際に変更した場合の影響が心配ということもあるかと思います。その場合に、AWS、Azure、OCI、GCPなどのクラウドの知見を基にアドバイスします。

5. テクニカルQ&Aの対応

製品を使っていて質問したいことは結構頻繁にありますよね。Prisma Cloudの問い合わせは英語対応のみのため、クラウドセキュリティ統制支援サービスではお客様のQ&Aはラックが代替します。日本語で私たちに質問をいただければ、ラックの知見もしくはラックがメーカーとやりとりをして回答します。メーカーとのやりとりは地味に時間がかかるので、それを丸投げできるこのサービスは意外と好評です。

Prisma Cloudとラックのクラウドセキュリティ統制支援サービス、ちょっといいかもと思っていただけましたか?少しでも気になった方は、ぜひお問い合わせください!

関連記事

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR