-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。

疑似攻撃を用いて、「攻撃者の目的」が達成できてしまうか実証する「ペネトレーションテスト」を提供しているデジタルペンテスト部で、サービスプロモーションを担当している田端です。

あらゆるモノがインターネットにつながるIoT(Internet of Things)の利用シーンが年々増加し、たくさんのIoTデバイスが開発されています。同時に、IoTデバイスを狙った攻撃者やマルウェア攻撃なども増加しており、セキュリティの重要性がますます高まっています。

ラックは、IoTデバイスやIoTシステムのセキュリティ対策の有効性や潜在するセキュリティ上の問題とその影響を検証し、被害を未然に防げるよう改善策を提案する、「IoTデバイスペネトレーションテスト」というサービスを提供しています。

サービスに興味を持っていただいた多くの方から、いったいどのように問題を発見しているのか知りたいという声を多数いただくため、実際にセキュリティテストで実施している内容の一部をホワイトペーパーにして公開しました。

- セキュリティテスト対象へ「攻撃者が侵入できる」と考えるポイントの考え方や一例

- 侵入できてしまった場合に起こり得る脅威(不正アクセスやデータの窃取など)の例

- IoTデバイスや関連システムの基板、通信を調査することによって、発見される可能性のある脆弱性や疑似攻撃のヒントの例

本記事では、ホワイトペーパーで公開した内容の一部を紹介します。

IoTデバイスにセキュリティテストを実施しないと起こり得るリスク

IoTデバイスには、下記の脅威が潜んでいる可能性があります。

乗っ取りにより制御を奪われる

IoTデバイス本体や連携するアプリケーションに、悪意ある攻撃者に侵入される脆弱性が存在する場合の一例として、機器の制御を奪われてしまう危険性があります。

制御を奪われてしまうと、場合によっては人命に関わる事故を故意に起こされる、または偶発的に発生させてしまう恐れがあります。

機密情報や個人情報が奪われる

乗っ取りと同様、IoTデバイスへの侵入を許してしまうと脆弱性を悪用され、機密情報や個人情報が窃取されてしまう危険性があります。

また、機器内部だけでなく、クラウドなどとの通信仕様に脆弱性が存在する場合、通信が傍受されることにより通信内容を盗聴され、機密情報や個人情報を窃取されてしまう恐れもあります。

サイバー攻撃の踏み台にされる

IoTデバイスを狙ったサイバー攻撃によりマルウェアに感染すると、他のシステムにDDoS攻撃を行うための踏み台になってしまう危険性があります。

DDoS攻撃とは、多数の攻撃元から標的のネットワークまたはサーバに大量のアクセスやデータを送信し、標的のサービスを一時的もしくは無期限に利用できなくするサイバー攻撃のことです。

例えば、IoTデバイスを標的とするマルウェアの1つに「Mirai」があります。Miraiに感染したIoTデバイスを乗っ取って、攻撃対象に一斉に攻撃を仕掛けます。そのため、攻撃対象になったシステムは大量のデータを送りつけられて、システムがダウンしてしまいます。

このようなサイバー攻撃による被害からIoTデバイスを守るためには、IoTデバイスはもちろん、関連するシステムにおいてもセキュリティを意識した設計や開発が求められています。

ラックでは、潜在するセキュリティ上の問題(脆弱性)を発見できるセキュリティテスト「IoTデバイスペネトレーションテスト」を提供しています。このサービスで、どのように潜在するセキュリティ上の問題を見つけているのか、一連の流れを疑似体験できるような知見をまとめたホワイトペーパーを公開しました。

攻撃者目線でセキュリティ上の問題を見つけるセキュリティテスト

ホワイトペーパーで疑似体験できる、「IoTデバイスペネトレーションテスト」の概要を紹介します。

製品(IoTデバイス)と、IoTに関連するシステム全体に対して、セキュリティエンジニアが悪意ある攻撃者目線で調査し、セキュリティ上の問題が潜んでいるか確認します。発見した問題がどのように悪用できるか実施し、さらに発見した問題の改善策を提案するサービスです。

サービスの基本的な流れとしては、こちらをご参照ください。

- テスト対象に「侵入」できそうなポイントを考える

- テスト対象に潜在する脅威を考える

- ペネトレーションテスト調査フェーズ

潜在している脆弱性や攻撃のヒントを調査します - ペネトレーションテスト検証フェーズ

攻撃者目線でどんな攻撃ができるのか3の結果により「攻撃シナリオ」を検討し、実施することで、想定した脅威の存在を検証します

ホワイトペーパーでは、架空のIoTシステムを想定して、どのようにセキュリティ上の問題を考えているのか、どんな手法を実施しているのかなどを、上記の基本的な流れのフェーズごとに解説しています。

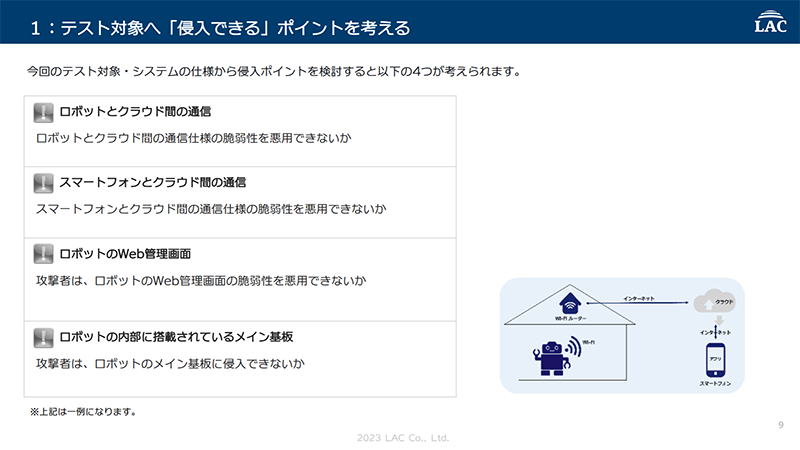

例えばこちらのページでは、IoTデバイスや関連システムの仕様を確認したことにより考えられる侵入ポイント(攻撃者が侵入を目論みそうなポイント)の例を記載しています。システム仕様を確認することにより、「使用されている通信仕様の脆弱性を悪用して侵入できないか」、「IoTデバイスの管理画面に存在する脆弱性を悪用して侵入できないか」などの侵入方法が考えられます。

こちらのページのように、このホワイトペーパーは攻撃者がどのような視点で侵入しようとするのか、攻撃者視点とはどのようなことなのかを学べる内容になっています。攻撃者視点を知ることで、セキュリティ対策をより効果的に実施できるようになります。

ぜひ続きもホワイトペーパーでご覧ください。

IoTの脆弱性を発見するセキュリティテストを疑似体験できるホワイトペーパー

IoTデバイス開発の現場で役立てていただけるように、ラックで行っている脆弱性を発見するセキュリティテスト「IoTデバイスペネトレーションテスト」を疑似体験できるホワイトペーパーです。IoTデバイスの開発やセキュリティ対策に関わる方におすすめの内容です。ぜひご覧ください。

プロフィール

田端 あやの

ペネトレーションテストなどのセキュリティサービスのプロモーションを担当しています。

ラックのセキュリティエンジニアが執筆する、エンジニア向けの情報発信ブログ「ラック・セキュリティごった煮ブログ」の運営もしています。運動不足解消のためベリーダンスやテニスを習っています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR