-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテスト部の篠原です。

私たちの部では、さまざまなペネトレーションテストを提供しています。今回は主に製造業のお客様を想定した、制御システム(Operational Technology:OT)に対するセキュリティの必要性や、実際の事故事例の概観、対策として有効なペネトレーションテストの形態などについて紹介します。

DX推進に潜むリスク

「製造業DX」が叫ばれて久しく、生き残りにデジタルトランスフォーメーション(DX)が欠かせないことは広く認知されています。その陰に隠れてしまいがちですが、DX推進について回るリスクに注意が必要です。それが、サイバー攻撃です。

コロナ禍の下、リモートワークのために急場で設えたVPN等のインフラにサイバー攻撃が集中し、多数の被害が出たことは記憶に新しいところです。生産現場におけるデジタル技術導入についても、やはり同じことが起こり得ると私たちは懸念しています。主に工場で稼働するOTへのサイバー攻撃の背景には、地政学リスクがあると言われています。いまや好むと好まざるとに関わらず、中立で居ることが難しくなってきていることも見逃せない要素でしょう。

DXやデジタル技術は、セキュリティリスクの検証と組み合わせて初めて、意図した効果を発揮します。ここからは工場のスマート化や、製造業DXに取り組む企業や組織に向けて必要とされるセキュリティ検証と、その背景について考察します。

実際に起きている事故と考察

工場へのサイバー攻撃にはどのようなものがあるのでしょうか。工場や重要インフラの核といえるOTに注目して、攻撃された際の影響を考えます。さらに、事例を参照しながら、攻撃の傾向を考察します。

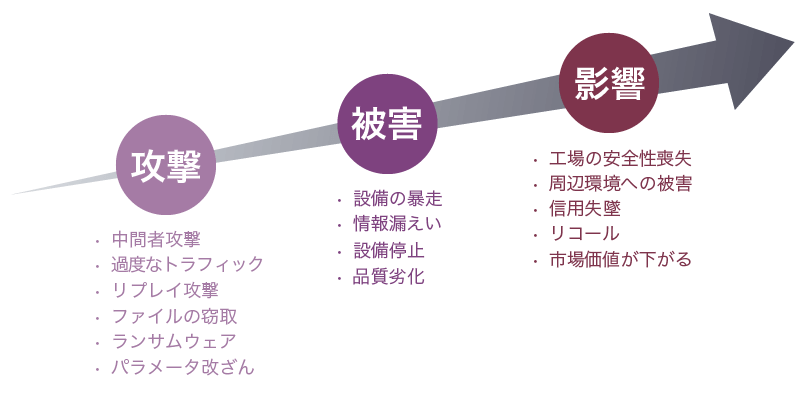

サイバー攻撃による影響と攻撃者の狙い

サイバー攻撃による影響としては、日頃ニュースで「お客様や自社の情報が漏えいした」であるとか、「ランサムウェアによるデータ破壊」といったことが報じられています。それらの多くは、企業のWebサイトや基幹業務システム(本稿では情報システム)がサイバー攻撃に遭い、企業活動に影響したという内容です。

一方、OTの場合は少し状況が異なります。製造能力、制御能力自体が標的とされる可能性が高いからです。それらに加えて、攻撃者の目標次第では、「製品品質」、場合によって「製品の安全性」などにも影響が発生します。攻撃グループには、国や組織の活動の一環としての金銭、示威、相手へのダメージそのものといった、様々な意図が想定されます。そういった意図を背景として、攻撃者はOTに対して、具体的にどのような事象を引き起こそうとしているかを考えます。

①物理的被害の発生を狙う

OTの破壊もしくは誤作動といった物理的被害が想定されます。例えば電力会社が攻撃され、電力を社会に供給できなくなるなどです。その事態の深刻さは、東日本大震災をはじめ各地で起こる災害を経験した日本人の多くの方なら、想像しやすいのではないでしょうか。私たちが生活するうえで重要なインフラを狙う攻撃には、地政学的な要素が色濃く現れます。可用性が基本中の基本である工場や重要インフラでは、稼働が停止する事態は避けなければならず、民間企業もそうした情勢と無縁ではいられません。

②機密情報を狙う

可用性が重視されるOTですが、情報システムへの攻撃と同様に重要情報を狙う場合も考えられます。産業スパイが設計図等を狙うことがまず想定できます。全く同じ機械があれば、同じものを作り出せるためです。化学産業の場合であれば、材料や製造プロセスがわかれば複製可能な場合もあります。

また、二重脅迫型ランサムウェアに代表されるように、金銭目的で機密情報を狙うことも想定されます。二重脅迫型ランサムウェアは、ファイルの暗号化だけでなく重要情報も同時に窃取し、金銭の支払いに応じなければ公開すると脅迫してきます。バックアップがあれば元に戻して工場の稼働を再開できる可能性がありますが、窃取された知財とも言うべき重要情報を公開されてしまえば、市場への優位性が揺らいでいきます。二重脅迫型ランサムウェアは、今後も情報システム・OT問わず増加していく可能性があります。

以上2つの狙いを例示しました。図1では、OTに、その目的に沿ったサイバー攻撃が行われた場合、被害発生から引き起こされる影響を示しています。

インシデント事例

直近の話題として、2021年に米国で立て続けに水道局とパイプラインをターゲットにしたサイバー攻撃がありました。水道局では水処理システムに何者かが侵入し、水道水の水酸化ナトリウム濃度が高くなるように変更される被害が発生しました。パイプラインではランサムウェアの被害を受け、制御系そのものに被害はなかったものの、安全面を考慮してパイプラインを止める判断をしました。

表1はIPAが公開する「制御システム関連のサイバーインシデント事例」をベースにまとめました。われわれは過去の事例から被害や影響の状況を把握し、攻撃者の手法から防御方法を模索していく必要があります。

| 年 | 事故事例トピック | 組織への侵入口 |

|---|---|---|

| 2010 | 制御システムを標的とする初めてのマルウェア「Stuxnet」 | OTで使用するPCに、汚染されたUSBメモリを挿入して感染 |

| 2015 | ウクライナで発生した大規模停電 | VPN経由でOTへ侵入 (侵入のための情報は情報システムから入手) |

| 2016 | 電力施設へのサイバー攻撃による停電 | VPN経由でOTへ侵入 (侵入のための情報は情報システムから入手) |

| 2017 | 安全計装システムを標的とするマルウェア | マルウェアの侵入経路は不明 (情報システム起点に侵入が有力説) |

| 2018 | 半導体工場のランサムウェア「WannaCry」による操業停止 | マルウェアに感染したPCをOTへ持込 |

| 2019 | アルミニウム生産工場のランサムウェアによる操業停止 | 情報システムに標的型攻撃で侵入 |

| 2020 | 医療関連企業のランサムウェアによる業務停止 | 情報システムに標的型攻撃で侵入 |

| 2021 | 水道局への不正侵入と飲料水汚染未遂 | 情報システム内のPCにインストールされていた遠隔操作ソフトウェアを悪用し侵入してきた可能性 |

| 2021 | 米国パイプラインのランサムウェア被害 | 情報システムのVPNを使って侵入 |

※ 参考:

制御システムのセキュリティリスク分析ガイド補足資料:「制御システム関連のサイバーインシデント事例」シリーズ

かつては、OTは隔離された環境であるため、サイバー攻撃とは無縁だと言われていました。しかし、DXの要請に伴い、OTが汎用化・ネットワーク化し、攻撃の的になることは間違いありません。OSやソフトウェアの脆弱性及び修正パッチが公開されても、修正パッチ適用のために制御システムを止めるわけにはいきません。長期に脆弱性が放置される運用はそのままに、外部や情報システムとの接続が増えていくということの危険性を認識する必要があります。

インシデント事例からみる攻撃の傾向

インシデント事例で注目いただきたいのは、組織への侵入口です。表1で大別すると、以下の3つに大別できます。

- A)OTへの直接持込

- B)情報システムから侵入

- C)VPN等外部から侵入

A)の場合は、マルウェアに感染したUSBメモリやPCを直接OTに接続することで、マルウェアによる影響がOT全体に波及します。隔離されたOT環境だからこそ、日々の運用でUSBメモリを使用することや情報システムで用いているPCを接続することは十分に想定されます。

B)は、DXの波によって、情報システムとOTとの連携が多くなっていることによるものです。情報システム環境は、昨今では「ゼロトラスト」というキーワードが注目されているように、情報システム内のネットワークが侵害されていることを前提にセキュリティ対策を考えることが常識となりつつあります。ある程度の「汚染」は、織り込み済みなのです。そのような状況で情報システムとOTを無作為につなげてしまうと、攻撃者の活動範囲が情報システムを経由して、OTへと到達していきます。

C)は、リモートで保守やメンテナンスをできるようにしたリモートアクセス用のサーバや、コロナ禍におけるリモートワーク対応のために急ごしらえで用意したVPN機器といった侵入口が狙われるケースです。また、サプライチェーンで複数の工場がネットワーク連携している場合もあります。1つの工場が攻撃者に制圧され、他の工場へ影響が波及するということも十分考えられます。今後は、DXにより、データの連携が活性化し、IIoT(Industrial Internet of Things)の無線技術や5G等、情報システムとは別に工場から直接インターネットにつながっていくというケースも多くなっていくため、それらが侵入口となるケースも想定する必要があります。

かつて情報システムは技術の進化が著しいにも関わらず、外部からの攻撃に対して無防備に近い状態であり、ファイアウォールという境界を導入するのが一般的でした。しかし、1つの境界では守り切れないという判断から多層防御、さらにゼロトラストセキュリティへと考え方が移行しています。OTはかつての隔離された独特の環境から脱却し、高度な情報化を進めています。DXの波は予想以上に急速に進むと考えられ、B)、C)のようなケースが増え続けるでしょう。それに見合うスピードで積極的にセキュリティを導入する必要があります。

ペネトレーションテストの有効性

サイバー攻撃による被害を抑えるためには、何をするべきでしょうか。それぞれのリスクを分析し、それに対する対策を打つことはもちろん必要ですが、本稿では、「予期せぬ抜け道はできてしまっていないか」を実地検証する手法として、「ペネトレーションテスト」によるアプローチを紹介します。

ペネトレーションテストの意義

鍵が掛かっているか確かめる最良の方法は、実際に扉を押してみることです。ペネトレーションテストとは、セキュリティの専門家が、実際に悪用される攻撃手法を用いて、想定される侵入口から疑似攻撃を行うテストです。侵入口から他の端末の制御を奪うなどして、実際にどこまで侵入でき、どんな攻撃を仕掛けられるかを調査します。その結果、想定される被害の大きさや対策の有効性を確認できます。リスクアセスメント等の机上評価を既に実施しているケースも多いですが、ペネトレーションテストでは、机上では見つけきれない運用不備や勘違いを含む問題点を発見できます。

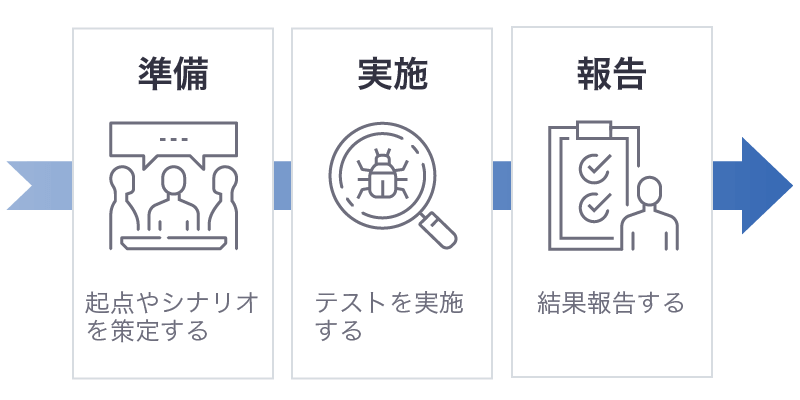

図2にセキュリティベンダによるペネトレーションテストの簡単な準備から報告までのフローを示します。

ペネトレーションテストの概要

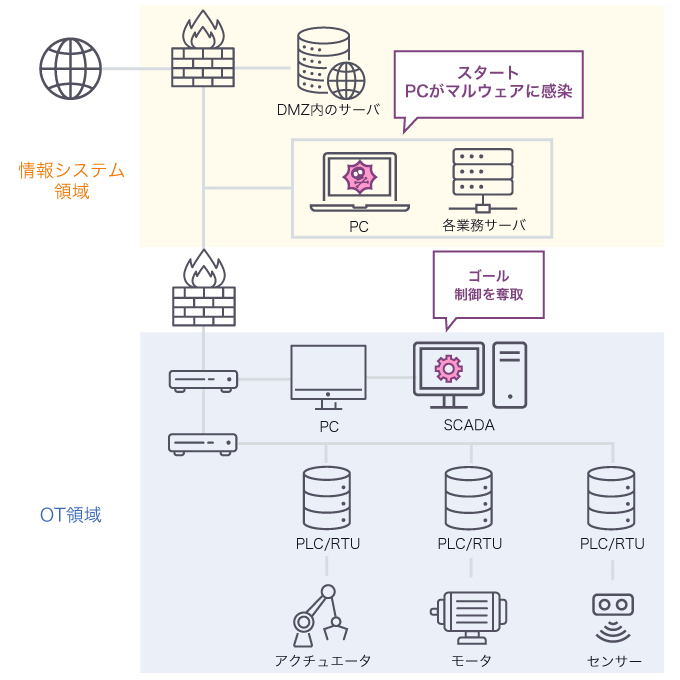

ペネトレーションテストは、シナリオを決めた上で実施します。シナリオとは、簡単に言うとスタート(起点)と、ターゲットまたは攻撃者の目的(ゴール)のセットのことを指します。例えば、「インターネット上から電力システムに対して、停電を引き起こすことを目的とした攻撃者(を模倣する)」などのことです。以下では、それらの決定イメージを記載します。

スコープ(範囲)の定義

有限期間で、かつ実際の停電のような致命的な事象を起こさずにテストを効率的・効果的に実施するためには、ある程度スコープを定めておきます。つまり、表2のように、「どのような権限が奪取できたら、(例えば停電のような)致命的な被害が実現し得るのか」を予め簡易に分析した上で、これらを定めることが1つのポイントとなります。

| スタート | 組織への侵入口(例:情報システムのPCがマルウェアに感染) |

|---|---|

| 仮ゴール | 攻撃の目標(例:SCADAの制御の奪取) |

その上で、仮ゴール後の活動等については慎重に検証を実施することが必要になるでしょう。図3は表2のスタート・仮ゴールの例を図示したものになります。情報システム領域にあるPCがマルウェアに感染したことを前提とし、疑似攻撃を開始します。目標はOT領域のSCADAの制御を奪取することです。

スタートの設定

ペネトレーションテストによってOT側の防御を効率的・効果的に検証して改善につなげるためには、インシデント事例に記載した実際の事故などを加味し、下記のようなことによって、OTへの攻撃の起点を攻撃者に築かれたと想定するところから始めることが適当です。これらに加え、工場ネットワークの更改などにあたっては、新たにリスクとなるポイントを考察し、簡易的にでもリスク分析を行った結果、起点を含むシナリオを設定することが重要となります。

- A)OTへの直接持込

汚染されたUSBメモリがOTの端末に挿入された場合や、持込PCがOTに接続された場合を想定します。事故事例のように、何の疑いもなく、マルウェアをOTに持ち込んでしまうケースは十分ありえます。攻撃者が侵入した場合には、いよいよ制御動作への介入の被害に直結しかねない状態であり、安定稼働だけでなく安全も脅かされる可能性があります。 - B)情報システムから侵入 情報システムのPCがマルウェアに侵害されたことを前提として、情報システムからOTへのマルウェア等の感染波及のリスクがあるかを検証します。事故事例では多いパターンです。DXにより情報システムとOTをつなげた場合は、その境界でマルウェアや攻撃者を防ぎ切れるか検証することはとても価値があります。

- C)VPNなど外部から侵入

インターネットの外側から見て、見えている侵入口があるか、ある場合はその侵入口を悪用できるかの点検を行います。例えば、保守用にVPNを導入している場合、保守用端末がマルウェアによって侵害された場合を想定します。コロナ禍で急速に普及した在宅勤務のために、急場で用意したVPNゲートウェイなどに対するサイバー攻撃による被害が急増したことは記憶に新しいところですが、OTについても同じことがいえます。リモートである程度の保守操作ができるように用意した経路は、攻撃者にとっても悪用できる経路となっている可能性があります。

また今後、OTに導入されるハードウェア製品やソフトウェアパッケージなども、各種データ送信・分析などのためにインターネット接続を前提とした機能が搭載されていくことも想定する必要があるでしょう。この点も盲点となるので、確認したいところです。

おわりに

実際にOTを狙ってペネトレーションテストを実施する際には、情報システム領域のペネトレーションテスト技術に加え、情報システムでは見ることのないOT独自のプロトコルに適応するなどの技術が必要となります。これは、情報システムでの使用を想定したツールに頼った調査のみを行っていては、なかなか追いつきにくい技術でしょう。

ただし、実際にプロトコル解析をするにあたり、ネットワーク要素技術、ソフトウェア要素技術、そしてセキュリティ要素技術を正しく理解していれば、OT系プロトコルであっても悪用のベクトルは同じです。実際に、世界中の攻撃手法を集めた著名フレームワーク「MITRE ATT&CK」の制御システム版である、「MITRE ATT&CK for ICS」などのフレームワークを参照しても、中間者攻撃やリプレイ攻撃など、記載されているテクニックそのものは馴染みのあるものばかりです。実際、セキュリティ国際会議 CODE BLUE※における制御系システムのハッキングコンテストで私たちのチームが優勝しました。

※ CODE BLUE:世界トップクラスの情報セキュリティ専門家による最先端の講演と、国や言語の垣根を越えた情報交換・交流の機会を提供する国際会議

世界トップクラスの専門家による情報セキュリティ国際会議「CODE BLUE(コードブルー)」

ラックでは、自分自身が攻撃者になり切る、いわば手動によるペネトレーションテストを長年にかけて実施しています。その中で積み上げてきたサイバー攻撃の本質についての知見を生かし、最高品質のOTへのペネトレーションテストを提供するため、上記のコンテスト優勝メンバーが中心となり準備を進めています。OTセキュリティに対するペネトレーションテストと言えばラック、と思っていただけるようなサービスを作ってまいりますので、今後の動向を楽しみにしていてください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR