-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

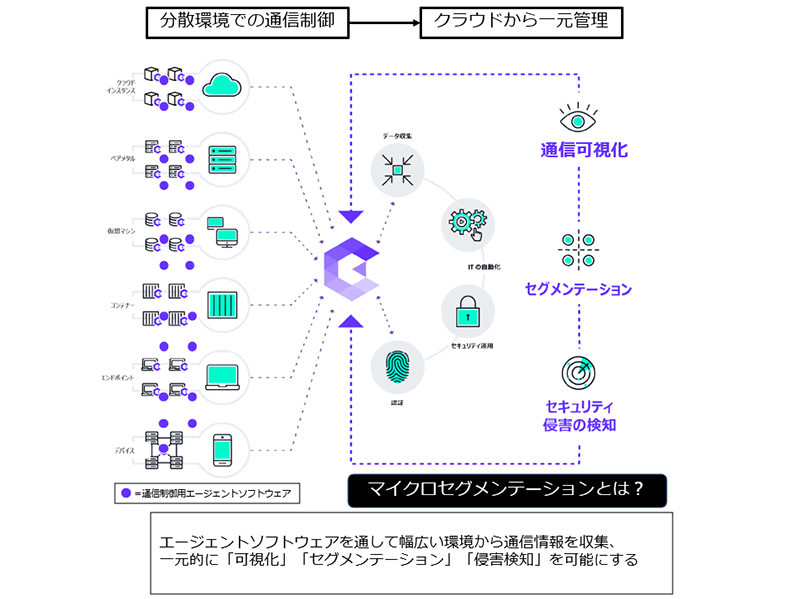

アカマイ・テクノロジーズは現在、企業システムのセキュリティ対策を支援する製品サービスに注力している。2022年7月には、マルチクラウド環境にある企業の内部通信を一元的に制御し保護できる"マイクロセグメンテーション"を実現する製品「Akamai Guardicore Segmentation(以下「AGS」)」を国内に投入した。既に現在世界で数百社が導入しているAGSを日本で販売する代理店がラックだ。

さらに詳しく知るにはこちら

JSOC(ジェイソック)ラックとアカマイ・テクノロジーズの10年に及ぶセキュリティ領域のパートナーシップは2013年に始まった。DDoS(分散型サービス妨害)攻撃対策とWAF(Webアプリケーションファイアウォール)をクラウド型で提供する「Akamai Kona Site Defender」の取り扱いから協業をスタート。2017年には、ラックのセキュリティ監視センター「JSOC」による運用監視を組み合わせたマネージドWAFサービス「LAC Kai」も開始している。今後は、AGSの運用サービスも提供していく予定だ。

さらに詳しく知るにはこちら

JSOC(ジェイソック)アカマイ・テクノロジーズ職務執行者社長の日隈寛和氏と、ラック代表取締役社長の西本逸郎が対談し、現代のユーザー企業が抱えるセキュリティ上の課題と求められる対策について意見を交わした。

CDNの基盤を活用してインターネットのセキュリティ機能を展開

- ラック

西本 - アカマイ・テクノロジーズとラックは10年来の付き合いですね。もともとCDN(コンテンツ配信ネットワーク)を提供していたアカマイ・テクノロジーズがセキュリティ分野に進出した経緯はどういったものだったのでしょうか。

- アカマイ

日隈氏 - 米Akamai Technologiesが設立された当時(1998年)のインターネットは、サーバへのアクセスを分散する仕組みがなく、ネットワークが渋滞してしまう状態でした。これを解決するため、まずは世界中にエッジサーバを配置してコンテンツをキャッシュするCDNを構築しました。

セキュリティ機能は、CDNのために分散配置されたエッジサーバ基盤が有する比類のないスケーラビリティを活用して提供しています。それまでユーザー企業がオンプレミスで運用してきたDDoS機能とWAF機能をクラウドサービス化しました。セキュリティ機能のクラウド化というトレンドを作った会社が米Akamai Technologiesです。

- ラック

西本 - ラックは2000年頃、ファイアウォールなどセキュリティ機器の監視・運用サービスを提供していました。私は当時、緊急対応チームに所属していましたが、ユーザーからのコールで1番困る案件がDDoS攻撃に関する相談でした。

それまでラックの得意としてきた、データセンター内での対策はDDoS攻撃には不向きでした。大量の送信元から攻撃を仕掛けるDDoS攻撃を根本的に解決するには、分散型のセキュリティ基盤をクラウドに配置する事が必要だったからです。こうした経緯で、ラックからアカマイ・テクノロジーズに声をかけ、販売代理店契約を交わしたのですね。これによりラックは、DDoS対策/WAFにも大きな強みを得ました。

その後、セキュリティ監視センター(JSOC)による運用監視ノウハウを生かし、WAFサービスの運用を代行するマネージド型サービスを始めました。こうしたサービスは、ラック単体で提供するとパフォーマンスの壁に当たります。アカマイ・テクノロジーズのような大きな傘の下でセキュリティを確保することがユーザー企業にとっての正解です。

縦横の二軸でゼロトラスト型セキュリティを実現

- アカマイ

日隈氏 - セキュリティへの取り組みも、時代に合わせて進化させています。アカマイ・テクノロジーズはここ数年、インターネットに公開しているサーバだけでなく、企業情報システムそのものを守るサービスに力を入れています。クラウドやリモートワークの普及により、企業情報システムの利用もインターネット上に移行してきたため、そこでもアカマイの基盤を有効活用できるからです。

これが、ゼロトラスト(何も信用できないこと)を前提としたセキュリティ対策サービス群です。

- ラック

西本 - ゼロトラスト型のセキュリティ対策が生まれた背景として、従来の境界型の防御が崩壊したという事情がありますね。社内LANをファイアウォールなどのゲートウェイで分離し、ゲートウェイを経由する通信を検査して攻撃をせき止めるというやり方が通用しなくなりました。実際には、ゲートウェイでは境界を作れないことが判明してしまったのです。境界の内側はすべて信用できる、という前提が崩れ去りました。

- アカマイ

日隈氏 - 新型コロナウイルスの流行によって突然リモートワークが始まったことも大きいですね。在宅勤務やリモートオフィスなどにより、クライアントPCがいたるところに分散配置されることになりました。業務アプリケーションも、オンプレミスからクラウドへと移行が進んでいます。こうした分散型のネットワーク環境は、データセンターに配置されたセキュリティ機器では全く対応できません。

アカマイ・テクノロジーズでは、ゼロトラストセキュリティの実現には通信を「縦と横」に見た2つのアプローチがあると考えています。「縦」というのはつまり、クライアントから情報システムへの接続の部分を指します。その部分には、ゼロトラストネットワークアクセスのサービス「Enterprise Application Access」(EAA)とセキュアWebゲートウェイのサービス「Secure Internet Access」(SIA)を提供してきました。ユーザーや端末をその都度検査して、攻撃者のフィッシングやなりすましからのネットワーク侵入を防ぐソリューション群です。

加えて、今最も重視しているもう一つのアプローチが「横」つまり企業ネットワークの内部通信です。ここを保護する最新技術がマイクロセグメンテーションです。マルウェア感染し攻撃者に侵入されてしまうことを前提に、サイバー攻撃のネットワーク内での水平展開(ラテラルムーブメント)を防ぐ用途に有効です。アカマイはマイクロセグメンテーションのリーダーであるイスラエルのセキュリティ企業Guardicoreを2021年買収し、「Akamai Guardicore Segmentation」として、2022年7月から日本でも提供開始しています。

キーワード:マイクロセグメンテーションとは

セキュリティの新たなベストプラクティス。データセンター、パブリッククラウド、プライベートクラウドなど複雑化するインフラ環境をまたがる形で、ソフトウェアによって論理的にセグメンテーションできる。セキュリティ制御を基盤インフラから切り離し、保護と可視性をあらゆる要素に柔軟に拡張できる。従来の境界防御型では、一度マルウェアの侵入を許すと、その後はシステム内で自由に活動されてしまうラテラルムーブメントが問題になっているが、マイクロセグメンテーションはそれを防げる。

エージェントをインストールしてエンドポイント間の通信を可視化・制御

- ラック

西本 - マイクロセグメンテーションは、ファイアウォールのようなネットワークゲートウェイによる境界ではなく、クライアントPCとサーバなど個々の端末同士がエンドツーエンドで境界を設けるコンセプトですね。

- アカマイ

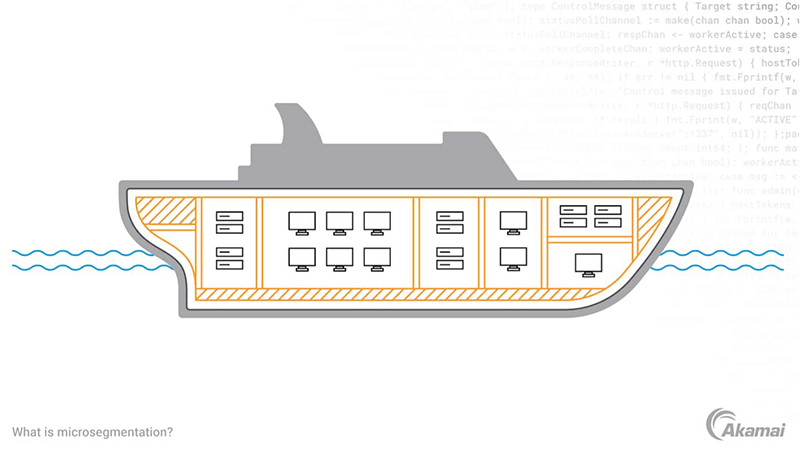

日隈氏 - そうですね。船で例えると、1カ所に穴が開いて浸水すると船全体が沈んでしまうパターンが従来の境界型防御。一方、船室ごとにシールドがあって、どこが浸水しても船全体が沈まないようにしているパターンがマイクロセグメンテーションですね。マルウェアが社内ネットワークに侵入しても、マルウェア感染端末にとどめ、隔離や修復などの対策を取れるようにします。

- ラック

西本 - 昔は直接インターネットに接続することは危険だったので、データセンターのファイアウォールで境界を作っていました。現在は境界型防御が崩壊したことで、マイクロセグメンテーションによって端末に論理的な境界を作らないといけない時代になりましたね。すでに、先進的なユーザーは、社内ネットワークを内部セグメントと外部セグメントに分けていません。

- アカマイ

日隈氏 - ネットワークセキュリティを端末上で実現する製品が、今まではあまりありませんでした。従来は、社内のネットワーク機器を経由するのが当たり前だったのでそこで処理すれば済んだからです。

AGSは、ホスト型ファイアウォールに相当するエージェントソフトウェアをクライアントPCやサーバなどの端末にインストールし、これを管理マネージャー画面で一元管理します。これにより、端末が存在する場所にかかわらず、社内全ての通信を可視化できます。

業務の切り口で通信に"ラベル"を付けて管理できるAkamai Guardicore Segmentation

- ラック

西本 - ホスト型ファイアウォールを束ねて一元管理できることがマイクロセグメンテーションのポイントですね。AGSでは、大量の端末から構成されるネットワーク全体を一箇所から管理するので、アクセス制御も簡単に行えますね。

- アカマイ

日隈氏 - 簡単に可視化・制御できるように、端末同士の役割に応じて、属性をラベル付けできるようにしています。従来の様にIPアドレスやネットワークポートではなく、「本番環境」の中の「CRM(顧客関係管理)」の中の「データベース」といったように、その役割に応じて端末を属性付けできます。

こうして付けたラベルを使って通信のアクセス制御が可能です。例えば、「データベースというラベルが付いた端末からインターネットへの接続をブロックする」といったルールの書き方をします。すると、組織内の全てのデータベースサーバー、それが仮に数百台あって様々なクラウドに分散配置されていても、たった一つの設定で全てのインターネット向け通信を止めることができます。こうした内部横断型のアクセス制御を従来のファイアウォールやルーターでやらせようとすると大量の設定が必要です。

- ラック

西本 - エージェントが動作する環境も幅広いですよね。

- アカマイ

日隈氏 - エージェントソフトウェアの稼働OSは多いです。WindowsやLinuxはもちろん、レガシーな環境でも逆にコンテナを動かすモダンな環境にも対応します。

EDRでは足りない部分をマイクロセグメンテーションが補完

- ラック

西本 - マルウェアに侵入されることを前提とした製品としては、既にエンドポイントによる検知と対処を実施するEDR(Endpoint Detection and Response)が浸透しています。ラックでも、米CrowdStrikeのEDR製品を使ったマネージドEDRサービスを提供しています。

EDRはセキュリティの「一丁目一番地」と言われますが、最近は「一丁目全体」を押さえる必要が出てきました。マイクロセグメンテーションはEDRを補完するサービスです。端末単体を監視するだけでなく、端末間の通信からネットワークをしっかり可視化・制御するという流れは当然の結果だと思います。

- アカマイ

日隈氏 - 米国では連邦政府のサイバーセキュリティ強化を指示する大統領令が出ており、重要システムにセグメンテーションを適用するといった流れがあります。法制度対応やセキュリティガイドラインへの準拠といった面でも、マイクロセグメンテーションの存在は大きくなりつつあります。

- ラック

西本 - グループ会社やサプライチェーンを構成する企業にもマイクロセグメンテーションが有効ですね。海外では、管理下にないPCがネットワークにつながって情報を盗み出すといったこともよくあります。EDRだけでは分からないことも、マイクロセグメンテーションなら検知できます。

- アカマイ

日隈氏 - 悪意がないものでも、「野良PC」や「野良サーバ」は企業にたくさんあります。AGSは、これらを可視化し、これらのデバイスへのアクセスルールをポリシーとして設定するなど制御できます。

ラックはAGSの運用サービスを提供

- ラック

西本 - ラックも今後は、販売や導入支援に加えて、AGSを対象としたマネージド(運用)サービスを提供していきます。

- アカマイ

日隈氏 - 日本のセキュリティの中でも、運用やマネージドサービスにおいて、ラックを高く評価しています。マイクロセグメンテーションは、まだ日本では始まったばかりですが、近々キャズム(導入期の製品が成長期に移る際の壁)を超えて普及する段階に向かうと思います。一緒に市場を作っていきたいですね。

マイクロセグメンテーションは、ユーザーのインフラを理解した上での導入が重要です。システムインテグレーション(SI)事業も手がけ、個々のユーザーのセキュリティ状況を把握しているラックなら、ユーザーに合わせた形でAGSを運用できると期待しています。

- ラック

西本 - マイクロセグメンテーションは、ITを運用しているIT部門の現場に受けがいい製品です。大企業はITの運用部隊を抱えています。従来、セキュリティの運用は外部のセキュリティ事業者に依頼していましたが、現在ではIT部門の管轄になってきています。

ユーザーに対してサービスメニューを作っていく際に、IT部門が担う運用業務の一部としてマイクロセグメンテーションを捉えるのか、あるいはIT部門の運用とは独立した運用をとるのか、このあたりをじっくり検討し、ユーザーにとって導入しやすく価値が出やすいサービスを作っていきます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR