-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ICTイノベーション推進室アドバンストグループの谷口です。

いわゆる情シスでラック社内のセキュリティ強化を行っています。ゼロトラストアーキテクチャをベースに自組織に合わせて実装・運用していますが、取り巻く環境の変化も早く、意図した通りに動作しないソリューションもあり、試行錯誤の連続です。実際に運用をして効果的と判断した対策を中心に情報発信していきたいと考えています。

今回は、フィッシングサイトで多要素認証(MFA:Multi-Factor Authentication)が突破されてしまった後の対策について解説します。

フィッシングサイトが正規サイトの中継役になる

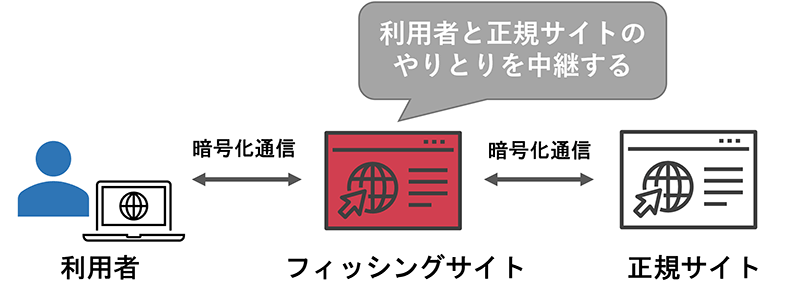

フィッシング攻撃は正規のID・パスワードを窃取する手法の一つです。対策としてMFAがありますが、利用者を騙してMFAの承認をさせる攻撃が観測されています。そのような攻撃は、フィッシングサイトがプロキシサーバ(中継サーバ)として動作します。

フィッシングサイトが利用者と正規サイトの間に割り込みデータを中継するため、フィッシングサイトの見た目は正規サイトと同じです。アクセスしているサイトのドメインがいつもと異なることに気づければ防げますが、気づかずにID・パスワードを入力すると、フィッシングサイトが正規サイトへ情報を送り、その結果を利用者に返します。例えば、正規サイトからMFAが要求されば、そのまま利用者にMFAの要求画面を転送します。

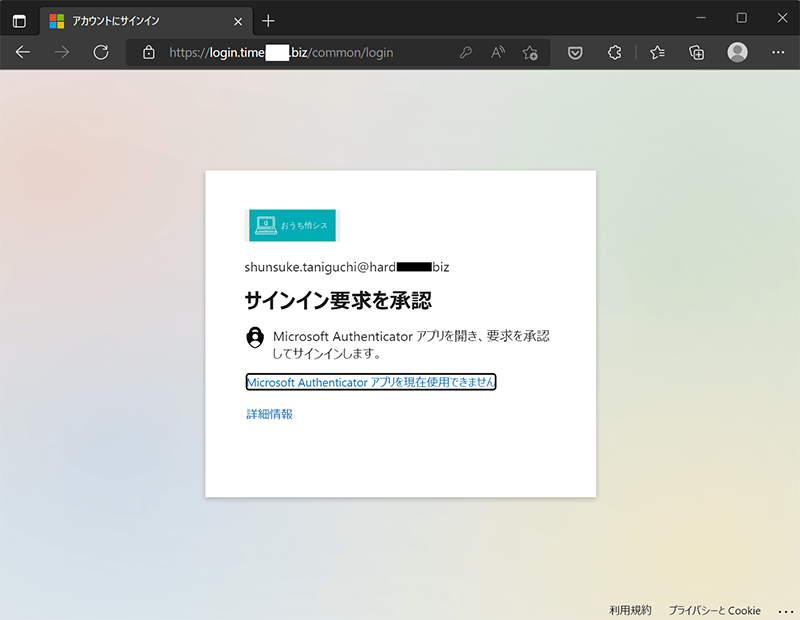

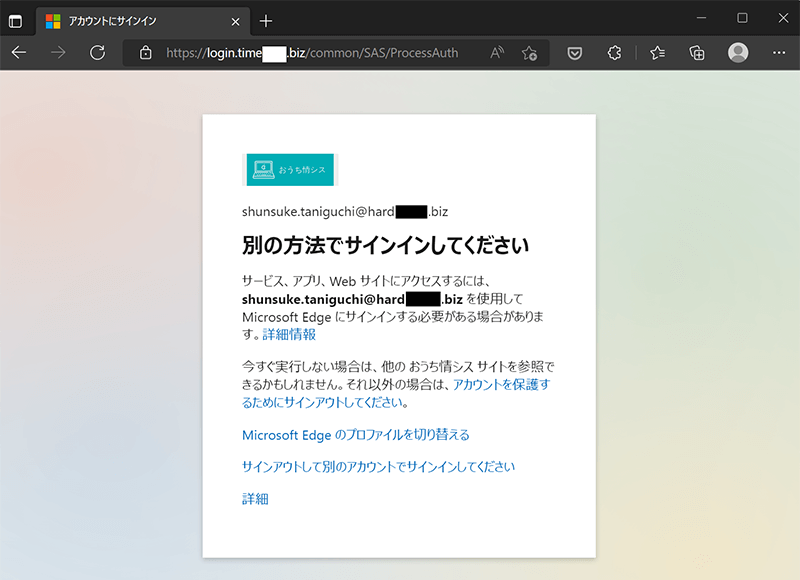

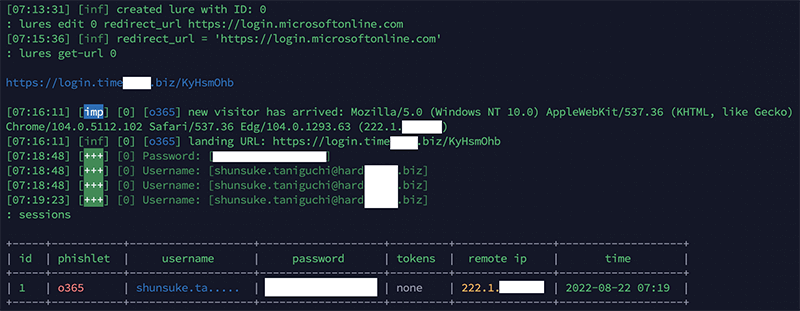

下図は、GitHubに公開されているツール「Evilginx2」を使ったプロキシサーバとして動作するフィッシングサイトです。Microsoft 365のログイン画面のドメインはlogin.microsoftonline.comですが、このフィッシングサイトはlogin.time●●.bizという別ドメインです。Microsoft 365では組織のオリジナルバナーが設定できますが、そのバナーも表示されています。

利用者が騙されてID・パスワードを入力すると、その後のMFAの要求画面もそのまま利用者に転送されます。利用者が気づかず承認するとMFAも突破され認証が成功し、ログイン後の正規サイトが表示されます。ドメインはフィッシングサイトのものですが、それ以外は正規サイトと変わらない挙動です。この裏で認証成功後のCookieに含まれるセッション情報が窃取されます。セッション情報が悪用されると、セッションが切れるまで利用者になりすますことが可能になります。

このフィッシング攻撃はAiTM(Adversary in The Middle)と呼ばれます。詳しい仕組みについては下記サイトが参考になります。

攻撃の仕組みの参考

- From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud - Microsoft Security Blog

- MFA(多要素認証)を突破するフィッシング攻撃の調査 - セキュリティ研究センターブログ

Azure ADにおける対策方法

MFAは本人確認の精度を高める施策ですが、今回のように突破されてしまうことがあります。AiTM攻撃は、プロキシサーバによる認証情報の窃取とソーシャルエンジニアリングによるMFAの誤承認の合わせ技です。プロキシサーバに窃取されない情報を認証要素に追加すれば対策になります。今回はAzure ADの条件付きアクセスとIntuneを使った対策を紹介します。

MDMソリューションのIntuneでは、最低限のOSバージョンを指定したり、ストレージの暗号化を必須にしたりといったコンプライアンスポリシーが設定できます。条件付きアクセスで、Intuneのポリシーに準拠していない場合にブロックするルールを割り当て、フィッシングサイトにID、パスワード、MFAの承認を行ってみます。対策前は認証成功しましたが、今回は失敗しました。

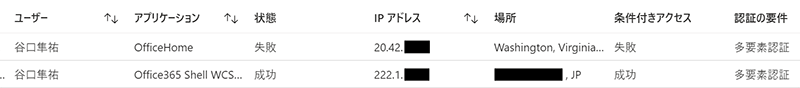

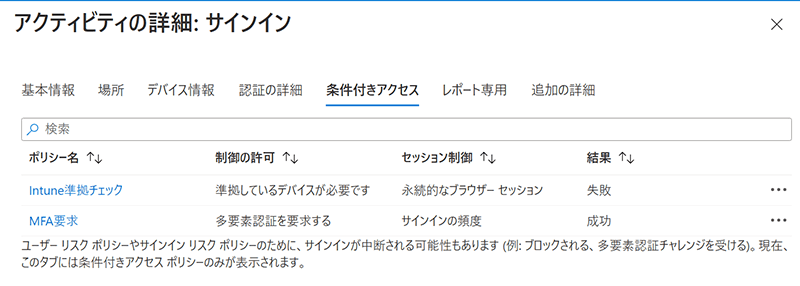

Azure ADのサインインログを確認すると、フィッシングサイト経由の認証が失敗しています。アクティビティの詳細を確認すると、Intune準拠のチェックが失敗しています。攻撃者がログインする際に使うデバイス(今回の場合は「Evilginx2」を使ったフィッシングサイト)が、攻撃対象のテナントのIntuneに準拠していないことが理由です。直前に利用者がIntune準拠のデバイスでログインしていますが、そちらはIntune準拠チェックが成功しています。

なお、認証は失敗していますが、フィッシングサイトに入力したIDとパスワードは漏れている点はご注意ください。

ID入力 → パスワード入力 → MFA承認 → Intune準拠チェックの順番で評価されています。下図のように、フィッシングサイト上でIDとパスワードが窃取されます。

Azure AD Identity ProtectionやMicrosoft Defender for Endpoint、Microsoft Defender for Cloud Appsからのアラートには、下記のような不審なログインやフィッシングサイトのアクセスの痕跡が見つかることがあります※。確度の高いアラートと判断された際には、パスワードをリセットしましょう。また、認証まで成功している場合はAzure Active Directory管理センターから該当ユーザの「セッションの取り消し」を行いましょう。

- 普段アクセスしない海外のIPアドレスからのログイン

- セッション情報の有効期間が異常なログイン

- フィッシングサイトの疑いのあるサイトへのアクセス

※ リスクとは Azure AD Identity Protection - Microsoft Entra | Microsoft Docs

さいごに

Azure ADの条件付きアクセスとIntuneを使った対策を紹介しました。Intuneを導入するメリットは、IDとデバイスを紐づけることができる点とデバイスの健全性を維持できる点です。今回は前者のメリットが対策として役に立ちましたが、デバイスを組織の管理下における後者のメリットもセキュリティ向上に寄与します。Intuneと条件付きアクセスはいずれも運用ノウハウが必要※になりますが、活用できると強力なツールです。

※ 設定不備により、Azure Active Directoryの多要素認証が回避される恐れ

最後にMicrosoftソリューションにおけるAiTM攻撃の対策が網羅的にまとまっているサイトをご紹介します。皆様の対策のご参考になれば幸いです。

対策の参考

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR