-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

企業の情報システムではクラウドの活用が当たり前になりましたが、金融機関や公共機関などの大きな組織では、今なおメインフレームが利用されています。こうした組織で運用される大規模な基幹業務システムでは、ミッションクリティカルなシステムであるがゆえに安定して稼働し続けるための厳しい要件が求められます。そのため、メインフレームが持つ高い信頼性やメンテナンス性に加えて、セキュリティ対策による堅牢性が重視されます。

しかし昨今のメインフレームは、オープンシステムで培われた技術の導入や、クラウドなどのネットワークサービスとの連携が強化され、サイバー攻撃による影響が懸念されています。そこで今回は、米国BMCソフトウェア(以下、BMC)のChristopher Perry氏とChad Rikansrud氏に、メインフレームのセキュリティ対策の必要性と対策について、Webミーティングでお話を伺いました。ラックからは、社内でメインフレームに熱い情熱を持つ、藤井一成が同席しました。

- 対談メンバー

- エンタープライズ企業のIT基盤を支援するBMC

- メインフレームは本当に「安全」?

- メインフレームを標的としたサイバーセキュリティ被害

- メインフレームのセキュリティ対策

- メインフレームとセキュリティチームの溝を埋める、BMCのアプローチ

- 対談を終えて

対談メンバー

Christopher Perry

BMC Software, Inc.

Lead Product Manager, BMC AMI Security

メインフレーム向けのセキュリティソリューション「BMC AMI Security」を担当するプロダクトマネージャー。米国陸軍サイバー部隊にて幹部として勤務し、遠征軍の中隊長を歴任した経歴を持つ。

Chad Rikansrud

BMC Software, Inc.

Director Services NA for BMC Mainframe Services by RSM Partners

ペネトレーションテストやセキュリティ監査サービスのディレクター。金融機関で20年以上にわたりメインフレームをはじめとした大規模システムの運用に従事した。

藤井 一成

株式会社ラック

金融事業部 メインフレームサービスグループ グループリーダー

長年にわたり金融機関向けのシステム基盤構築に従事する。メインフレームサービスグループのエンジニアリングマネージャー。ラック社内のメインフレームのご意見番。

倉持 浩明

株式会社ラック

執行役員 SIS事業領域担当 CTO

システムインテグレーション事業においてプロジェクトマネージャーを歴任。Webアプリケーションのセキュリティ対策を得意とする。ちなみにメインフレームは見たことしかない。今回は進行役。

エンタープライズ企業のIT基盤を支援するBMC

(倉持)BMCとラックとは、メインフレーム向けの運用管理ソリューション(BMC AMI System)などで協業する関係です。まずはお二人の自己紹介とBMCについての簡単な説明をお願いいたします。

Chris メインフレーム向けのセキュリティソリューション「BMC AMI Security」を担当しています。BMCに入社する前は、米国陸軍サイバー部隊に勤務していました。この組織は、陸軍のもとで攻撃用サイバーセキュリティ作戦を推進する役目を担っています。私は指揮官として、任務計画、部隊のトレーニングや国防総省などインテリジェンス機関との調整に従事していました。

Chad 私は、ペネトレーションテストやセキュリティ監査サービスのディレクターをしています。BMCに入社する前は、米国の大手金融機関で20年以上にわたりメインフレームをはじめとした大規模システムの運用に従事してきました。メインフレームのストレージ管理やバックアップ&リカバリとセキュリティ対策を経験しています。

Chris BMCは、1980年に米国テキサス州で創業した、自律型デジタルエンタープライズのためのITソリューションを提供するグローバル・カンパニーです。当社では、エンタープライズ企業のIT基盤を管理するための各種ソリューションを提供しています。メインフレーム向けの運用管理製品だけでなく、オープン系(分散系)システム向けのID管理製品やパフォーマンス管理製品も扱っています。

メインフレームは本当に「安全」?安全神話を考える

(倉持)お二人とも素晴らしい経歴をお持ちですね。メインフレームのセキュリティについてですが、インターネットに公開されているシステムと異なり、メインフレームは安全だという話をよく聞きます。実際のところ、ユーザーはどのように考えているのでしょうか?

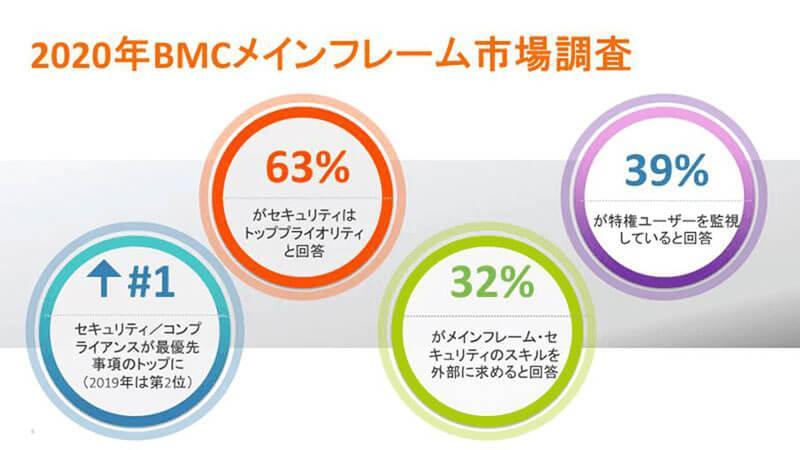

Chris 私たちの調査では、「メインフレームの強みはセキュリティにある」と考えているユーザーは2019年では52%でしたが、2020年では20%にさがっています。半数以上が、セキュリティを理由にメインフレームを選択していましたが、今年は下降傾向がみられます。一方で32%のユーザーは「メインフレームのセキュリティ対策に関するスキルに懸念があり、外部委託を考える」と回答しています。ユーザーの多くは「メインフレーム自体はかなり安全である」と理解しているものの、自社のシステム環境で必要十分なセキュリティ対策を施すことができているか不安に感じているようです。

藤井 一口に「セキュリティ」と言ってもいろいろな切り口があります。メインフレームのセキュリティ対策としては「特権IDの管理とモニタリング」がよく課題に上がります。特権IDとは、システムの維持・管理のために用意された、特別な権限を持つ管理者アカウントのことです。特権IDが必要な操作には、システムの起動や停止などシステムに大きな影響を与えるものが多くあります。

Chad メインフレームは大規模な金融機関や公共機関での採用が多く、ミッションクリティカルなシステムが稼働しています。こうしたシステムが不注意や不正操作によって利用できなくなると、ビジネスや社会に多大な影響を及ぼします。また、特権IDは高い権限を持つアカウントですから、さまざまなファイルにアクセスできます。システム管理者が本来、閲覧してはならない個人情報や機密情報にもアクセスできてしまいます。

ですから、特権IDを用いたシステム管理者の作業は厳密に管理し、不注意による事故を防ぐとともに、不正な利用を抑制する仕組みを構築しておかなければなりません。しかし、先ほどの調査では、特権IDのモニタリングを実施しているユーザーは39%でした。

(BMC社提供)

(倉持)ミッションクリティカルなシステムが運用されているメインフレームで、特権IDのモニタリングを実施しているユーザーが半数以下というのには驚きました。

現実に起きているメインフレームを標的としたサイバーセキュリティ被害

(倉持)メインフレームが安全だと思われている理由の一つに、「メインフレーム自体はインターネットに公開されていない」ことがあると思います。しかし実際には、メインフレームを標的としたサイバー攻撃が発生していると聞きます。具体的にどのような被害が起きているでしょうか。

Chris 有名なのは、スウェーデンのコンピュータ専門家Gottfrid Svartholm(別名anakata)が2012年に起こした不正送金の事例です。anakataは、スウェーデン政府の税務サービス関連のメインフレームと、ノルデア銀行(北欧諸国を中心に事業を展開する金融グループ。フィンランドに本部がある)のメインフレームに不正侵入し、4,300米ドル相当の不正送金に成功しました。その後、900,000米ドル相当の不正送金も試みますが、こちらは失敗しています。海外向けの巨額の送金を監視していた銀行によって不正送金が検知され、取引が成立しなかったようです。これらの企業には、ハッカーの悪意のある動きを検出するサイバーセキュリティ機能がありませんでした。

Chad メインフレームからの情報漏洩以外にも、ランサムウェアの危険性があります。ランサムウェアはマルウェアの一種で、感染したPCをロックしたり、ファイルを暗号化したりします。そしてロックや暗号化を解除するために「身代金」を要求してきます。一つのシナリオとして、メインフレームのプログラマや管理者のPCに標的型攻撃で侵入し、管理者のPC経由でメインフレームにJCL(Job Control Language:メインフレームのOSなどで利用できるプログラミング言語の一種)のプログラムをFTPで送り込む、ということが考えられます。

藤井 日本の金融機関ではメインフレームとインターネットが、物理的にも論理的にも分離されています。しかし、さまざまな条件が重なって、OA環境で使われている端末が遠隔操作型のマルウェアに感染した場合には、不測の事態が発生する可能性はあると思います。メインフレームのアーキテクチャは高速かつ大量のバッチ処理を高速にこなせるように設計されています。扱うデータ量も大きいので、ディスクへの入出力も高速です。万が一メインフレームがランサムウェアに感染してしまったら、その被害は甚大でしょう。

メインフレームのセキュリティ対策にどうアプローチする?

(倉持)安全だと思われているメインフレームでも、セキュリティ対策が必要なことがよくわかりました。では、メインフレームのセキュリティ対策に、ユーザーはどう取り組んでいけばよいでしょうか。

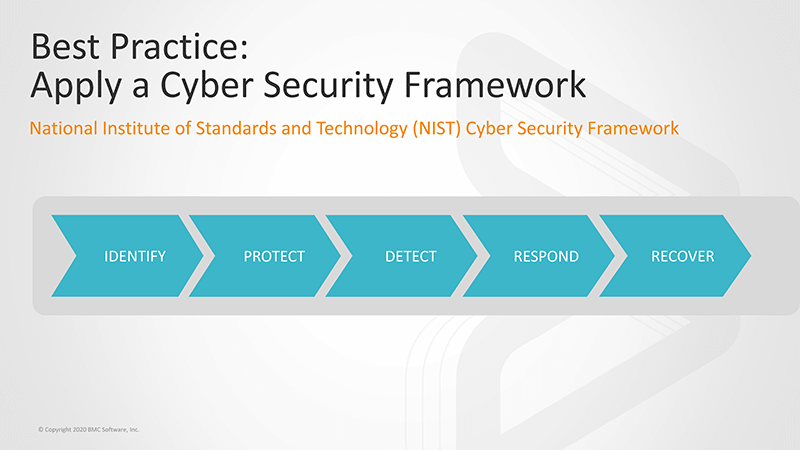

Chris メインフレームに対しても、サイバーセキュリティのフレームワークを適用することです。代表的なものにNIST(National Institute of Standards and Technology:アメリカ国立標準技術研究所)のサイバーセキュリティフレームワークがあり、セキュリティ対策のアプローチとして「識別(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」の五つの機能が提示されています。このアプローチはメインフレームのセキュリティ対策を考える際にも有効です。Webサーバやメールサーバのようなシステムと同様に、メインフレームについてもSOC(セキュリティ監視センター)やCSIRT(シーサート:セキュリティインシデントへの対応を行う組織)の対象に組み込まなければなりません。

Chad 最初のステップとしては、外部のセキュリティベンダーによるペネトレーションテストなども有効な手段です。メインフレームのシステムに対してどのような侵入経路が存在するか、実際に侵入されてしまったらどのような被害が発生しうるかをシミュレーションするのです。ペネトレーションテストにはさまざまなシナリオがありますが、これまで一度もペネトレーションテストを実施したことがない企業はその時点で脆弱だと言えるでしょう。

メインフレームとセキュリティチームの溝を埋める、BMCのアプローチ

(倉持)メインフレームでも、サイバーセキュリティ対策のアプローチが有効であるということですね。メインフレームのエンジニアや運用担当部署と、サイバーセキュリティのエンジニアや担当組織は、一般に分かれています。そしてそれぞれのチームの間には大きな隔たりがあるように感じます。

Chad おっしゃるとおりです。メインフレームのエンジニアと、サイバーセキュリティのエンジニアでは使っている言葉が異なります。ですから、双方のチームの言葉を理解し、相手がわかる言葉に「翻訳」する役割が必要です。私の場合はキャリアの半分がメインフレームで、残りの半分がサイバーセキュリティです。私たちがメインフレームのセキュリティについて顧客から信頼を得ているのは、「メインフレームの言葉」で話すことができるからなのです。

藤井 ラックではサイバーセキュリティに関するさまざまなサービスを提供しています。また、システムインテグレーション(SIS)事業ではメインフレームを対象としたシステムの構築や開発も実施しています。BMCさんとは、運用管理ソリューション(BMC AMI System)で協業してきました。メインフレームの運用コストを最適化したい保険業界のお客様などで実績があります。今後は協業を他業種やメインフレームのセキュリティにも広げていきたいですね。

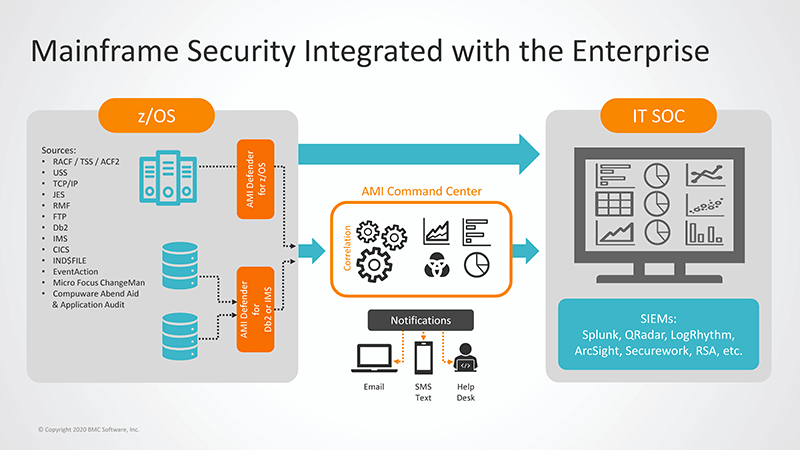

Chris BMCでは、メインフレームを対象としたペネトレーションテストやセキュリティ診断サービスを提供しています。メインフレームのエキスパートが、ハードウェアやシステムの設定をチェックします。またBMC AMI Securityは、NISTのサイバーセキュリティフレームワークでいうと「防御(Protect)」「検知(Detect)」「対応(Respond)」の自動化を実現するソリューションです。DB2やIMSなどメインフレームでよく使われているデータベースをモニタリングすることが可能で、メインフレームのログをSIEMに統合することもできます。ElasticやSplunk、QRadarといった代表的なSIEM製品に対応しています。

対談を終えて

メインフレームは「レガシー」と言われることもありますが、その堅牢性や保守性の高さから、現在も多くの企業で利用されています。ところが、メインフレームのサイバーセキュリティ対策については不十分な企業が多いようです。メインフレームも他のシステムと同様に既存のサイバーセキュリティ対策のフレームワークに統合していくことが必要です。そこで問題となるのが「メインフレームとサイバーセキュリティのエンジニアの壁」です。メインフレームのセキュリティを考えるとき、Chadが話すように「メインフレームの言葉でセキュリティを話す」ことができるエンジニアの育成が、最初の一歩なのかもしれません。

ラックには、メインフレームとセキュリティ、それぞれに精通したエンジニアが所属しています。もし課題を感じている方は、ぜひお気軽にご相談いただければと思います。

より詳しく知るにはこちら

メインフレームを活用する企業向けに、BMC社のツールを活用しシステムの詳細な稼働状況のデータを収集、分析し、運用コストの中で比重の高いハードウェアやIBMソフトウェアライセンス費の状況を把握し、無駄のないリソース活用とコストの最適化を実現するサービスです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR