-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOC アナリストの森久と西部です。

秋も深まり、何を食べてもご飯が美味しい時期ですね。また美味しい食事には、お酒がかかせないという人もいることでしょう。最近知った言葉なのですが、ワインと料理が合うことをフランス語でマリアージュというそうです。お互いを引き立て合う絶妙なバランスで、良いもの同士を組み合わせてこそ、最高の食事になることを表しているのだと思います。

さてセキュリティ業界では、多層防御という考え方に基づき、多様なセキュリティ機器やサービスの中から必要なものを組み合わせることが多いですよね。今回は、1つの機器で多くの効果がある、次世代ファイアウォールと監視サービスの組み合わせについて紹介します。

次世代ファイアウォールによるセキュリティ監視

昨今のサイバー攻撃は、多岐にわたる手法で公開直後の脆弱性を突いた攻撃を仕掛けたり、未知のマルウェアを利用して密かに情報を窃取したりするなど、脅威は増すばかりです。この巧妙かつ高度化する脅威に対して、複数の機能を持ち合わせた次世代ファイアウォールが多くの組織で活用されています。

各社から出ている次世代ファイアウォールの中でもパロアルトネットワークス社(以下、パロアルト)の製品は、ネットワーク経由の攻撃を防ぎ、ふるまい検知によって通信内容から悪性なものだけを止める出口対策や、高レイヤーにおけるアプリケーションの可視化と制御など、1つの機器で複数の役割を担います。ラックは、2013年4月よりパロアルト製品への運用監視(MSS)の対応を開始し、さらに2017年7月にはラック独自の防御シグネチャ「JSIG®」への対応を始めました。

表. JSOCにおけるパロアルト次世代ファイアウォール対応実績

| 2013年04月01日 | パロアルト 次世代ファイアウォールの対応開始*1 |

|---|---|

| 2016年12月02日 | クラウド環境用のVM-Series for Amazon Web Servicesの対応開始*2 |

| 2017年07月01日 | ラック独自の防御シグネチャ「JSIG」(JSOC®オリジナルシグネチャ)の対応開始*3 |

上の表で示したように、次世代ファイアウォールに対応したことで、アプライアンス機器による従来のローカルネットワークからクラウドへ移行した大規模な環境まで、様々なネットワーク上のポイントでセキュリティ監視を実施できるようになっています。

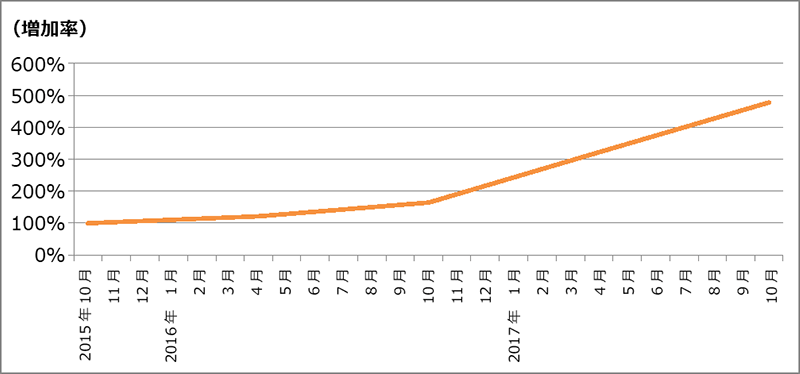

またお客様のネットワーク環境においても、ネットワーク機器の更新などに伴って次世代ファイアウォールの導入が進み、併せてラックのセキュリティ監視を導入されるケースが増えてきています。

パロアルト次世代ファイアウォール導入台数の推移(増加率)

次世代ファイアウォールの活用事例

1つの機器で多くの機能を備えた次世代ファイアウォールですが、MSSのセキュリティ監視で活用していただいている事例をいくつか紹介します。

・ファイアウォールとIDS/IPSを一元的に利用可能

JSOCで検知している重要セキュリティインシデントの多くは、IDS/IPSの検知ログが根拠になっています。検知ログを分析するときには、LAC Falcon®によるログの相関分析を経ており、ログ単体で判断するよりも精度の高い分析結果をお知らせすることが可能です。

またIDS/IPSで重要セキュリティインシデントが発生した時に、一刻も早くマルウェア感染したホストなどをネットワークから切り離す対処(応急対応サービス:MSS有料オプション)をファイアウォールで実施することができます。もちろん別途設置されているファイアウォール製品で対応することも可能ですが、機能が一台にまとまっている次世代ファイアウォールであれば、応急対応もスムーズです。

・マルウェア対策としてのサンドボックス機能:WildFire

ばらまき型メールやフィッシングメールなど、不審なファイル付きのメールは現在も多数検知しています。これらのメールの脅威に対して、メールゲートウェイ製品を利用することが一般的には有効な対策です。しかし次世代ファイアウォールであれば、添付ファイルをサンドボックスで解析し、その挙動をIDS/IPSのシグネチャとしてフィードバックする機能を搭載しています。この機能はメールだけでなく、HTTPなど他のプロトコルに対しても有効であるため、メールに記載された不審なURLを開いた場合や、Webブラウジング中に不審なURLに誘導されたケースでも、脅威の防御はもちろん、マルウェア感染が発生した場合には被害状況の確認にも利用することができます。

このように次世代ファイアウォールは単体でも十分に強力な防御機能を持っていますが、さらに効果的に活用するには、やはり継続的なログの分析が不可欠です。

しかしJSOCのMSSに限らず外部組織による監視の場合には、お客様の固有の資産管理状況を細部まで把握することができず、お客様自身に確認していただく頻度が増える場合もあります。監視サービスを提供するに当たり、効率的かつ高いセキュリティレベルを保つためにJSOCではオリジナルシグネチャを用意し、分析と通知を行っています。

JSIGについて

JSOCでは15年以上にわたりMSSを多くのお客様に提供してきました。その中では、重大なセキュリティインシデントが発生し、フォレンジック調査の緊急対応に発展したケースや、特定の業種だけで発生するセキュリティインシデント、日本で多く使われているソフトウェアを狙った攻撃など、さまざまな経験をしてきました。

セキュリティインシデント発見のきっかけは、シグネチャによる不審な通信の検知です。検知にはセキュリティ製品に搭載するシグネチャが必要です。お客様からのご要望に応えるべく、JSOC MSSでは複数のセキュリティ製品を扱い、多くのシグネチャを用意しています。しかしながら製品のメーカがそれぞれ異なることから、作成されるシグネチャの種類や対応する脆弱性の違い、検知精度などに差異が発生しています。これらの問題を解消し、多様なセキュリティインシデントに対応すべく、メーカが作成するシグネチャだけに頼るのではなく、JSOC独自のシグネチャ(JSIG)を作っています。

メーカのシグネチャは、脆弱性を突いた攻撃を検知することや、マルウェアに感染して発生した通信を検知することを主眼に作られています。被害を防ぐことだけが目的であれば、メーカシグネチャは有効に働きます。しかしながら、攻撃の影響度の判断や、被害状況の調査など、高度な分析にはもう少し情報が必要です。そこで下記のような種類のJSIGを作成しています。

| 専用シグネチャ | 脆弱性を突いた攻撃やマルウェア感染後の通信を検知するシグネチャ。 メーカ標準シグネチャで対応している場合もあるが、日本固有のセキュリティインシデントへの対応や、セキュリティ機器の検知差異を解消するために作成している。 |

|---|---|

| 補助シグネチャ | ログ分析の助けとなるような、攻撃通信のメタデータを収集するシグネチャ。 狙われた脆弱性を特定したり、被害発生時の重点調査場所を把握するために作成している。 |

| 補完シグネチャ | ゼロデイ攻撃など、すでに不正アクセスを受けている状況において、攻撃ではないが、不正な通信が発生していることを検知するシグネチャ。 バックドアやWebシェルのような不正プログラムへのアクセスを検知するために作成している。 |

次世代ファイアウォールのログのみで分析する場合、お客様へのヒアリング調査が必要な場面が出ていました。しかし、JSIGを追加することによってログ分析の精度が向上したことから、影響度判断にヒアリングが不要となり、現場担当者の方によるインシデントレスポンスの回数が減少しました。またお客様からの問い合わせに対しても、検知した攻撃やマルウェア通信に関してより多くの情報を提供できるようになりました。

おわりに

今回はパロアルトの次世代ファイアウォールについて紹介しました。単体でも高いセキュリティ機能を持っていますが、そこにJSIGが加わり分析精度が向上することによって、よりお客様のネットワークを安全に運用することが可能になります。

次世代ファイアウォールとJSIGはベストマッチなマリアージュになりますので、もしログ分析の負荷が高い場合には、JSOCのMSSをご検討ください。

より詳しく知るにはこちら

JSOCが提供するマネージド・セキュリティ・サービス(MSS)は、 お客様拠点に導入されている様々なセキュリティ監視機器を運用することはもちろん、 巧妙化する不正アクセス通信の分析や不正侵入検知後のインシデント対応までを、 JSOCが24時間365日リアルタイムで実施するセキュリティ監視・運用サービスです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR