-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

新年度を迎え、セキュリティ対策の見直しを検討されている方もいらっしゃるのではないでしょうか。昨年度末はWordPressやStrutsの脆弱性をつき、外部から簡単に攻撃できる脆弱性が報告されました。そのため、改めて外部からの攻撃への対策について、問題無いか確認されたのではないかと思います。

- WordPressの脆弱性対策について

(https://warp.ndl.go.jp/info:ndljp/pid/12446699/www.ipa.go.jp/security/ciadr/vul/20170206-wordpress.html)

一方で、標的型攻撃の対策についてはいかがでしょうか?標的型攻撃は、特定の組織内の情報を狙って行われるサイバー攻撃の一種です。その組織の人宛てにマルウェアが添付された電子メールを送ることなどによって開始されます。以降も持続的に潜伏して行われる標的型攻撃はAPT(Advanced Persistent Threat)と呼ばれています。

詳細につきましてはこちらをご覧ください。

大きな事件も発生しており、その被害の大きさから各組織において、既に何らかの対策を講じているかと思います。しかしながら、2016年度も複数の事件が報告されました

標的型攻撃による事件

2016年度においても、複数の事件が発生しており、IPAの情報セキュリティ10大脅威2017(組織)では「標的型攻撃による情報流出」が1位にランクインしています。

事例として、大手旅行会社などが挙げられており、実際に個人情報の漏えいがあったことも報告されています。

Active Directoryが侵害されることによる被害拡大

標的型攻撃が行われる際に、Active Directoryが侵害されることによって被害が拡大する高度サイバー攻撃の事例を多数確認されていることから2014年12月にJPCERT/CCから注意喚起が行われています。

そして、2017年3月にJPCERT/CCがActive Directoryへの攻撃を効果的に検知するための方法と、そのために理解しておくべき攻撃手法の概略について記述した解説書が公開されています。そこでは、「Active Directoryが侵害されることによって被害が拡大する高度サイバー攻撃の事例を多数確認しており、これらの事例のなかには、脆弱性に対処していなかったり、ログが適切に保存されていなかったりしたために、被害状況の調査が困難なケースが多く見られました。」とあります。おそらく注意喚起以降にも被害が確認されていたのではないかと推測します。

このようにすでに大きな事件も発生しており、その被害の大きさから各組織において、既に何らかの対策を講じているにも関わらず事件に発展しているのは、その対策が有効に働いているかの評価ができていないことが原因のひとつとしてあるのではないでしょうか?

おそらく、評価ができていない理由は以下と考えます。

・実際に攻撃が来ないと効果が測定できない

・各フェーズで評価を実施すると莫大なコストがかかる

評価を行うことで、問題点を洗い出すことができます。

弊社では、標的型攻撃の耐性を評価する「APT先制攻撃サービス」を提供しています。

問題点を洗い出すための選択肢のひとつとしてご検討いただけると幸いです。

標的型攻撃耐性診断サービス「APT先制攻撃サービス」とは

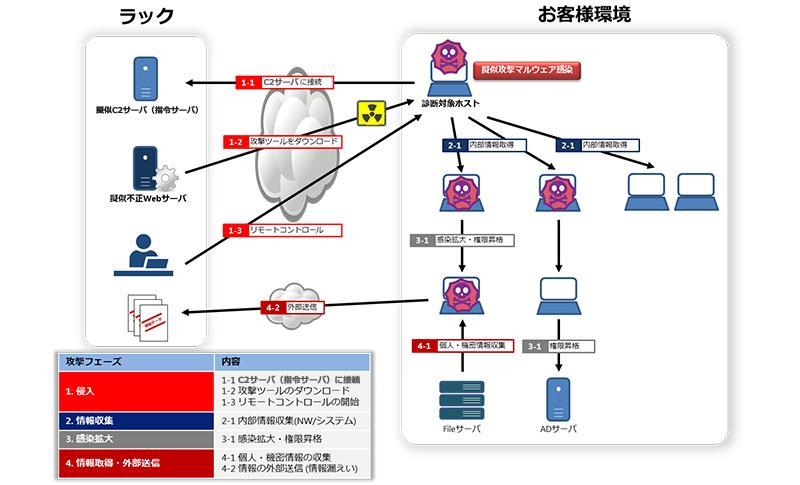

ラックのサイバー救急センター(サイバー119サービス)が対応した標的型攻撃の実例から、実際に行われた攻撃手法を、疑似攻撃マルウェアに実装し、組織内部のネットワークに放ちます。APT先制攻撃サービスでは、メールから特定の端末がマルウェアに感染した状況を想定し、標的型攻撃で狙われる内部ネットワークの脅威を評価します。具体的には、権限の奪取や感染の拡大、情報の窃取と外部への送信を試すことで、お客様の内部ネットワークで実際に起こりうる弱点を確認できます。

診断サービスを受けた全てのシステムで何らかの改善項目が存在

実際にサービスを提供した結果、全てのシステムに何らかの問題点が存在しました。

問題点例としては以下のようなものです。

- C2サーバ(指令サーバ)との通信確立

- 他端末への侵入が可能

- ファイルサーバから個人情報が取得可能

明らかになった問題点から、既に実施済みの入口/出口対策に加えて、組織内ネットワークに関する問題点の対策をすることで多層防御の層が厚くなり、万一マルウェアに感染したとしても重大インシデントになりにくい環境に改善しています。

最後に

従来の入口/出口対策を行うことはもちろんのこと、内部からの攻撃に対する耐性を持つことで組織としてより強くなることができると考えます。せっかく対策を行っているのであれば、それがどれくらいの耐性を持っているのかを知ることが次への対策へとつながりますので、今の対策に不安がある方は是非お声掛けください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR