-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

3月6日(日本時間)に公開されたApache Struts 2における任意のコードが実行可能な脆弱性を悪用した攻撃が大規模に行われており、JSOCでも実害を伴う重要インシデント事例が複数のお客様の環境で継続して発生していることから、より一層緊急度を上げた対応の呼び掛けを行います。

JSOCアナリストチームの山坂・品川です。

既にIPAなどから広く注意喚起が呼びかけられているところでありますが、3月6日(日本時間)にApache Struts 2 の新たな脆弱性(S2-045、CVE-2017-5638)が発表されました。今回は、本脆弱性を悪用した攻撃の発生状況などについての情報を本ブログにてお知らせいたします。

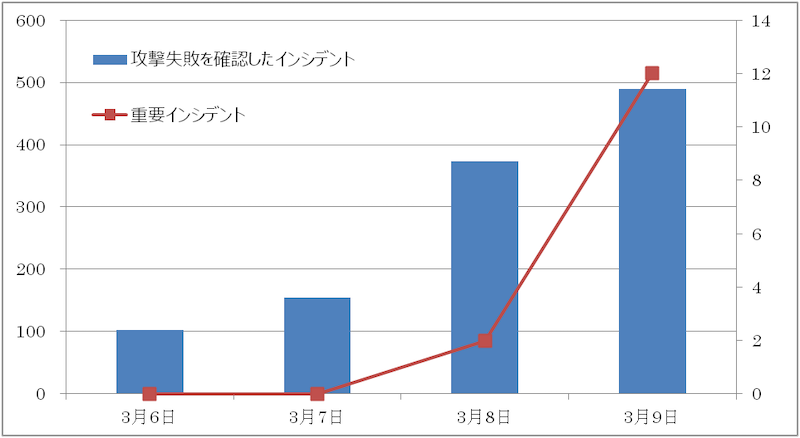

JSOCでは3月7日頃より、この脆弱性を悪用した攻撃が増加傾向にあることを確認しています。 また、3月9日頃からは非常に重大な被害に繋がる恐れのある攻撃(Webサイトにバックドアの設置を行う攻撃など)を検知しており、複数のお客様の環境で被害が発生、または実際に脆弱性が存在することを確認したことによる重要インシデントが発生※しております。本脆弱性は非常に危険な状態にあると判断できますので、脆弱性の影響を受ける可能性が疑われるシステムについては、安全性の確認が取れるまで一時的にネットワークから隔離を行うなど、より一層緊急度を上げた対応をご検討ください。

- ※JSOCのセキュリティアナリストがDeep Analysis(検知されたアラートをパケットレベルで分析を行い、必要に応じて実際にお客様のサーバに対する無害化された疑似攻撃を実施)を行うことにより、高い精度で攻撃による影響の有無を判定しています。

JSOCインシデント通知件数の推移

3月9日までにJSOCが検知したインシデント通知数は、次のような経過をたどっています。

なお、過去に Apache Struts 2 の重大な脆弱性が公表された際と同様に、SSL/TLS で暗号化された通信経路で攻撃が行われた事例も確認しました。このような通信はSSLアクセラレータを設置するなど、何らかの復号措置を取っている環境でない場合、IDS/IPS等のネットワーク上で脅威に対応するような製品では、検知することが困難です。SSL/TLS経由でサービスを提供されているシステムを運用されている場合には、特に脆弱性による影響の有無を充分ご確認ください。

このほか、今回の脆弱性を悪用する攻撃コードは、一般的な「リクエスト URL」ではなく、「Content-Type」という HTTP ヘッダに挿入されます。そのため、ログの取得設定にも依存いたしますが、Web サーバのログに攻撃の証跡が記録されない可能性が高いと考えられる点にもご留意ください。一方で、WAFなどを導入されている環境では、専用のシグネチャが無い場合でも、「異常なContent-Typeヘッダ」として検出されている可能性がありますので、WAFのログをご確認いただくことをお勧めいたします。

さらにご注意いただきたい点として、一見存在しないファイルに攻撃が行われている場合でも、リクエスト URL に指定されたパスで脆弱なバージョンの Apache Struts 2が稼働している場合には、攻撃の影響を受けることを確認しております。

参考情報

参考情報として、検知している実績からの一部となりますが、以下に攻撃に含まれる特徴の一部を記載しております。運用されている環境で、Apache Struts 2が利用されている場合には、脆弱性の影響を受けるバージョンであるかどうか等の基本的な確認に加え、これらと類似点が見られる状況がないか、併せてご確認いただくことを推奨いたします。

作業を行った記録のない不審なコマンドの実行履歴

- ls コマンド

- whoami コマンド

- wget コマンド

- uname -a コマンド

- uname -an コマンド

- iptables stop コマンド

- SuSEfirewall2 stop コマンド

- find コマンド

- cd /tmp コマンド

など

不審なプロセスの停止

- iptables など Firewall 関連のプロセスの意図しない停止

など

不審なファイルのダウンロード

- hxxp://180.100.235.26:9/6

- hxxp://120.210.129.29:5198/back.pl

- hxxp://45.76.210.133/25/V950

など

- ※誤って接続することを防止するため、URLの先頭をhxxpに変更しております。なお、実際にファイルがダウンロードされていない場合でも、上記 URL へのアクセスの試行があった時点で、該当のホストには脆弱性がある可能性が考えられる点に注意が必要です。

不審なファイルの存在

- 6

- back.pl

- V950

- Linux2.6

- 1.jsp

- 3.jsp

- ccccc.jsp

- tmp.txt

- common_info.jsp

- Ftp.bat

など

該当の脆弱性の概要

| 影響を受ける可能性があるバージョン |

|

|---|---|

| 修正済みのバージョン |

|

| 修正バージョンのダウンロード |

|

| 参考URL |

|

本件の続報情報(2017年3月17日)はこちらをご覧ください

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR