-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

金融犯罪対策センター(Financial Crime Control Center:以下、FC3)の佐野です。

近年フィッシング※を基にしたアカウントの乗っ取りなどの被害が急激に増加し、大きな脅威となっています。犯罪者は利用者を騙すために、信用されやすいURLやうっかりアクセスしてしまうURLをフィッシングサイトに用いるなど、様々なURLの生成パターンを用います。FC3では、近年国内で確認されたフィッシングサイトのURLにおいて、どのような生成パターンが用いられているのかを分析したので解説します。

※ 犯罪者が企業や組織を騙り、住所・電話番号等の個人情報やユーザID・パスワード等の認証情報を詐取しようとする詐欺

フィッシングサイトURLの生成パターン

近年、フィッシングサイトが増加しており、フィッシング対策協議会の受けたフィッシングサイトの報告件数は、2021年で526,604件、2022年度には968,832件であったと発表されています。また、フィッシングが原因と考えられる不正ログインやクレジットカードの不正利用などの事件も発生しており大きな脅威となっています。

フィッシングの攻撃者は利用者を騙すために、フィッシングサイトのURLにおいて様々な生成パターンを用います。ここでは代表的な生成パターンをいくつかご紹介します。

タイポスクワッティング

タイポスクワッティングとは、URLの打ち間違いを期待したフィッシングサイトURLの手口です。以前は、雑誌やテレビなどに掲載されたWebサイトへアクセスする際は、URLをアドレスバーに直接入力してアクセスするケースがありました。この方法は手入力のため、利用者が打ち間違える場合もありました。

そのような利用者の打ち間違いを期待し、打ち間違いやすいURL(例:lac[.]co[.]jpに対するllac[.]co[.]jp)に正規サイトにそっくりのフィッシングサイトを設置することで、サイトへアクセスさせる手口がタイポスクワッティングです。近年では、検索サイト、QRコード、SNSなどの普及により、実際にアドレスバーへURLを入力する機会が減少したため、この手口の有用性も低下しています。

コンボスクワッティング

コンボスクワッティングとは、正規サイトが用いているURL内のブランド名と、利用者が安心するような単語(SecureやLoginなど)を組み合わせてフィッシングサイトのURLを生成する手法です。主にメールやSNSなど利用者を騙す際にURLをリンクで送付する場合に用いられます。

この手法はブランド名や単語の位置を入れ替えることで、複数のURLパターンを容易に作成できます。複数のURLを切り替えることにより、セーフブラウジング等ブロックリストに存在するURLを検知する手法(ブロックリスト方式)を回避できるため、近年流行しています。

その他のフィッシングサイトのURL

ほかにもフィッシングサイトのURLの手口としては、ブロックリスト方式の検知を回避するためにランダム文字で大量に生成し次々とURLを変更する手口や、文字列に対するフィルタリングを回避するためにIPアドレスをそのままURLへ利用しているサイトなども存在します。

このようにフィッシングサイトのURLの生成パターンはいくつかの手口に分類できます。ここからは、これらの手口が日本国内でどの程度の割合で存在しているかを分析します。

国内フィッシングサイトのURLを分析

分析データの要件

国内フィッシングサイトURLの手口の割合を調査するうえで、分析するデータには2つの要件が存在します。

1つ目の要件として、フィッシングは地域性が高い攻撃のため、国内のデータである必要があります。攻撃者は多くの利益を得るために多くの利用者のいるWebサービスを標的にします。Webサービスは地域によって利用者の多いサービスが異なるため、犯罪者も攻撃対象の国や地域によって標的とするサービスを変更します。そのような理由で、国内のフィッシングURLの分析を行うには、日本国内のデータが必要です。

2つ目の要件として、標的ブランドが判明しているフィッシングサイトのURLのデータである必要があります。前述したように、フィッシングサイトのURLに用いられる手口であるタイポスクワッティングではブランド名を変形し、コンボスクワッティングではブランド名をそのまま利用している等、標的のブランド名と非常に強い関わりがあります。日本国内に限らずフィッシングURLがどのような生成パターンを用いたか分析するには、標的になったブランドが判明していることが必要です。

JPCERT/コーディネーションセンター データセット

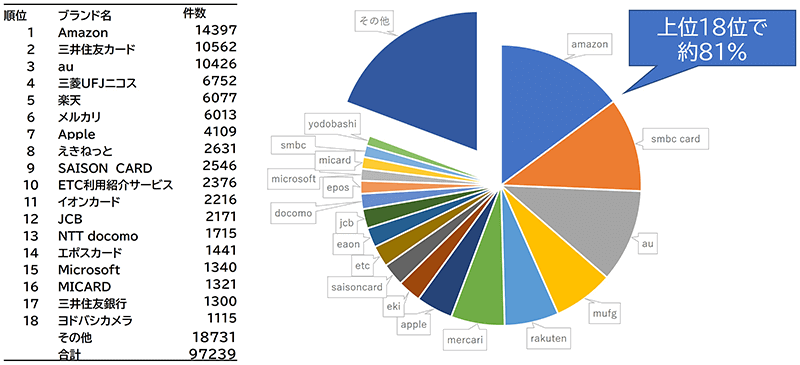

これらの要件を満たしたデータセットが、JPCERT/コーディネーションセンターの公開しているデータセット(以下、JPCERTデータセット)です※。このデータセットは、国内のセキュリティ機関であるJPCERT/コーディネーションセンターが収集したフィッシングサイトのURLのデータを公開したものです。本データは国内の状況が強く反映されており、かつフィッシングサイトがどのブランドを標的にしたかがデータとして付随されているため、前述の2つの要件を満たしています。FC3では、2019年1月から2022年9月までのデータを対象に分析を行いました。

※ 出典:JPCERTコーディネーションセンター(JPCERT/CC)_Phishing URL dataset from JPCERT/CC

分析方法

JPCERTデータセットを用いて、フィッシングサイトのURLの手口の割合について、コンボスクワッティングとタイポスクワッティングに焦点を当て分析しました。JPCERTデータセットの内には611ブランドという多くのブランドが存在しますが、半分以上のブランドはフィッシングサイトの件数が1桁未満です。データ全体の大まかな傾向を把握するため、今回の分析では全体の80%超を占める上位18ブランドのデータを対象としました。

まず、分析対象のURLへ形態素解析※を用いて単語レベルに分解します。その後分解したデータに対して以下のルールに従いURLの分類を実施しました。

※ 文章を意味のある最小単位である形態素(品詞や接続詞など)へと分解する自然言語処理の手法

| 判定順 | 判定内容 | 判定結果 |

|---|---|---|

| 1 | ブランド名+辞書に存在する単語 | コンボスクワッティング |

| 2 | ブランド名と1文字違いの単語が存在 | タイポスクワッティング |

| 3 | 特殊文字を挟み数字が連続 | IPアドレスそのまま |

| 4 | 辞書に存在しない文字列を利用 | ランダム文字のURL |

| 5 | 上記以外 | その他 |

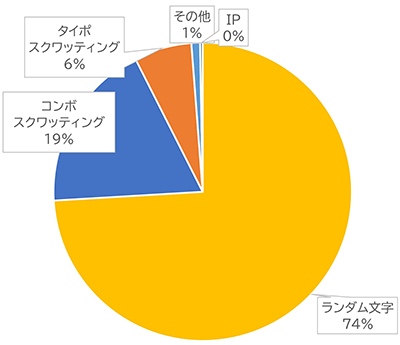

分析結果

まず、上位18ブランド全体の手口割合を以下に示します。

全体としてはランダム文字を用いたURLが一番多く、次にコンボスクワッティング、タイポスクワッティング、IPアドレスそのまま、その他の手口といった順位になりました。ユーザを騙す手口として古参ともいえるタイポスクワッティングより、コンボスクワッティングを用いたURLが多い状況が確認できました。

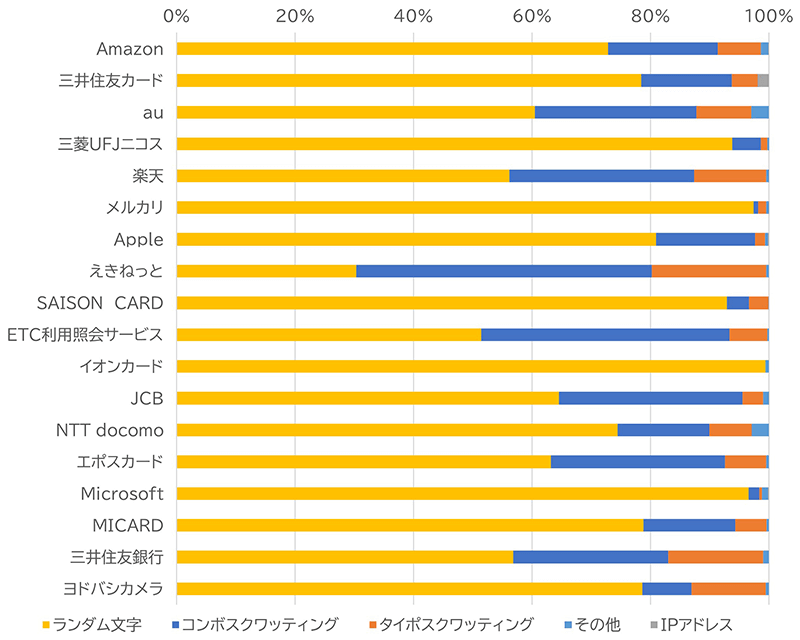

次に、ブランドごとの分類結果を示します。

ブランドごとの割合においても、ほとんどのブランドにおいては全体の分析結果と同じく、ランダム文字を用いたURLが一番多くみられます。続いてコンボスクワッティング、タイポスクワッティングという順位になる傾向が見られました。しかし、コンボスクワッティングの割合が4割以上と多くを占めるブランドや、ほとんどをランダム文字が占めているブランドなど、一部ブランドにおいては全体の傾向とは異なる特徴が確認できます。

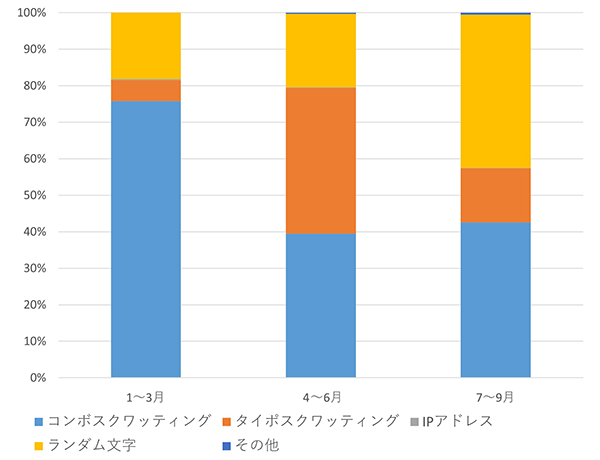

以下のグラフは、あるブランドの2022年のデータを基に3か月ごとに区切って分析した結果です。

グラフからは、2022年初期はブランド名を利用しコンボスクワッティングが多く発生していましたが、その後はタイポスクワッティングやランダムな文字列を用いた攻撃が増加しているなど傾向が変化していることが確認できます。一般的なフィッシングの防御策として、フィッシングURLのフィルタリングや類似ドメインのブロックなどがあります。攻撃者は、攻撃成功率が高く、防御策を突破可能な手段を使う傾向があると考えられています。本データの特徴は、実際に攻撃者が防御策を突破するためにフィッシングサイトのURL生成手法を変えていることの裏付けになるのではないでしょうか。

結果から確認できるフィッシングURLの特徴

今回、JPCERTデータを用いて国内フィッシングサイトのURLの生成パターン割合の分析を実施し、結果として、以下の特徴が確認出来ました。

- フィッシングURLの生成パターンの割合は、大半のブランドが、ランダム文字、コンボスクワッティング、タイポスクワッティング、IPアドレスそのまま、その他の順序であった。

- 一部のブランドでは、コンボスクワッティングの割合が4割以上と多くを占めていたり、ほとんどランダム文字が占めていたりするなど、状況が異なった。

- 時系列的に調査を実施した結果、期間によって比率が大きく変化しており、ブランド側の対策に合わせて攻撃者がURLの生成パターンを変更している可能性が見られる。

これらの特徴から、攻撃者は成功確率を高めたり、防御策を回避したりするために、ブランドや時期によって生成パターンを変更していることが推察できます。このようなフィッシングの攻撃者に対抗するためには、自社を標的ブランドとした最新のフィッシングの状況を把握できる情報収集体制づくりや、収集した情報を活用した対策を迅速に実施するための仕組みが大切です。対策を講じる際に不安なことがありましたら、ぜひ私たちFC3へご相談ください。

ホワイトペーパー

「金融犯罪の実態と、AIを活用した対策の可能性」

のダウンロードはこちらから

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR