-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

サイバー攻撃の被害に遭ってしまった、もしくは被害に遭いそうになったなど有事の時は、セキュリティを強く意識するでしょう。それでは、特に何も起こっていない平時のときはどうでしょうか。実は平時のとき、IT資産の状態をメンテナンスしておくことこそが、万が一の有事への大きな備えとなります。

2021年6月末、「ゼロトラスト時代における平時のITオペレーションのあり方とは?」と題したオンラインイベントを開催しました。

平時のITオペレーションを通じてセキュリティを強化する、IT衛生管理について解説するとともに、現場のセキュリティエンジニアを交えたパネルディスカッションを通じて、IT衛生管理の重要性について呼びかけました。

本記事では、イベントでの登壇者の発言を抜粋して、講演の内容をご紹介します。

Session 1「いま求められるIT衛生管理」

最初のセッションでは、20年近くサーバーやクラウドサービスの運用管理を実施してきたエンタープライズ事業部の岡田より、「衛生管理により実現できる価値とは何か」「なぜ今IT衛生管理が求められるのか」についてお話ししました。

IT衛生管理

私たちの日常の衛生管理は、何のために行うのでしょう?

それは、健康を維持することです。

ITにおける衛生管理とは「コンピューターの病気を予防する」ことと言えます。

このITの衛生管理を「サイバーハイジーン」と呼び、最近のホットなキーワードになりつつあります。以前から、こうした考えはありました。例えば、PCにはセキュリティパッチを適用しましょう、ということは20年も前から言われています。

US-CERTなど複数のセキュリティ組織が行った調査によるとソフトウェアを常にアップデートし、権限の適切な管理を徹底するだけで、標的型攻撃の85%は防止できると言われています。また、実際に悪用された脆弱性の99.9%は公表後1年以上経過したものと言われています。つまりサイバー攻撃を受けた際の有事のセキュリティだけではなく、攻撃を受けにくくする平時のセキュリティが重要なのです。

CIS Controls

健康を維持するためには、具体的に何をすればよいでしょうか。そのヒントとして、CIS Controlsをご紹介いたします。

CIS Controlsは、さまざまな規模の組織が防ぐべき外部脅威に対して何をするべきか記したガイドラインです。時代の変化を反映して数年ごとにバージョンアップされており、2021年5月にバージョン8がリリースされたところです。

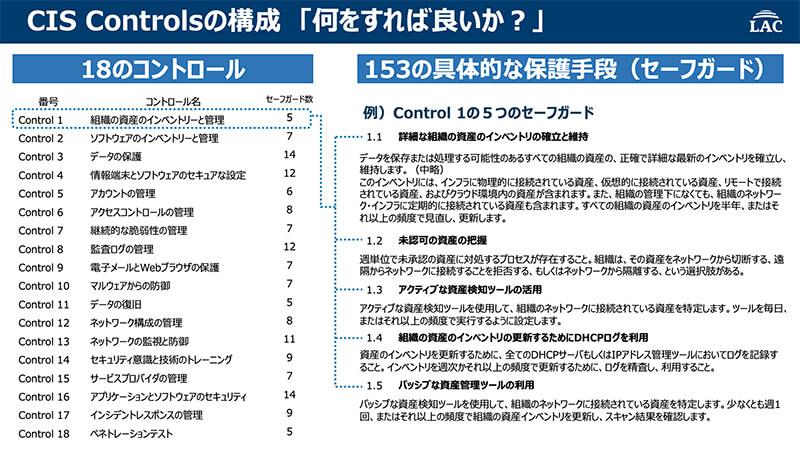

CIS Controlsは、以下のような18のコントロールからできています。

1つのコントロールにつき、セーフガードと呼ばれる複数の保護手段が記述されています。

例えばControl 1は、組織の資産(PC、デバイス)のインベントリと管理、Control 2では、ソフトウェアのインベントリと管理となっています。

数年ごとにバージョンアップされるCIS Controlsですが、Control 1、Control 2はずっとこの位置にあります。つまり、この2つのコントロールが、どの時代にあっても普遍的に重要であることを示しています。「資産の情報を把握して可視化していますか?」ということをCIS Controlsでは問い続けています。

Control 1の保護手段は5つあり、組織の規模や事業内容に応じた分類がされています。

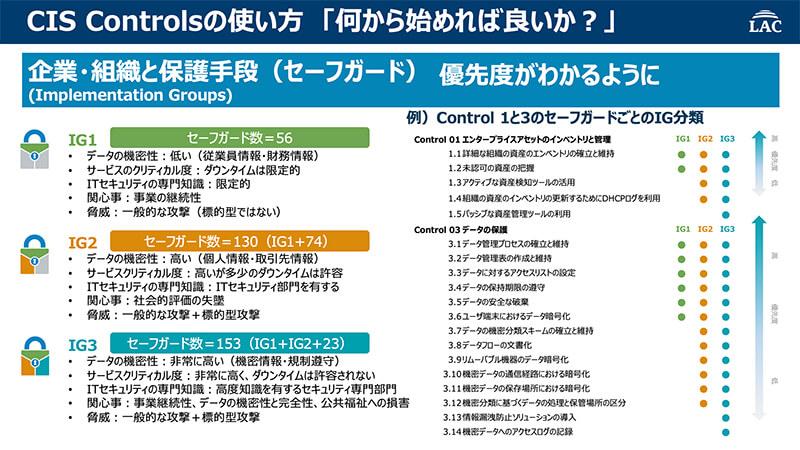

また、組織の規模や重要度に応じて、IG1からIG3までの3グループに分かれています。

IG1は事業規模が比較的小さい企業向け。IG2、IG3と進むほどに事業規模が大きくなり、取り扱うサービスや重要度が高まっていくことを想定しています。5つすべてを実現できることが理想ですが、組織の規模に応じて段階的に進めることを謳っています。

このように、CIS Controlsを使って皆さまのシステムや事業に応じて、どこまで実施するのが理想的であるかという指針にすることができます。こうした指針を活用し、自社の健康管理を進めてみてください。

Session 2「パネルディスカッション - 平時のITオペレーションって本当に重要ですか?」

続いて、平時のITオペレーションの重要性をテーマとしたパネルディスカッションを行いました。ここでは、パネリストの発言を抜粋して、お伝えします。

不衛生端末がどれくらいあるか?

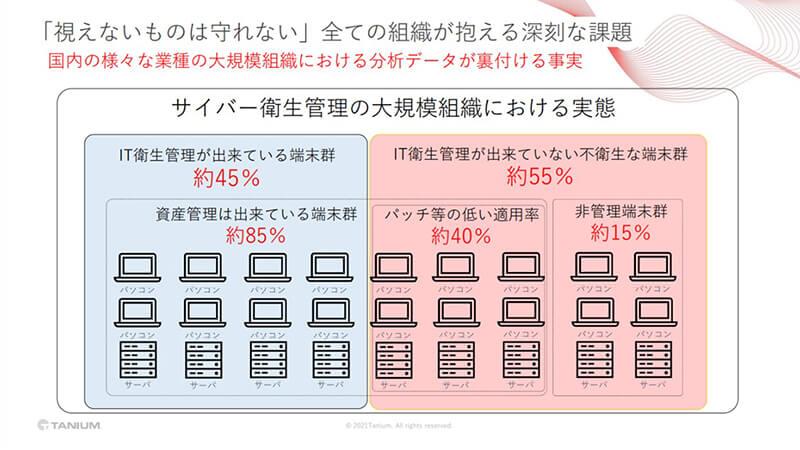

サイバーハイジーンを提唱するタニウム社のチーフITアーキテクトの楢原様に実際にTaniumのソリューションを導入している環境におけるリアルな数値データ(国内)をもとに説明いただきました。

管理しなければいけない端末やサーバーの総数のうち、約15%程度の非管理端末が存在します。さらに、WindowsのFeature Updates対応を例に取ると、どんなに頑張っても、50~60%が頭打ちになっています。管理されている端末全体で、約40%がパッチ未適用ということです。

そもそも管理出来ていない15%の非管理端末と合わせると、全体で約55%が常に不衛生な状態であると言えます。実は、こうした状況は、IT・セキュリティ運用の皆さまはだいたい感覚としても理解されています。ところが、経営側の方は、そうとは知らないことが多く、現状をお伝えすると、自分が裸の王様状態だったと気づかれることになります。

私たちもこうした結果をよい状態に見直すきっかけにするため、現場サイドと協議した上で、経営層にお伝えするようにしています。

なぜ非管理端末が増えるのか?

お客様のシステムのセキュリティ対策に関するアドバイザー業務を担当しているラックの永井が「なぜ非管理端末が増えるのか」について、語りました。

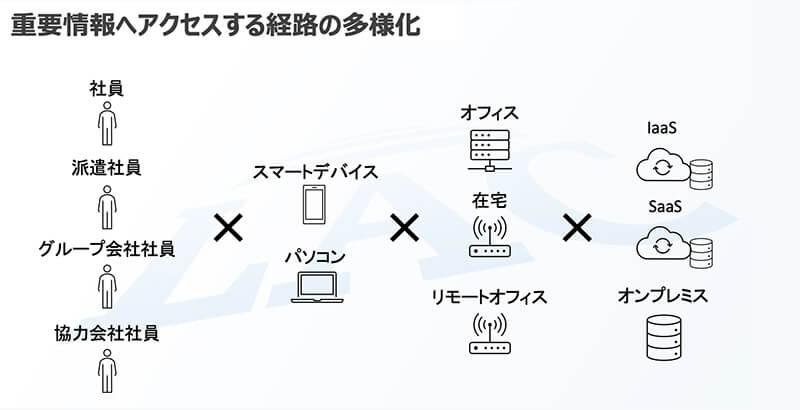

非管理端末が増えている要因に、多くの企業で、情報システムにアクセスをするための経路が多様化していることが挙げられます。

働き方の多様化で、アクセスする人も多様化しています。社員だけでなく、派遣社員、協力会社の社員もアクセスします。デバイスも多様化しています。PCだけではなくスマートデバイスからもアクセスされます。

OSも、Windowsだけではなく、iOSやその他スマートデバイス用のOSもあります。オフィスからのアクセスだけではありません。コロナ禍で在宅勤務が当たり前になっています。アクセスするシステムも、これまでオンプレミスの情報システムが中心だったものから、SaaS、IaaSといったクラウドを利用したシステムにアクセスするようになっています。

こうしたアクセス経路が多様化している中で、情報セキュリティ部門が、そのすべてを統制しきれていないという実態があります。特に日本企業の場合、事業側がパワーバランス的に強く、情報セキュリティ部門は統制と言うより、支援の立場に回ることが多いと感じています。非衛生な端末で問題が発生しても事業側の要望をコントロールできず、全体に統制を効かせられない状況も起きています。

非管理端末を放置しているとどうなるか?

パッチ適用が出来ていない、あるいは非管理端末を放置していると、インシデントにどのような影響を与えるのでしょうか。サイバー攻撃被害を受けた企業の支援を行っているラック サイバー救急センターの遠藤から最近のサイバー攻撃の流行と、非管理端末を放置しているとどうなるか?という話がありました。

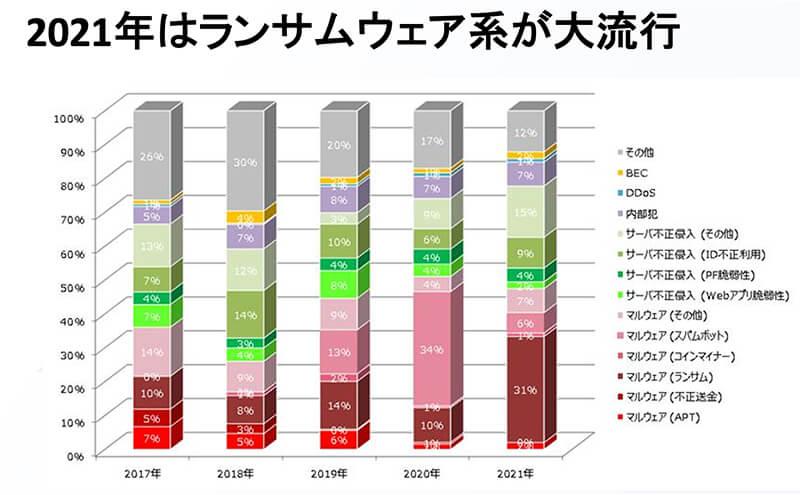

2021年現在、ランサムウェアによる被害が多発しています。

ランサムウェアの手口は、ひと昔前では、不審なメールなどバラマキメールにより、その端末のデータだけを暗号化する被害が中心でした。最近は標的型攻撃のように何らかの手法で内部のネットワークに侵入し、社内ネットワークを探索して、高権限のアカウントをコントロールし、必要な情報を奪った後、データを暗号化する手口が多く見受けられます。

また、標的型攻撃の証拠隠滅としてデータが暗号化される場合もあります。非管理端末が踏み台にされるだけでなく、インシデントの最後では、終息したことを確認するために、全台調査を必要とするなど復旧に時間もかかります。

最後にモデレーターの堤からは、衛生管理が出来ていない現状を見直し、強い意志で、経営層、事業部門と向き合い、対策を打っていかなければならないという必要性を強く感じたと締めくくりました。

Session 3「企業のIT衛生管理を実現する統制基盤Taniumのご紹介」

最後のセッションでは、エンタープライズ事業部の原口からTaniumの紹介がありました。

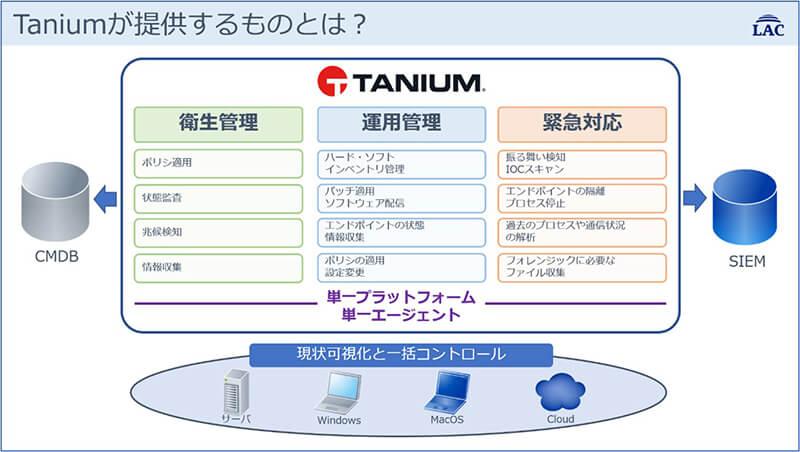

Taniumは、端末管理とセキュリティ対応をOne packageで提供できる統合プラットフォームです。企業によっては衛生管理、運用管理、緊急対応にそれぞれ別のソリューションを導入しているケースも多いと思いますが、TaniumはそれをOne packageで実現します。

Taniumをお勧めする3つのポイント

Taniumをお勧めする3つのポイントをご紹介いたします。

一点目は、「リアルタイムの情報資産が可視化」できる点です。過去時点の状況しか取得できない旧来型の資産管理システムでは、攻撃者に「今」狙われている箇所を特定できません。

二点目は、Windowsの更新プログラムやFeature Updateに代表される、OS・ミドルウェア・アプリケーションに対する「迅速で集中的なパッチ管理」です。攻撃者は防御者より先んじて攻撃できる最新の手法を使うので、優先度の高いパッチを迅速にあてないと攻撃対象となるリスクが高まります。

三点目は、「コマンドラインで実行できることは全て実行可能」という特性を活かしてリモートから脅威ハンティング・設定変更・復旧オペレーションが可能な点です。これによりインシデントを検知した後の終息宣言までのリードタイムが短縮できます。

Taniumの導入事例

数万台の端末にTaniumを導入されている国内企業の導入前、導入後の定量効果の事例をご紹介します。NISTのサイバーセキュリティフレームワークのすべてのプロセスにおいて、劇的に効果が現れました。

お客様の環境等により効果が変わりますが、Taniumの導入により、確実に経営の意思決定を迅速化することが可能です。ITオペレーションの運用を可視化して、より衛生的なIT環境を作ることをお勧めします。

一緒にIT衛生管理について取り組みましょう

ラックでは、攻撃を受けた場合の対応だけでなく、平時のセキュリティについても取り組みをしています。衛生的な環境を実現するためのセキュリティのアセスメントや、Taniumの活用についてお悩みのお客様に対してさまざまな支援をさせていただいていますので、ぜひご相談ください。一緒にIT衛生管理について考えていきましょう。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR