-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

企業や官公庁を狙ったサイバー攻撃による被害が止まりません。特になりすましメールやパソコンなどのクライアント端末のウイルス感染は大きく増加傾向にあります。また、新型コロナウイルス感染症対策に追われ、テレワーク、在宅勤務を急拡大したことによって、これまでとは異なる観点でのサイバーリスクも生じてきています。

自宅などのオフィス外からのIT機器利用は、サイバー攻撃への防御も弱く、マルウェアの侵入を完全に防ぐことは困難です。そしてマルウェア感染に気付かず周囲に感染を広めてしまうこと、感染発覚後に適切な対応を取れず被害を拡大させてしまうことなど、コロナ禍が社会を揺るがす大きな脅威となっていることと類似点も多いことに気づきます。

在宅テレワークを前提にした働き方が求められる中、今私たちはサイバーセキュリティにおいても新型コロナウイルス感染症対策と同様に「ニューノーマル」な行動様式を取り入れる時が来ているのではないでしょうか?

今回ラックは、コロナ禍によって生じた急激なIT利用環境の変化やそれを狙ったサイバー攻撃など、予測不能なリスクが顕在化する時代に向け、改めて注意すべきサイバーリスクを分析し「Withコロナ時代の7つのサイバーリスク」として提言します。そして本提言が、新たな時代のサイバーリスクに打ち勝つ経営のヒントになることを願っています。

1. 孤立した従業員が標的に。複雑巧妙化するメールによるサイバー攻撃

電子メールは誰もが利用する一般的な通信手段です。チャットツールなどテレワークを実現するコラボレーションツールの普及が進んではいるものの、社外との連絡には依然として電子メールが主要な役割を果たしています。

しかし、電子メールはサイバー攻撃者にとって偽装が簡単でコストもかからないため、彼らにとって都合の良いツールでもあります。不特定多数を狙ったバラ撒き型マルウェアメールや、特定の組織や人物をターゲットとした標的型攻撃マルウェアメール、ビジネス上の偽情報によって詐欺を行うビジネスメール詐欺などによる被害は後を絶ちません。

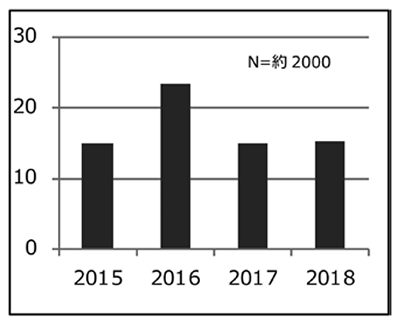

出典:「人はなぜメールのマルウェアを実行するのか?/株式会社ラック鈴木悠」JNSA PRESS AUTUMN 2018 Vol.46

さらに詳しく知るにはこちら

標的型攻撃メール訓練「ITセキュリティ予防接種」ラックの実施する標的型攻撃メール訓練では、実に15%を超える利用者が攻撃メールに記載されたリンクや添付ファイルを開封するという結果が出ています。

さらに詳しく知るにはこちら

標的型攻撃メール訓練「ITセキュリティ予防接種」サイバー攻撃で使用されるメールの文面も年々狡猾化しており、自然な日本語や実在する企業名や組織名を騙った偽メールを一見して判別することは非常に困難です。

さらに、在宅テレワークの常態化は、オフィスにおける連帯的な注意が効きにくい状況も生んでいます。オフィスなら不審なメールを受信したとき、隣にいる同僚や上司への相談も容易でしたが、孤立した環境下ではサイバー被害につながる添付ファイルや攻撃リンクを開いてしまうリスクが高まることが考えられます。

リスクに対する対策

- 従業員へのメールセキュリティ意識の醸成、安全な行動の習慣化

- 感染などコンピュータの不審な動作に気が付いた際の報告フローの整備

- サイバー攻撃に対応する組織体制の構築と情報セキュリティ責任者の設置

人と組織体制についての基本的サイバーセキュリティ対策が有効です。標的型メール訓練の実施も頼れる人が傍にいない状況では、社員ひとりひとりの安全習慣と罠を見抜く力、サイバー被害・事故など好ましくない出来事(インシデント)発生時の迅速な行動が、今まで以上に重要となってきます。

さらに詳しく知るにはこちら

EDR 監視・運用それに加え、EDR(Endpoint Detection and Response)ソリューションなどのエンドポイント端末(利用者端末)で発生するインシデントを記録、検知するソリューションを導入すれば、誤ってマルウェア付きメールを開封した際の検知および封じ込めと同時に、インシデント発生原因の究明とリカバリー時間を短縮することができます。

さらに詳しく知るにはこちら

EDR 監視・運用Withコロナ時代のサイバーセキュリティ提言:その1

テレワークで孤立する従業員に、セキュリティのリテラシー教育と適切なセキュリティソリューションを

2. 依存度の高まる自宅ネットワーク環境やBYODを標的としたサイバー攻撃

在宅で行われるテレワークでは、家庭用のルーターやネットワーク環境の利用が一般的です。

さらに、政府による緊急事態宣言の発令など、急遽テレワーク環境を推進せざるを得なくなった企業では、職場のパソコンの持ち出しに対応できず、従業員の私物のパソコンやタブレット端末などを業務に使用するBYOD(Bring Your Own Device)で対応し始めた企業も多いのではないでしょうか?

テレワークやBYOD環境では、組織が一元的な管理を行っている業務専用のネットワークやパソコンと異なり、セキュリティ対策レベルはバラバラです。

特に、私物のパソコンで行われる私的利用と業務利用の混在は、個人情報や重要機密を含んだデータが管理されていない場所で取り扱われることにつながります。

セキュリティ対策が期待できない環境下では、マルウェア感染などによる情報漏えいのリスクが高まるのです。

このようなリスクに対しては、従業員の情報セキュリティ教育の義務化や、セキュリティ対策ソフト導入の徹底など、基本的なテレワーク業務ルールの制定を行う必要があります。

「どの作業を私物のパソコンで行ってよいのか」「どのような行動が情報漏えいにつながるのか」等、テレワークを行う従業員に対してBYODで起こる疑問の解消やリスクを共有し、無秩序なデータの複製や拡散を防ぐことで情報漏えいリスクを低減します。

また、従業員の私物パソコンを業務に利用する場合は、オフィスのパソコン画面をインターネット経由で表示・操作するリモートデスクトップツールの導入を推奨します。

業務用に特化したリモートデスクトップツールは、通信経路の安全な暗号化、データをローカルにコピーできなくするなどデータ持ち出しの制御や、管理者によるログの一元管理など、私物パソコンからのインシデントを防ぐ仕組みを備えたツールもあります。

BYODを推進する場合は、可能な限りシステム的な操作制限と、エンドポイント端末を保護するセキュリティ対策ソフトによるリスク低減策の導入が必須と言えます。

Withコロナ時代のサイバーセキュリティ提言:その2

テレワークでBYODを行う場合は、作業内容に応じた運用ルールと業務データ保護を徹底する

3. 増え続けるクラウドサービスとシャドーITで起こる情報漏えい事故とサイバー攻撃

現在、働き方改革やテレワーク、進化したデジタル技術による変革を行うデジタルトランスフォーメーション(DX)の推進など、企業や組織におけるクラウドサービスの利用が拡大しています。

メールやストレージ、会計システムや労務管理など、業務で使用するアプリケーションの多くがクラウド化されており、インターネットにつながってさえいれば、どこにいても業務が可能な状況になりました。

社内に物理サーバを設置するオンプレミスサービスでは、急増した在宅テレワーク利用者がVPN装置に殺到し、通信の遅延で作業が止まってしまうという問題も発生しています。テレワークが常態化するこれからの時代、クラウドサービスの活用はさらに増えることが予想されます。

その一方で、利用するクラウドサービスの増加によってID管理の手間がかかったり、データの権限や機能の設定が複雑になるという問題も起きています。

近年、クラウドサービスの設定不備を狙ったサイバー攻撃者による大規模な情報漏えい事案も発生しており、新たに対応すべきリスクとして注意の必要があります。

さらに、情報システム担当者を悩ませているのが、従業員が無断で許可されていないデバイスやクラウドサービスを利用するシャドーITです。「野良クラウド」ともいわれるシャドーITは、企業や組織が管理する領域にとどめておくべき個人情報や機密データが、オンラインストレージやチャットサービスを介して簡単に外部に持ちだされてしまう恐れがあります。

このようなリスクに対しては、テレワーク時のデータ取り扱い方法や業務ルールの制定にクラウドサービス利用方針の制定が必要です。企業や組織が許可したクラウドサービス(Sanctioned IT=認可されたIT)のみを利用するよう義務付け、私的なアカウントの利用や、許可されていないクラウドサービスの利用を抑止する必要があります。

また、従業員のクラウドサービスの適切な利用状況をシステム的に確認するためには、CASB(Cloud Access Security Broker:キャスビー)やSASE(Secure Access Service Edge:サシー)などクラウドの動きを統制する仕組みの導入が有効です。

これらは、様々なクラウドサービスとの機能連携により、その設定や使用状況に問題がないかを確認します。クラウドサービスの利用をネットワーク経由で常時確認しつづけ、データの持ち出しや機密データへの不正なアクセスを発見、自動対処を可能にします。

クラウドサービスはIT資産の運用負荷軽減に大きく貢献します。その一方、設定の複雑さによる操作ミスや、業務利用と私的利用の区別が付きにくいという課題もあります。

従業員が使っても良いサービスを明確にし、利用実態を適切に把握することで、クラウドサービスの安全な活用が求められています。

Withコロナ時代のサイバーセキュリティ提言:その3

クラウドサービスの安全な活用には、認証情報やアクセス権の管理を適切に。クラウドのセキュリティ設定や利用状況の監視も不可欠。

4. インターネットに露出したネットワークゲートウェイ機器の脆弱性をつくサイバー攻撃

2019年12月に公表された、Citrix社の一部製品における脆弱性は、インターネットと社内ネットワークを接続する機器が外部からの侵入の脅威にさらされてしまう事例※として注目を集めました。

※ LAC WATCH:追記【注意喚起】Citrix社ネットワーク製品の深刻なゼロデイ脆弱性(CVE-2019-19781)での攻撃を確認、今すぐ対策を

通常、脆弱性の発表時には製品のアップデートも同時にリリースされますが、利用者側にアップデートが適用されるまでのわずかな時間差を突いた「ゼロデイ攻撃」と呼ばれるサイバー攻撃が増加しています。特に影響の大きい脆弱性の場合、公表された直後に広い範囲で類似の攻撃が大量に観測された事例もあります。

サイバー攻撃者は世界中のサーバやネットワーク機器の製品名や制御ソフトのバージョン情報を簡単に入手することができます。そして、公開された脆弱性情報をもとにネットに接続された未修正の機器やサーバを探し出し、容易に攻撃を成功させます。脆弱性が深刻な場合、アップデートの見落としやパッチ適用のわずかなタイムラグの間に、深刻な被害に遭う可能性が極めて高くなってきているということです。たとえ使用する機器に脆弱性が見つかっていなかったとしても、ネットワーク機器は常に脆弱性を内包し、ある日突然公表されるものだと考えるべきでしょう。

また、コロナ禍による緊急事態宣言の発令当初は、テレワークの急増によってネットワーク帯域ひっ迫に伴うパフォーマンスの低下が続出し、情報システム部門による機器の入れ替えや頻繁な設定変更が見られました。充分なテストが行われないまま設置されたネットワーク機器の設定不備や未修正の脆弱性を突いた、社内システムへの不正侵入のリスクも考えられます。

IT資産管理のルールとして、導入されている機器のメーカー・機種名の把握はもちろん、機器の脆弱性情報を常に確認し、アップデートがある場合、適切かつ速やかに適用を行う必要があります。特に、インターネットに直結しているネットワーク機器は常にサイバー攻撃にさらされているため注意が必要です。

緊密な管理を自社で行うことが困難な場合、インターネットからの通信を24時間365日監視するセキュリティ監視サービスの利用をお勧めします。ネットワーク機器やサーバを常時監視しサイバー攻撃の兆候を探し出すとともに、機器のアップデートがリリースされた際の検証や適用も代行して実施してくれます。長年蓄積されたサイバー攻撃のデータと経験を重ねたアナリストの目と腕によるセキュリティ監視サービスは、サイバー攻撃の直接的な防御だけでなく、ネットワーク機器の健全な運用にも効果を発揮します。

Withコロナ時代のサイバーセキュリティ提言:その4

ネットワーク機器の脆弱性は見落としがち。常時監視と迅速なアップデートを欠かさないように。

5. 物理空間に放置され目の届きにくいIoTデバイスを介したサイバー攻撃

人と人との距離を取る、ソーシャルディスタンスが様々な場面で求められるニューノーマルなビジネスシーンでは、様々なセンサーとクラウド、そしてAIを組み合わせたサービスの積極的な活用がビジネスチャンスを拡大します。そしてインターネットにつながれて通信機能を持ったIoT機器は、社会インフラを大きく変化させる技術として大きな注目を集めています。

スマートフォンから操作できるスマート家電や住宅設備、ヘルスケア機器。オフィスにあるプリンター複合機や監視カメラ、ネットワークのハブとなるルーターやネットワークスイッチなどの機器も、IoTデバイスの一種といえます。そして、このようなネット接続機器対してもサイバー攻撃が増加しています。

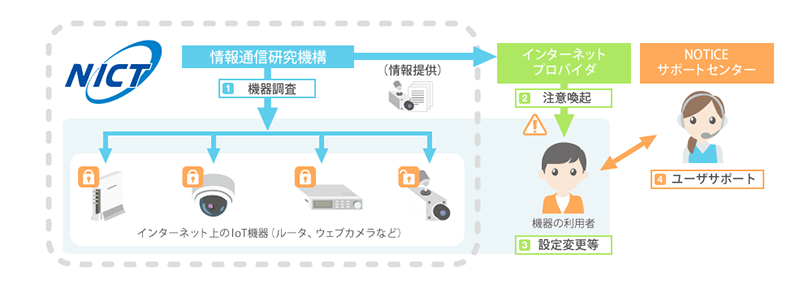

2019年2月から開始された、国の研究機関NICT、総務省、およびインターネットプロバイダが連携して実施しているIoT機器のセキュリティ対策状況を調査するプロジェクト「NOTICE」によると、日本国内の1.1億IPアドレスに対しID・パスワードが入力可能だったものが約10万件、攻撃に利用されやすいID・パスワードで管理画面にログインできたものが2200件以上と報告されています。

出典:NOTICE|サイバー攻撃に悪用されるおそれのあるIoT機器の調査、注意喚起を行うプロジェクト

これは、相当な数のネット接続機器が、初期設定のID・パスワードを変更しないままインターネットに管理画面を公開した状態になっている事を意味します。

2017年に登場したIoTを狙うマルウェアMirai(ミライ)は、感染させたIoT機器をボット化(命令を受信して攻撃者に操られるロボット装置になること)させる機能を持っていました。ボット化された何万台ものIoT機器は、サイバー攻撃者から攻撃指示を受け取り、指示されたサーバに負荷をかけるDDoS攻撃(Distributed Denial of Service:分散サービス拒否攻撃)に加担させられていました。

このほかにも、インターネットに接続された監視カメラが乗っ取られ覗き見られるという事件や、ウイルス感染でルーターに異常が発生しインターネットへ接続できなくなる障害の発生、プリンター複合機を狙ったマルウェアなども発見されています。

また、企業や組織でIoT機器を使ったシステムを導入する場合、物理的な設置場所にも注意が必要です。人の手が届く場所にIoT機器を設置した場合、サイバー攻撃者が直接機器にアクセスするリスクがあります。使用されているIoT機器の回路構造やチップに内蔵されているプログラムをあらかじめ解析しておき、機器が自由に操られる可能性もあります。

リスクに対する効果的な対応

- IoT機器の特性にあわせた適切な管理と運営

- IoT機器の持つ脆弱性や侵入された際のリスクの検証

IoT機器の特性に合わせた管理と運営では、総務省・経済産業省・IoT推進コンソーシアムが策定した「IoTセキュリティガイドライン」をはじめ、JPCERTの提供する「IoTセキュリティチェックシート」、日本スマートフォンセキュリティ協会の提供する「IoTセキュリティチェックシート」などのガイドラインやチェックシートの活用が有効です。

これらのガイドラインでは、IoTの活用におけるセキュリティ面での考慮すべき事象や項目が網羅的に整理されています。

さらに、IoT機器が持つ脆弱性や侵入された際のリスクの検証では、IoTデバイスの脆弱性を専門的に調査するIoT機器へのデバイスペネトレーションテストの利用が有効です。攻撃者と同じ手法でIoT機器のハッキングを実施し、通常の利用方法では想定されない動作から脆弱性の有無や悪用された場合のリスクを分析します。

Withコロナ時代のサイバーセキュリティ提言:その5

IoT機器はサイバー攻撃で狙われやすい。設定の確認や機器やソフトウェアのアップデートに注意を払う

6. ガバナンスの効きづらいグローバル拠点を経由したサイバー攻撃

現代では、ビジネスやマーケットのグローバル化が進み、海外拠点をもつ企業も多くなりましたが、新型コロナウイルス感染の拡大はグローバル展開をする企業のビジネスにも大きな影響をもたらしています。

サイバーセキュリティにおいても、企業や組織が保有する重要な情報資産が海外へも分散し、セキュリティレベルが確保できていない海外拠点がサイバー攻撃の標的となっています。

たとえ海外拠点であっても国内と同等のルールで運用され、セキュリティレベルが保たれているのが理想的です。しかし、実態としては下記のような様々な問題により適切な運用が行われにくいのが実情です。

適切な運用がされにくい様々な問題

- 法律・規制・基準等法制度の相違

- 紛争・犯罪・災害等地政学的リスク

- 宗教、文化の違いによる価値観の相違

- 人事制度やマネジメント権限の相違

- 商習慣の相違

- 主要言語の違いによるコミュニケーションギャップ

例えば、現地法人で強い権限を持ったトップマネジメントが支配的リーダーシップを発揮している場合、従業員もそのマネジメントに従順になる傾向があります。日本国内から統制を行おうとしても、現地トップマネジメントが介入し、自分たちの拠点の事業運用に都合の良いルールの解釈や独善的な対応が行われるケースがあります。これらの状況は、現地の特性を生かした自主的なビジネスオペレーションでは有益に機能する場合がありますが、情報システムやセキュリティルールの統制が取れない場合、セキュリティレベルの低下につながります。

たとえセキュリティルールの遵守を徹底したとしても、現地従業員の行動ルールとの差異が顕在化している場合は、様々な点でセキュリティ運用面でもギャップを生み出します。

その結果、海外拠点のネットワークシステムが国内本体を標的とした標的型攻撃の侵入の糸口となる場合や情報漏えいといったサイバーリスクにつながります。

リスクに対して求められる対応

- 海外拠点・現地法人の定期的かつ定量的なセキュリティ監査

- グローバルガバナンスとしてのセキュリティの位置づけ

海外拠点・現地法人の定期的かつ定量的なセキュリティ監査は、日本法人が制定したセキュリティルールや基準が、どの程度遵守されているかの定量的な測定と評価により可視化と是正を可能にします。文化が異なる地域では、セキュリティ対策による情報統制はコストアップやビジネスの阻害要因と考えるトップマネジメントも存在するため、定量的な評価を定期的に行うことで事業KPIの一環として位置づけられます。

また、セキュリティ監査スコアの達成をマネジメントのインセンティブに加えることで、現地ビジネスの推進とセキュリティレベルの向上が保たれる場合もあります。

さらにグローバルガバナンスの一環にセキュリティを位置づけることは、国内外での一貫したセキュリティ施策の実現と情報収集を可能にします。規模や人材の異なる海外拠点では、拠点によっては専門人材を確保することが難しい場合があります。

IPAの発行する「サイバーセキュリティ経営ガイドライン Ver 2.0実践のためのプラクティス集」では、海外拠点でのセキュリティ意識の向上に取り組む事例が紹介されており、セキュリティガバナンス達成のため、グローバルなセキュリティ連絡会の設置や日本での合同研修を事例としてあげています。

定期的なセキュリティ監査では、セキュリティベンダーの専門家による海外拠点・現地法人でのセキュリティアセスメントの実施を推奨します。セキュリティベンダーに依頼することと自主的な実施との違いは、以下が可能なことです。

セキュリティベンダーで可能なこと

- 同業他社のセキュリティ対策状況と自社のギャップの確認

- 同一環境におけるベストプラクティスの把握

特に同業他社のセキュリティ対策状況は、着手すべきセキュリティ課題の優先順位決定に大きく有効です。

またセキュリティのグローバルガバナンス化には、CISOなどセキュリティ責任者の設置とともにグローバルCSIRT(Computer Security Incident Response Team)の設置が推奨されます。

現代のビジネスに不可欠なグローバル展開では、海外拠点・現地法人のセキュリティガバナンスをセットで考えることが重要です。サイバー攻撃には国境はありません。

グローバルに拡大した組織という大きなバケツに空いてしまった小さな穴が、情報漏えいや標的型攻撃といったサイバーリスクの端緒となります。

Withコロナ時代のサイバーセキュリティ提言:その6

海外拠点はウイルスやサイバー攻撃の標的になりやすい。情報管理やセキュリティレベルの維持に注力する。

7. セキュリティ投資をしづらい中小企業などサプライチェーンを狙ったサイバー攻撃

グローバルな組織拡大とともに、企業の調達に掛かるサプライチェーンも広範囲に広がっています。自然災害、政治・地政学リスク、情報セキュリティ、希少資源や紛争鉱物、環境問題、人権問題など様々な要件が重なり、世界中がビジネスや情報の鎖でつながれているのです。

最近ではデジタル製品やソフトウェアにおけるサプライチェーンリスクが課題となっており、電子部品の調達やソフトウェア開発工程におけるマルウェアや脆弱性の混入の対策について議論が行われています。

このようなサプライチェーンにおいては、セキュリティを含むデジタル化への投資が潤沢に行える企業だけではなく、情報システムへの投資が困難な中小企業やソフトウェアベンダーが含まれています。

緊急事態宣言をはじめとした政府要請により新たな働き方を余儀なくさせる状況では、急激なリモートワークの増加などによる情報システムへの負担への対応にリソースがとられ、セキュリティへの対応が後回しになりがちです。

グローバルに拡大したサプライチェーンでは新型コロナウイルス感染症対策の影響も大きく、調達経路の検討など様々な場面で変化の必要が迫られています。

標的型攻撃では、サイバー攻撃者が標的とする企業の海外拠点・現地法人への侵入とともに、標的企業に納品する企業や関連会社など委託先を対象として情報収集や踏み台にする事例が確認されています。さらには、情報モラルの低い従業員による個人情報の持ち出しなど、内部不正なども問題なっています。

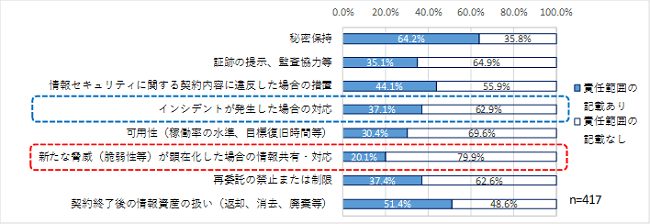

情報システムの調達では、IPAが2018年から2019年にかけて、ユーザ企業を対象に施したアンケートでは、IT業務委託契約書における責任範囲の記載について、情報セキュリティに関するインシデントが発生した場合の対応は37%、新たな脅威が顕在化した場合の情報共有・対応については21%にとどまっています。

出典:「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」報告書について:IPA 独立行政法人 情報処理推進機構

続く詳細分析では「専門知識・スキルが不足している」が大部分を占め、サプライチェーンにおけるセキュリティレベルの確保に苦労している実態が明らかになりました。

企業の調達におけるサプライチェーンで必要な対策

- 製品や納入成果物へのマルウェア、脆弱性の混入

- サプライチェーン企業そのもののセキュリティレベルのギャップ

製品や納入成果物に対しての検証は、検収受け入れのセキュリティ検査が有効です。多くの場合では、開発途中の納入物に対する受入検査は品質および機能的観点で開発部門が行う場合が多く、セキュリティに対して厳しい目線での検査が実施されないことがあります。自動車業界などでは、パーツレベルでのセキュリティレベルが厳格に策定されており、その基準を満たす製品でなければ、性能や機能が良くても納入することができない制度が整えられています。

製品やシステムの機能として全体に組み込まれると、脆弱性の発見が難しくなる場合が多いため、開発工程においても受け入れ検査でのセキュリティ検査の実施を推奨します。

また、サプライチェーンに対してのセキュリティレベルの向上については、委託先への基本取引契約書への遵守すべきセキュリティレベルの提示や、ISMS、プライバシーマークなどのセキュリティ認証取得の要件化を推奨します。

情報システムやデジタル製品は様々なサプライチェーンの成果物の集合体です。

企業同士の取り決めにより社会全体でセキュリティ意識を向上することは、製品やシステムのセキュリティ確保だけでなく、安全・安心なデジタル社会の構築にもつながる、企業としての重要な取り組みといえます。

Withコロナ時代のサイバーセキュリティ提言:その7

仕入れた部品、納入物にもウイルスや脆弱性が隠れている可能性がある。開発工程においても受け入れ時のセキュリティ検査の実施を。

最後に:サイバーセキュリティのニューノーマルを考える

Withコロナ時代、そして働き方改革やデジタルトランスフォーメーションにおいて、社会の仕組みや人の動きに大きな変化が出ている現在、サイバー攻撃の手口の変化にあわせ、これまでの安全に対する認識を改めなくてはならない時期がきています。コロナ禍で社会におけるニューノーマルな行動習慣が求められるように、サイバーセキュリティにおいてもニューノーマルな行動をとっていきましょう。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR