-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ラックは、2020年1月31日「サイバー救急センターレポート 第8号 ~クラウドサービスのインシデント対応~」を発表しました。近年、クラウドサービスがビジネスにおいて重要な存在となるなかで、同レポートは、クラウドサービス特有のサイバーインシデントが発生するに至った経緯、ラックによる対応の流れ、その他最新の攻撃手法などを詳細に報告しています。

この記事では、同レポートが紹介するクラウドサービスのシークレット※1にまつわるインシデント事例に関し、有効な対策となるHashiCorp社の製品「

※1 シークレット:クラウドにアクセスするためのアクセスキーといった認証情報

クラウドサービスのシークレットにまつわるインシデント事例

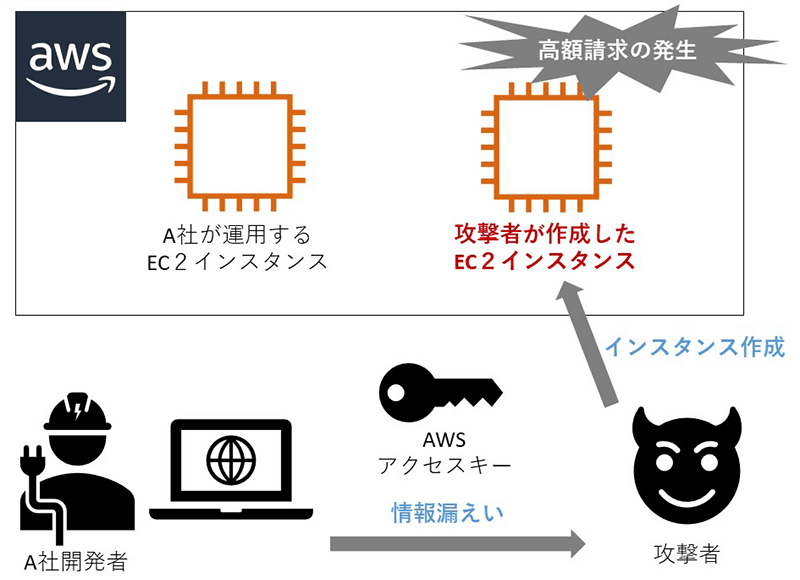

サイバー救急センターレポートでは、AWSを利用してコーポレートサイト等を運営するA社のアクセスキーが漏えいした事例を紹介しています※2。攻撃者は漏えいしたアクセスキーを悪用して、仮想通貨採掘のためのインスタンスを生成・稼働し、結果としてA社に高額なAWS利用料金を発生させました。同レポートは、推定されるアクセスキー漏えいの原因として、A社が広範囲に、かつ複数人でアクセスキーを使い回していたことを挙げています※3。そして今後の対策として、当時のA社の状況に照らして、まずは「アクセスキーを人および責務ごとに細かく発行し、IAM を使用して権限管理を行うこと、および、定常的な監視」から取り組む必要がある、との結論に至りました※4。

サイバー救急センターレポート 第8号(PDF 5.0MB)

※2 p.15「事例Ⅱ.高額請求で気づいたインシデント」

※3 p.18「クラウドサービスで事故をおこさないために」

※4 p.17「(5)調査の結果、経過観察に」

Vaultの「シークレットの動的管理機能」

さらに詳しく知るにはこちら

HashiCorp Vaultクラウドサービスのシークレットの漏えいを原因とするインシデントには、同レポートで引用した適切な権限管理や監視といった対策はもちろんのこと、シークレットのローテーションによる対策も有効です。シークレットを定期的に更新する、また不要になったシークレットを無効化することで、万が一シークレットが漏えいしても悪用されるリスクを軽減することができます。そして、このようなシークレットのライフサイクル管理に最適なのがVaultの「シークレットの動的管理機能」です。

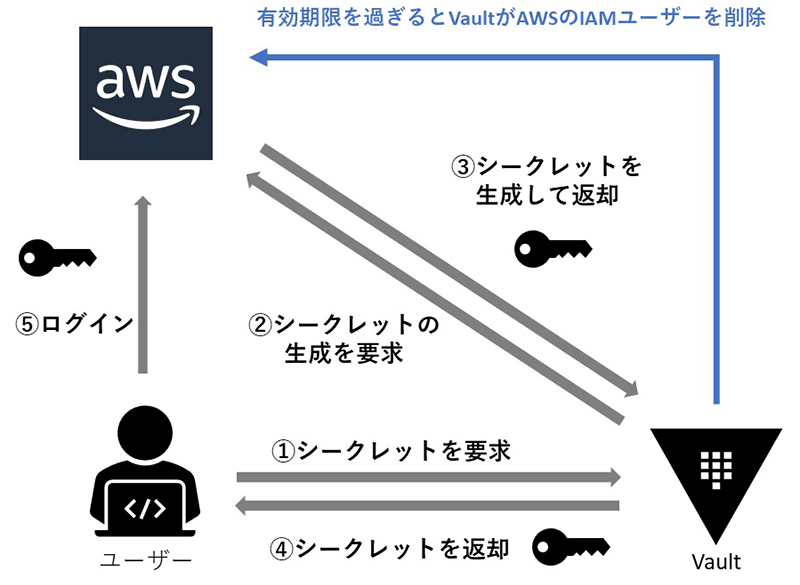

シークレットの動的管理機能は、一時的にシステムにアクセスできるIDやパスワードといったシークレットをVaultが自動生成し、ユーザーに払い出すものです。払い出されたシークレットには、有効期限を設定することができ、また、必要に応じて有効期限の延長や手動廃止が可能です。そのため、シークレットが攻撃者の手に渡っても、有効期限が経過し既に無効となっているか、まだ有効期限内であっても手動で無効化することができます。

シークレットの動的管理機能の利用手順

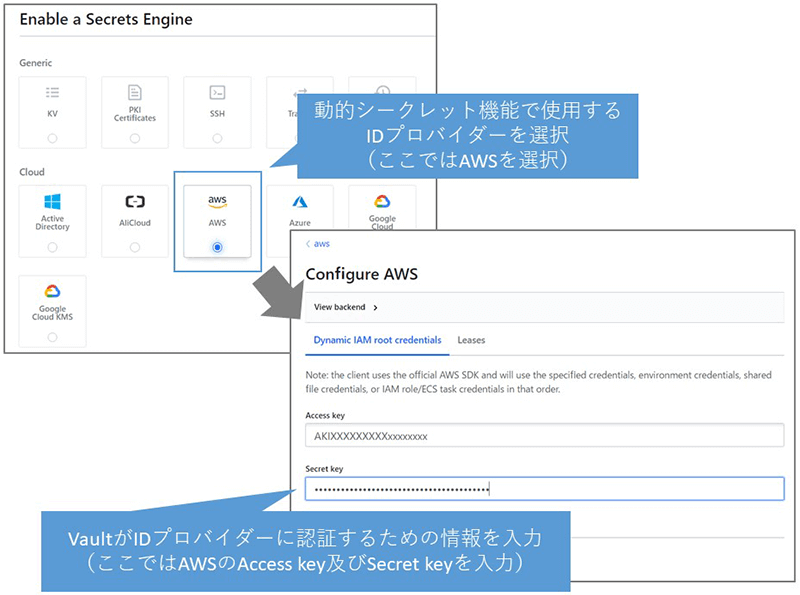

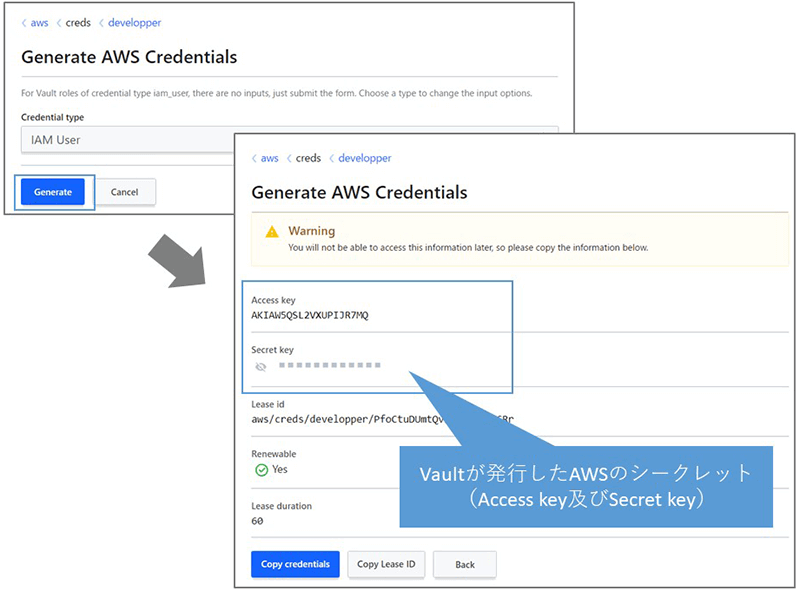

ここからは、シークレットの動的管理機能の利用イメージを深めるため、VaultのUIからAWSのシークレットを発行する手順を紹介します(CLIやAPIからも同様の操作が可能です)。

①まず、発行するシークレットのIDプロバイダ(本手順ではAWS)を選択し、VaultがAWSに認証するための設定を行います。

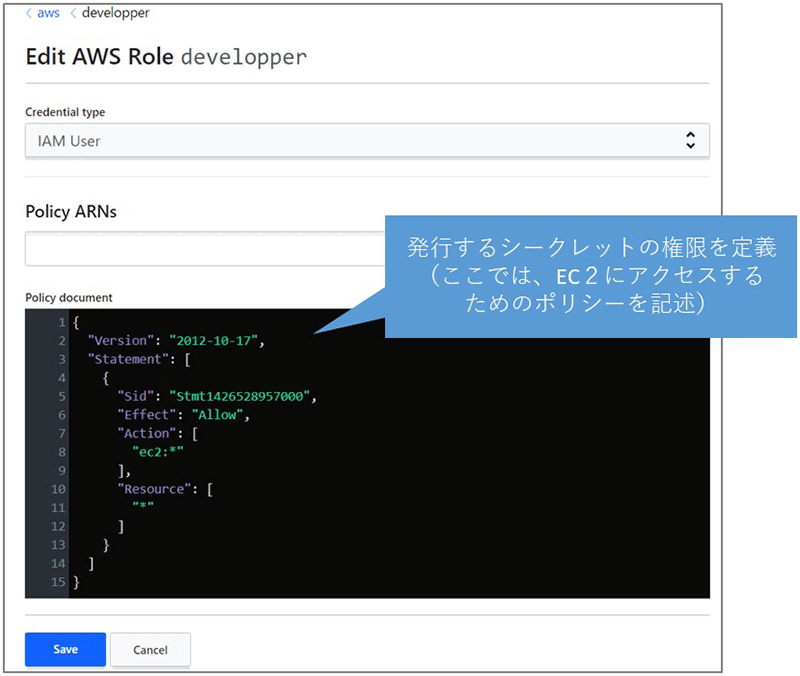

②次に、発行するシークレットに付与するAWS上の権限(IAMポリシー)を定義します。

③これでAWSのシークレットを発行する準備が完了しました。Vaultにログインして「Generate」をクリックすると、AWSのシークレットを発行することができます 。

なお、上記利用手順①から③で行った操作はVaultのログに出力され、後から「いつ・だれが・どのシークレットにアクセスしたか」を確認することができます。

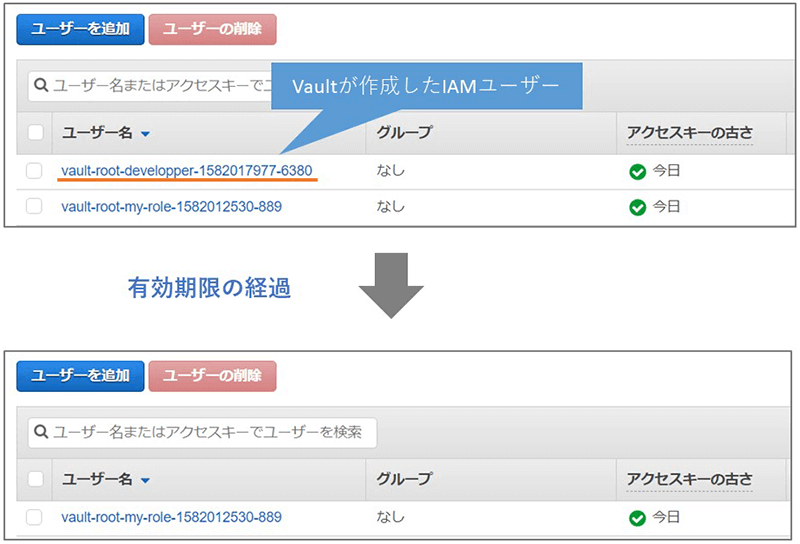

また、上記利用手順③について、AWSマネージメントコンソールを確認すると 、シークレット発行時にVaultが作成したIAMユーザーを確認できます。有効期限が経過すると、VaultがAWS上のIAMユーザーを削除するため、古いシークレットは利用できません。

おわりに

クラウドサービスのシークレットは、それ一つで企業の保有するリソースを操作できる重要な情報です。取り扱いを誤れば、冒頭で引用した事例のように高額請求といった被害が発生する危険があります。クラウドのシークレットをより安全に取り扱いたいと考えている方は、Vaultの導入を検討してみてください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR