-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

セキュリティ診断部の三井です。

2018年末に、OWASPよりIoT Top 10の2018年版が公開されました* 。

普段私は、スマートデバイス診断グループでスマートフォンアプリケーションやIoTデバイスの診断を行っていますが、社内での勉強会向けにこのIoT Top 10 2018年版の概要をまとめましたのでこちらでもご紹介します。

OWASP IoT Top 10とは

OWASP(Open Web Application Security Project)は、Webアプリケーションのセキュリティに関するオープンソースのコミュニティです。世界中のWebアプリケーションの専門家が参加しており、その成果物は無償で利用することができます。

そのOWASPで2014年に発足したOWASP Internet of Thingsプロジェクトの成果物の一つが、OWASP IoT Top 10 です。IoT Top 10 では、開発者、製造業者、企業、消費者が IoT システムの作成や利用に関してより良い判断をするために、避けるべきセキュリティ上の注意点がTop 10形式で説明されています。

OWASP IoT Top 10 - 2018 の内容

2018年版のOWASP IoT Top 10は以下のようになっています。

- I1: Weak, Guessable, or Hardcoded Passwords

(強度の弱いパスワード、推測可能なパスワード、もしくはパスワードのハードコード)

総当たり攻撃で容易に解読される認証情報や、ありがちな認証情報を使うこと、あるいは認証情報が変更できないこと。ファームウェアやクライアントソフトウェアのバックドア機能には、デプロイされたシステムに対して本来許可されていないアクセスを提供するものもある。 - I2: Insecure Network Services

(安全でないネットワークサービス)

デバイス上に不要な、もしくは安全ではないネットワークサービスが動作しており、特にインターネットに公開されているもの。これにより、情報の機密性、完全性/信頼性、可用性が侵害されたり、不正なリモート制御を許したりしてしまう。 - I3: Insecure Ecosystem Interfaces

(安全でないエコシステムインタフェイス)

デバイス外部のエコシステムに、デバイスや関連コンポーネントへの侵入を許してしまう安全でない Web、バックエンド API、クラウド、もしくはモバイルのインタフェイスがあること。認証/認可の欠如、暗号化の欠如もしくは脆弱な暗号化、入出力のフィルタリングの欠如がよくある問題として挙げられる。 - I4: Lack of Secure Update Mechanism

(安全な更新メカニズムの欠如)

デバイスを安全に更新するための機能が欠如していること。デバイス上でのファームウェア検証、安全な配信(データ送信中に暗号化されていない)、ロールバック防止機構、更新によるセキュリティ変更の通知の欠如などがある。 - I5: Use of Insecure or Outdated Components

(安全でない、もしくは古いコンポーネントの使用)

デバイスの侵害につながる非推奨、もしくは安全でないソフトウェアコンポーネント/ライブラリを使用していること。オペレーティングシステムのプラットフォームに対する安全でないカスタマイズや、侵害されたサプライチェーンからのサードパーティ製ソフトウェアやハードウェアコンポーネントの使用などもある。 - I6: Insufficient Privacy Protection

(不十分なプライバシー保護)

利用者の個人情報がデバイス上やエコシステム内に保存されており、その利用者の個人情報が安全に使用されていない、不適切に使用されている、もしくは利用者の許可なく使用されていること。 - I7: Insecure Data Transfer and Storage

(安全でないデータの転送と保存)

保存中、転送中、処理中といったエコシステム内のあらゆる場所での機微データの暗号化やアクセス制御が欠如していること。 - I8: Lack of Device Management

(デバイス管理の欠如)

資産管理、更新管理、安全な廃棄、システム監視、レスポンス機能といった、本番環境にデプロイされたデバイスへのセキュリティ機能が不足していること。 - I9: Insecure Default Settings

(安全でないデフォルト設定)

デフォルトの設定が安全でない状態で出荷されたデバイスやシステムのこと。もしくは、使用者がシステムをより安全な状態にするための機能が制限されているデバイスやシステムのこと。 - I10: Lack of Physical Hardening

(物理的なハードニングの欠如)

物理的なハードニング対策がなされていないこと。そのため、潜在的な攻撃者が、リモート攻撃やデバイスのローカル制御を奪うために有益となる機微情報を入手できてしまうこと。

ここでは、OWASP IoT Top 10のうち、上位3つの項目について概要を説明します。

第1位「Weak, Guessable, or Hardcoded Passwords」

(強度の弱いパスワード、推測可能なパスワード、もしくはパスワードのハードコード)

IoTシステムの認証で用いられるパスワードが、総当たり攻撃で容易に突破されるような「弱い」パスワードを使用していたり、パスワードとしてよく使われるような「推測しやすい」パスワードを使用していたりすることを指します。また、パスワードがソースコードにハードコードされていて、変更できない場合も含みます。IoTシステムにはファームウェアやクライアントソフトウェアを更新管理するためのバックドア機能を持つことがありますが、これらについても同様です。

第2位「Insecure Network Services」

(安全でないネットワークサービス)

IoTデバイス上で不要なネットワークサービスが稼働していたり、安全でないネットワークサービスが稼働していたりすることを指します。IoTデバイスがインターネットに接続されている場合には、これらのサービスを悪用してリモートコントロールされてしまうリスクが増大します。

第3位「Insecure Ecosystem Interfaces」

(安全でないエコシステムインタフェイス)

IoTデバイスのセキュリティだけではなく、IoTデバイスが接続するWebサービスやAPI、クラウドやモバイルインタフェイスなど、IoTシステム全体でセキュリティが考慮されていなければなりません。一般的には認証・認可の不備や入力チェックの不備・出力時のセキュリティ対策の欠如などが考えられます。

IoTシステムに特有のリスク、Webシステムと共通するリスク

OWASP IoT Top 10のうち、上位3つの項目について解説しました。IoTシステムに特有なリスクもありますが、一般的なWebシステムのリスクと共通する箇所もあります。

さらに詳しく知るにはこちら

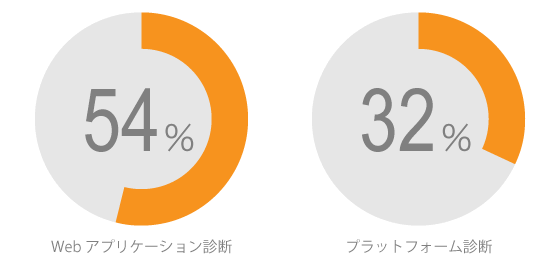

スマートフォンアプリケーション診断上位3項目のうち、「IoTシステムに特有なリスク」は、第1位「Weak, Guessable, or Hardcoded Passwords(強度の弱いパスワード、推測可能なパスワード、もしくはパスワードのハードコード)」で言及されている「システム中にパスワードがハードコードされている点」が該当します。ラックが提供している「スマートフォンアプリケーション診断」についてまとめたレポート(「セキュリティ診断レポート 2018 早春」)でも、「スマフォアプリならではの脅威」として「端末内部に重要情報が保存」されていることを挙げています。端末の内部は解析される恐れがあるため、原則として重要情報はサーバに保存するようにします。やむを得ず端末内部に保存する場合は、重要情報を適切に暗号化する必要があります。「端末に残しがちな重要情報」の具体例としてパスワードの他にも「クレジットカード番号」「クレジットカードのセキュリティコード」や「暗号化ファイルを復号できる秘密鍵」などを実際に検出しています。

- ID(メールアドレス含む)

- パスワード

- 暗号化ファイルを復号できる秘密鍵

- 名前、住所

- 会員番号

- クレジットカード番号

- クレジットカードのセキュリティコード

- クレジットカードの有効期限

さらに詳しく知るにはこちら

プラットフォーム診断上位3項目のうち、Webシステムとも共通するリスクは、第2位の「Insecure Network Services(安全でないネットワークサービス)」です。OSやソフトウェアに対するセキュリティ対策は、WebアプリやIoTシステムに対するセキュリティ対策に比べ認知されているものの、対策漏れや資産管理の不備、パッチの適用頻度により、脆弱なホストが存在するものと考えられます。ラックが2017年に実施したプラットフォーム診断では、対象ホストの3割で重要な問題点(High/Medium)リスクを検知しています。

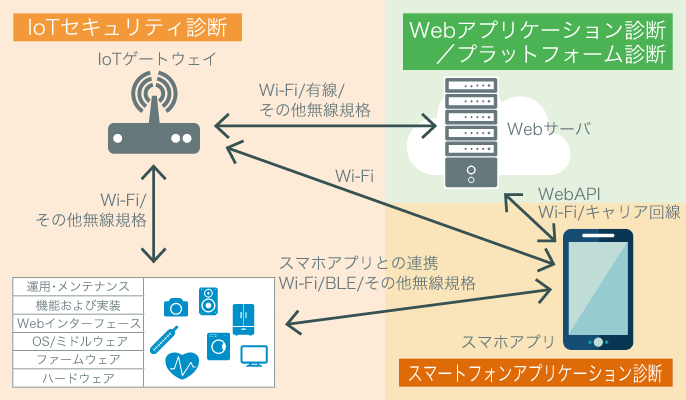

IoTエコシステム全体のセキュリティ対策が必要

最後に、IoTを用いたシステム・サービスを提供する場合には、IoTデバイスのセキュリティだけでなく、関連するスマートフォンインタフェイスやWebシステム、クラウドなどを含めた「エコシステム全体」のセキュリティ対策を検討する必要があります。第3位のリスクである「Insecure Ecosystem Interfaces(安全でないエコシステムインタフェイス)」がそれに該当します。

さらに詳しく知るにはこちら

IoTセキュリティ診断サービスラックでは、2018年5月から「IoTセキュリティ診断」を提供しています。「IoTセキュリティ診断」では、各種センサー、通信装置、スマート家電、スマートホーム、スマート工場、医療機器など多種多様なIoT機器を診断対象としています。IoT で利用するWi-Fi/Buletoothやその他の規格の無線通信、IoT機器上で動作するOS・ミドルウェアやWebインタフェイス、IoT 機器のファームウェアやハードウェアへの「IoTセキュリティ診断」。これらに加え、ラックが従来から提供しているWebアプリケーション、プラットフォーム、スマートフォンアプリケーション診断サービスを組み合わせることで、IoT システム全体の診断サービスが提供可能です。

今回ご紹介したIoT Top 10を皆様のセキュアなIoTシステムの開発や運用管理に役立てていただければと思います。ラックでは、IoT機器向けのセキュリティ診断を実施していますので、セキュリティ対策の一環としてご活用ください。また、IoTセキュリティの設計段階からのご支援も行っておりますので、ぜひご相談ください。

より詳しく知るにはこちら

IoT機器のセキュリティ対策は適切であるか、など問題の有無を確認するための診断サービスです。各種センサー、通信装置、スマート家電、スマートホーム、医療機器など多種多様なIoT機器を診断対象とします。

2018年版のOWASP IoT Top 10のライセンスについて、翻訳部分は、原文の「クリエイティブコモンズ 表示 - 継承 3.0 非移植 (CC BY-SA 3.0) 」にてご活用ください。

詳しくは OWASP Internet of Things ProjectのLicensingを参照ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR