-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

世界中でランサムウェア「WannaCry(ワナクライ)」による被害が報告されていますが、日本ではインターネットバンキングマルウェア「DreamBot(ドリームボット)」による攻撃キャンペーンも継続しています。2017年3月、日本サイバー犯罪対策センター(JC3)より、DreamBotに関する注意喚起が発表されましたが、その後も攻撃キャンペーンは継続し、2017年5月現在も週に数回「DreamBot」に感染させるための、日本語のばらまき型メールを確認しています。

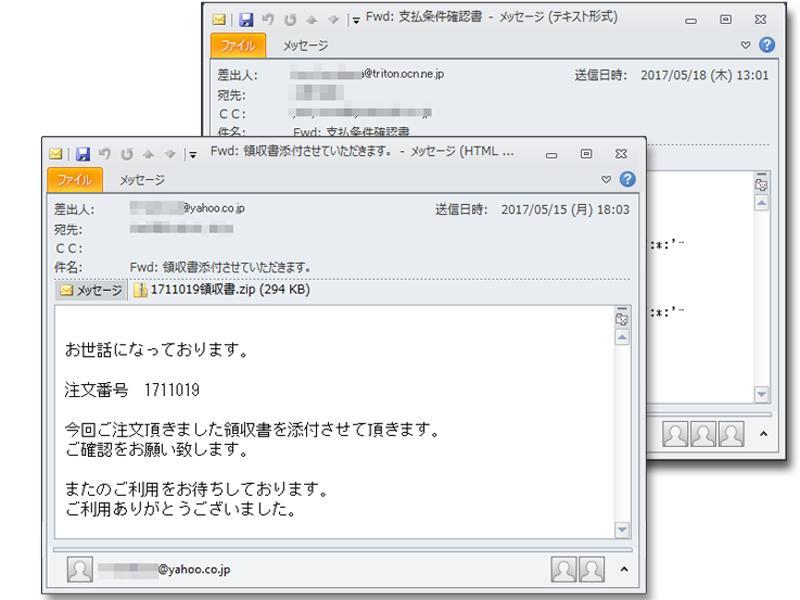

図1は、5月15日と5月18日に届いた日本語のばらまき型メールの一例です。

添付ファイルは、どちらもzip形式で圧縮されており、zipファイルの中身は、実行形式のファイル(DreamBot)と「DreamBot」を不正サイトからダウンロードするjsファイルを埋め込んだ文章ファイルでした。

今回は、この日本語のばらまき型メールを利用して、「DreamBot」を拡散させている攻撃者グループについて調査してみました。

※ランサムウェア「WannaCry」による大規模サイバー攻撃に関しては、

本脅威の概要と組織がとるべき対策をまとめていますのでこちらをご参照ください。

ランサムウェア「WannaCry」対策ガイド rev.1

「DreamBot」について

「DreamBot」は、Ursnif(アースニフ)[別名:Gozi]の機能を拡張した主に金融機関で利用されるインターネットバンキングの認証情報を窃取するマルウェアであり、多くのコードはUrsnifと類似します。Ursnifといえば、2016年、日本で猛威を振るったのは記憶に新しいところです。Ursnifは、日を追うごとにバージョンアップされ、機能の追加や変更などが行われてきました。2017年に入り、Ursnifに外部サイトからTorモジュールをダウンロード(*1)し、Torを介してC2(指令サーバ)通信を行う機能が実装されました。この Tor機能を有するUrsnifが「DreamBot」と呼称されるようになりました。確認する限りでは、Tor機能は、バージョン216896から追加されており、このバージョンからDreamBotとなったと考えます。

図2は、Tor機能があるバージョン216896(DreamBot)とその前バージョンと考えられるバージョン216887(Ursnif)を比較したものです。バージョン216896には、赤線で囲ったようにTor Clientや.onionなどの文字列があることが確認できます。

2つの攻撃者グループが存在する可能性

「DreamBot」を調査していく上で、日本で拡散されているものにいくつか共通する特徴がありました。

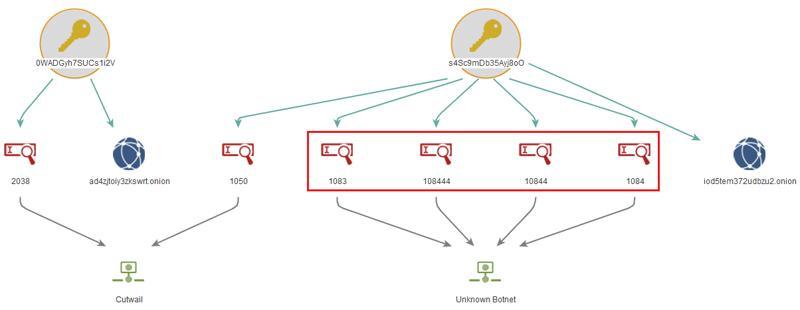

「DreamBot」は、C2通信やターゲットとなる銀行組織のWebインジェクション用の設定ファイルをSerpent暗号やRSA暗号などを使用して暗号化します。そこで、Serpent暗号で利用される暗号鍵(Serpentキー)に注目し、日本で拡散されている「DreamBot」を整理してみると、2種類のSerpentキーが使われていることが確認でき、2つの攻撃者グループが存在する可能性があることが見えてきました。

なお、トレンドマイクロ社のブログ記事"国内ネットバンキングを狙う新たな脅威「DreamBot」を解析"によれば、「DreamBot」を拡散するメール送信のインフラとターゲットとなる銀行組織が異なるという側面から2つの攻撃者グループが存在する可能性を示唆しています。

図3は、Serpentキーを元に、Group ID、Torネットワーク内のC2(.onion)、メール送信のインフラ情報をマッピングしMaltegoで関係性を確認したものです。Group IDについては、攻撃者がターゲットを管理するために利用されていると考えられ、攻撃者グループ毎に異なるGroup IDが使われています。赤線で囲ったGroup IDは、1083,1084,10844などとある程度規則性が見られグルーピングができ、概ね数値が増えるにつれ「DreamBot」のバージョンが上がっていることを確認しています。以降では、それぞれのSerpentキーを利用する攻撃者グループの特徴を示します。

- Serpentキー "0WADGyh7SUCs1i2V"

このSerpentキーを利用する攻撃者は、以前の記事"日本語ばらまき型メールに添付されるマルウェア"で紹介した、URLZone[別名:Shiotob/Bebloh]をダウンローダとして利用し、2016年11月中旬頃(*2)まで、Ursnifを拡散させたグループです。2017年2月中旬に拡散させた「DreamBot」(バージョン216912)以降確認できていません。このグループは、Cutwailボットネットをメール送信のインフラとしていると考えます。 - Serpentキー "s4Sc9mDb35Ayj8oO"

このSerpentキーを利用する攻撃者は、2016年7月頃、Exploit Kit経由でUrsnifを拡散させていたグループです。現在、日本語のばらまき型メールで拡散される多くの「DreamBot」はこのSerpentキーを持っており、2017年5月18日時点でこのSerpentキーを持つ「DreamBot」の最新バージョンは、216943です。また、このグループは、Group IDによって、メール送信のインフラが異なることが確認できました。図3にあるとおり、Group ID 1050 がCutwailをメール送信のインフラとし、他の4つのIDは、Cutwailを利用せずにメールを送信していました。

把握できている限りでは、上記2グループが日本をターゲットとしていますが、視野を広げ日本以外で拡散される「DreamBot」に焦点を当ててみると、他にも複数のSerpentキーが存在することを確認しています。日本を標的とする攻撃者グループ以外のSerpentキーについては、CERT.PLがBotconf 2016で発表された"ISFB"の資料内で紹介されています。

「DreamBot」の被害に遭わないために

昨年のUrsnifを感染させる攻撃キャンペーンから考えますと、長期間にわたり攻撃が行われています。このことは、少なからず、攻撃の被害に遭っているユーザがおり、攻撃者は日本の感染端末から情報を窃取している可能性が考えられます。最近の攻撃で利用されているWebインジェクション用の設定ファイルを確認する限りでは、銀行組織やクレジットカード会社だけではなく、ショッピングサイトや検索エンジンサイトもターゲットとしているようであり、徐々にターゲットの幅を広げつつあるようにも思えます。

このため、今後も「DreamBot」を拡散するための日本語のばらまき型メール攻撃は継続することが考えられます。「DreamBot」の被害に遭うことがないよう、基本的なセキュリティ対策となりますが、

"Windows OSやOffice製品、Webブラウザなどの各ソフトウェアを常に最新の状態にする"、

ウイルス対策ソフトを導入し"パターンファイルを常に最新の状態に更新する"、

"不審なメールの添付ファイルやURLは開かないようにする"等の対策が実施できているか今一度ご確認いただき、万一、未実施であれば実施いただくことを推奨します。

(*1)TorモジュールがC2からダウンロードできなかった場合は、Ursnifと同じくHTTP通信を利用してC2通信を行います。

(*2)2016年12月以降、URLZoneを利用した攻撃は見かけなくなりました。これは、2016年12月に発表されたボットネットインフラのテイクダウン作戦(Op.Avalanche)によって、URLZoneが利用できなくなった可能性が考えられます。

IOC情報(Indicator Of Compromise:脅威が存在する痕跡)ダウンロード

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR