-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

システムアセスメント部の山崎です。

2017年1月28日(土)、29日(日)に東京・北千住で開催された、日本最大のハッカー大会『SECCON 2016 決勝大会』にCTFの問題を出題してきました!

SECCON 2016決勝大会では、99の国と地域から4349名が参加した「オンライン予選」や、地方大会、連携大会において、優秀な成績を上げて選抜された24チームが頂上決戦をおこないました。国別にみると、日本9チーム、韓国4チーム、台湾3チーム、中国2チーム、アメリカ2チーム、ポーランド2チーム、ロシア1チーム、スイス・フランスの混合チーム1チームが出場する国際色豊かな大会となっていました。

また、決勝大会の裏番組として、前日からカンファレンスも同時開催されていました。ビギナー向けにCTFを解説する「CTF for ビギナーズ FINAL」や、ハッカーが登場する人気漫画「王様達のヴァイキング」とコラボしたトークセッションなど、カンファレンスも大盛況でした。

2日間の競技を戦って、見事、決勝大会で優勝したのは、韓国のチーム「CyKor」でした。2位も韓国のチーム「PwnPineappleApplePwn」、3位が中国のチーム「eee」と、アジア勢の活躍が目立ちました。日本のチームでは、「binja」が5位で最上位でした。その他、各スポンサーからスポンサー賞が贈られたチームもありました。

私が決勝大会に出題した問題は、Jeopardy形式のもので、『2016-10033-ish』というタイトルでした。名前から想像できた方もいらっしゃると思いますが、CVE-2016-10033(と、CVE-2016-10045)のPHPMailerの脆弱性から着想を得たものです。競技会場を見回すと、日本人の参加者の皆さんが、この脆弱性を解説したpiyologや徳丸さんのブログで復習されていたのが印象的でした。

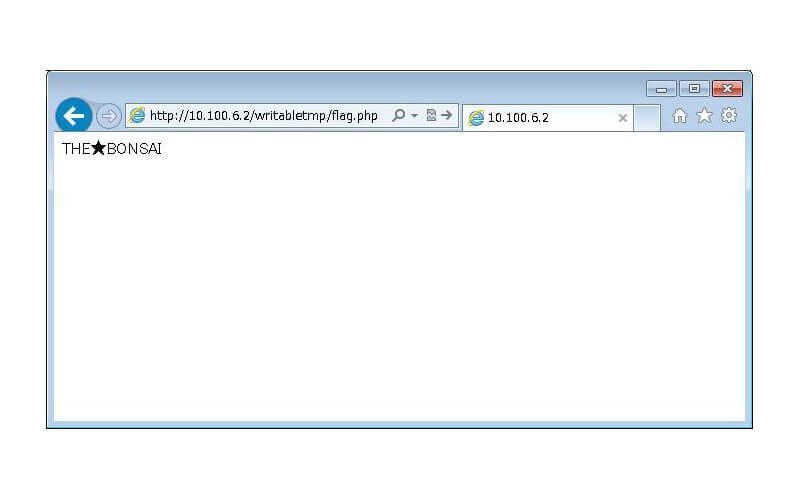

この問題では、脆弱性のあるPHPファイルを見つけて、ディレクトリ・トラバーサルでソースコードを見た後に、IPアドレスのパラメータへの送信内容に工夫をすると、OSコマンドの引数部分に任意のオプションを追加できる内容となっていました。OSコマンドとしては、curlとnmapが用意されていて、決勝参加者の皆さんはおのおの工夫をしてコマンドの実行にいそしんでいらっしゃいました。一番簡単な想定解は、参加者自身のPCにWebサーバを建ててPHPファイルを置いて、それをcurlで問題サーバに設置するというものでした。が、さすが歴戦の猛者の皆さんは、こちらが想定しないような解き方もされていました。nmapのバナーの結果をファイルに保存させたり、nmapのnseスクリプトファイルを設置して実行させたり。出題する側としてもとても勉強となりました。

私の問題は、1日目の終了時点で24チーム中13チーム、翌日の最終の時点で同じく20チームに正答していただきました。(今年は、)トラブルなく出題することができて良かったです。

最後に、参加者のfukuitechさん、私のサーバに愉快な置き土産をありがとう。(▼o▼メ)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR