-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2025年7月頃から、インターネット上の複数のWebサイトにおいて、「0x1c8c5b6a」などの16進数形式の文字列が不正に挿入されている事例を複数確認しています。ラックによる調査の結果、これらの改ざん行為はEfimer(エフィマー)と呼ばれるトロイの木馬型マルウェアの拡散過程の一部である可能性が高いことが判明しました。

本記事では、ラックが実施した調査の過程と観測された攻撃の詳細、そしてEfimerとの関連性について報告するとともに、対策のご案内をいたします。

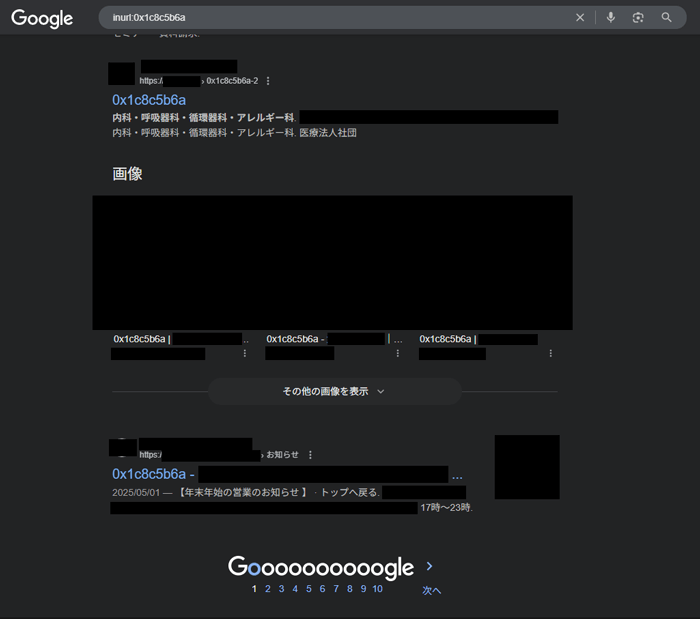

改ざんされたWebサイトの例

ラックの調査では、「0x1c8c5b6a」などの16進数形式の文字列が不正に挿入されたWebサイトを多数確認しました。これらのサイトの多くは記事形式で文字列が表示されているほか、HTMLソース内に「wp-」というプレフィックスを持つコードが含まれているケースが複数見受けられており、WordPressを利用しているものと考えられます。このことから、攻撃者が何らかの方法でWordPressなどのCMSに対して不正な書き込みを行っている可能性が推測されます。

ハニーポットによる調査の過程

何らかの方法で第三者がCMSに対して不正な書き込みを行っていると仮定し、WordPressで構築された個人ブログを模したハニーポットを設置して調査を実施しました。ハニーポットは2025年7月20日から稼働、2025年7月23日の18時からPOSTリクエストのデータ部分の収集を開始し、8月7日の24時までに2週間程度のログを収集しました。

調査結果の概要

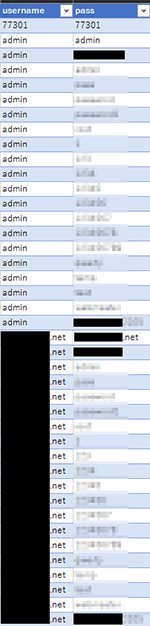

- 41パターンの認証情報を用いて16進数形式の文字列の投稿を試行するリクエストを確認しました。

- 投稿にはXML-RPCのmetaWeblog.newPostというAPIの機能が使用されていることを確認しました。

- ハニーポットでは、おおよそ2日に1回の頻度で攻撃を観測しました。(2週間で7回)

これらのことから、16進数形式の文字列が投稿されているサイトでは簡単な認証情報が使用されている可能性が高く、パスワード変更等の対策が取られていない場合は、16進数形式の文字列の投稿が複数回行われる可能性があると考えられます。

調査結果

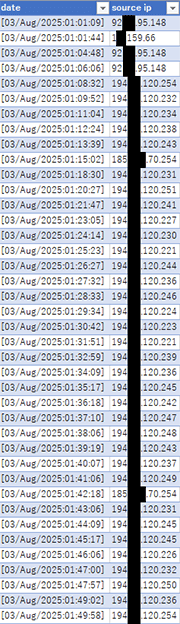

16進数形式の文字列の投稿に関連するリクエストは7月23日から8月7日のうち、7月23日・25日・26日・27日・28日・30日、8月3日・4日に確認できました。

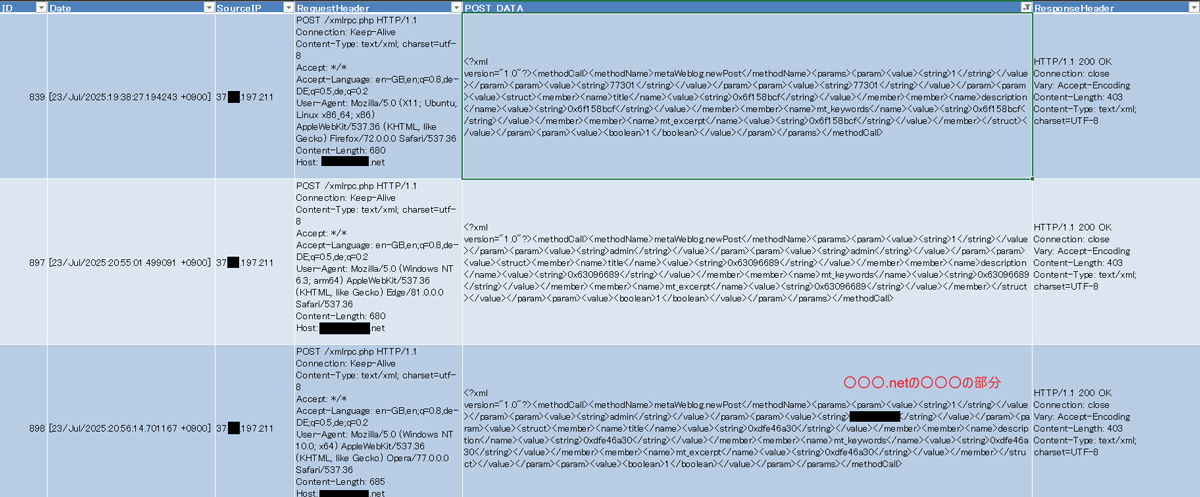

7月23日

16進数形式の文字列を投稿するようなリクエストを41件確認しました。

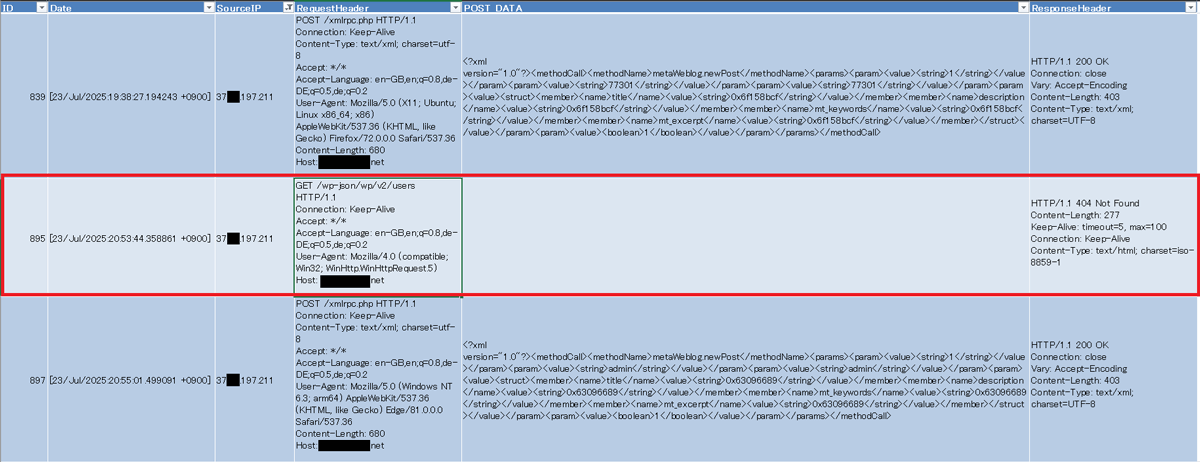

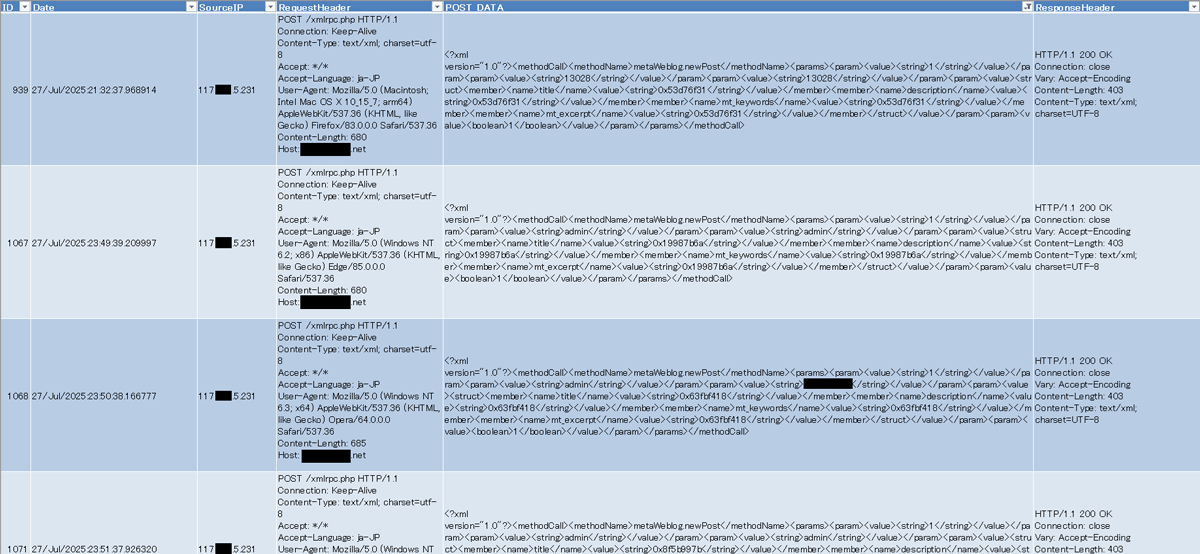

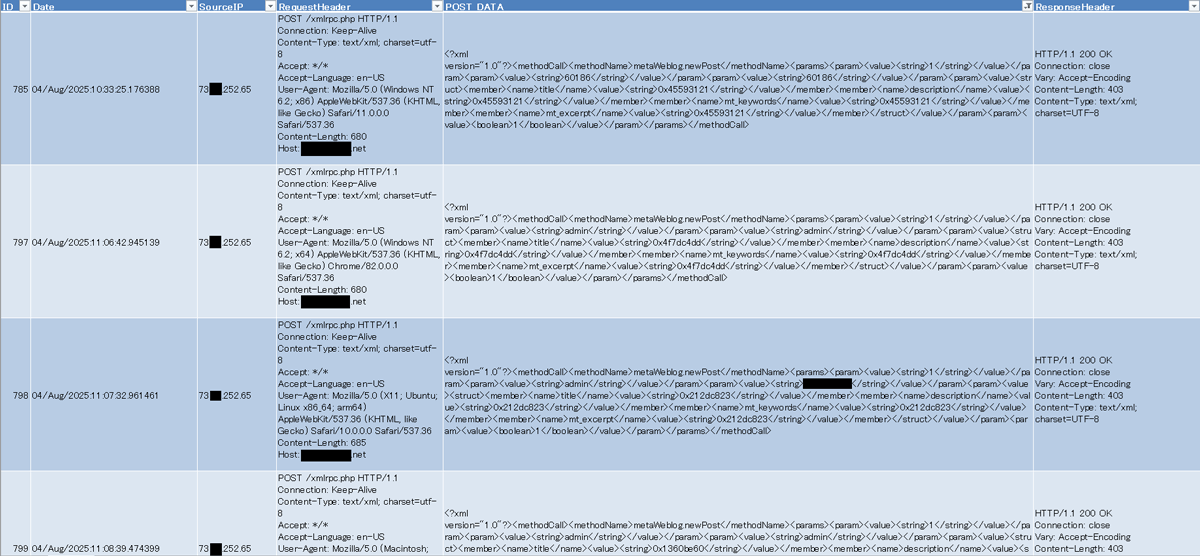

以下はその一部であり、XML-RPCのmetaWeblog.newPostというAPIを用いて投稿を試みています。これは、認証情報が正しければ、指定したタイトルや内容で投稿できる機能です。

※ 侵害されたサーバーからの攻撃の可能性があるため、送信元IPアドレスの一部を加工しています。

最初のリクエストが送信されてから2回目のリクエストが送信されるまでの間に1時間15分ほどの間隔がありましたが、2回目から41回目までは1分前後の間隔となっています。また、最初のリクエストでは5桁の数字が、2回目から21回目のリクエストでは"admin"が、22回目から41回目のリクエストではドメイン名が、それぞれユーザー名として指定されています。

※ マスキング箇所は、すべてハニーポットに割り当てたドメイン名である〇〇〇.netの〇〇〇の部分です。

※ 念のため一部を除いたパスワードにはモザイク処理を実施しています。

最初のリクエストについては、リクエストがブロックされるかどうかや機能自体が有効かどうかを確認するためのテスト用のリクエストに見えます。送信元のIPアドレスは41件とも同じものでした。一方でUserAgentは各リクエストで微妙に異なっていました。この41件のリクエストに「0x1c8c5b6a」という文字列は存在せず、各リクエストにそれぞれ異なる16進数形式の文字列が振られていました。

※ この文字列をGoogleの検索エンジンでintext:〇〇を用いて検索してみましたが、今回の事象と関連するような検索結果はありませんでした。

同じ送信元IPアドレスで検索をかけると、上記の41件のリクエストとは別に/wp-json/wp/v2/usersへのGETリクエストがありました。ユーザー一覧の取得を試みていることが分かります。

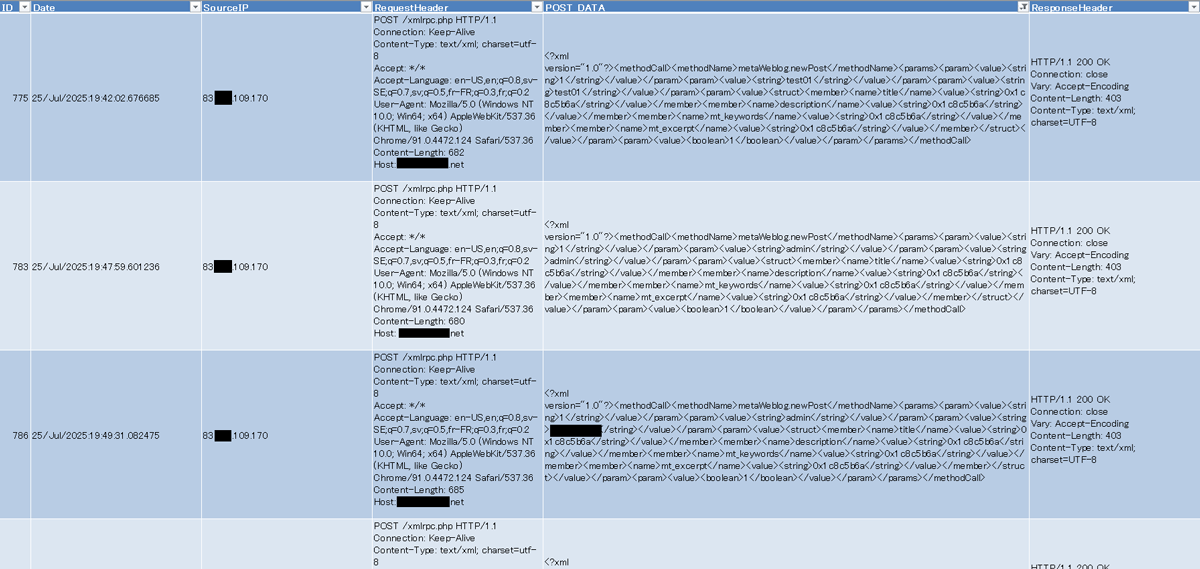

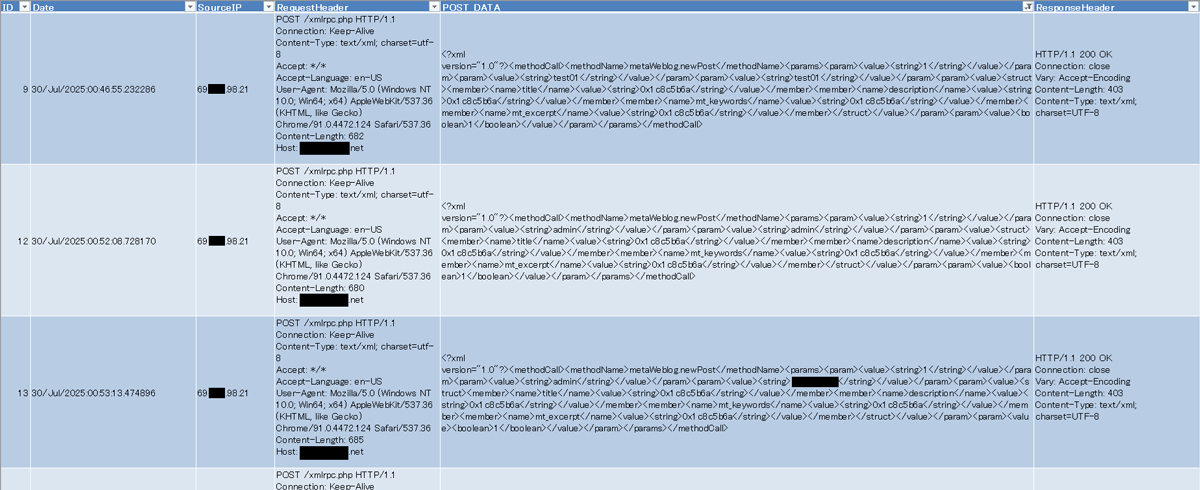

7月25日

16進数形式の文字列を投稿するようなリクエストを41件確認しました。7月23日に観測したログとは打って変わって、投稿の内容が41件すべて「0x1c8c5b6a」という文字列となっていました。また、テスト用と思われる最初のリクエストではユーザー名・パスワードとして"test01"が使用されています。ただし、異なる点はそれらくらいであり、送信元IPアドレスは41件とも同一であり、2回目から41回目のリクエストにおけるユーザー名・パスワードは前回と同一でした。

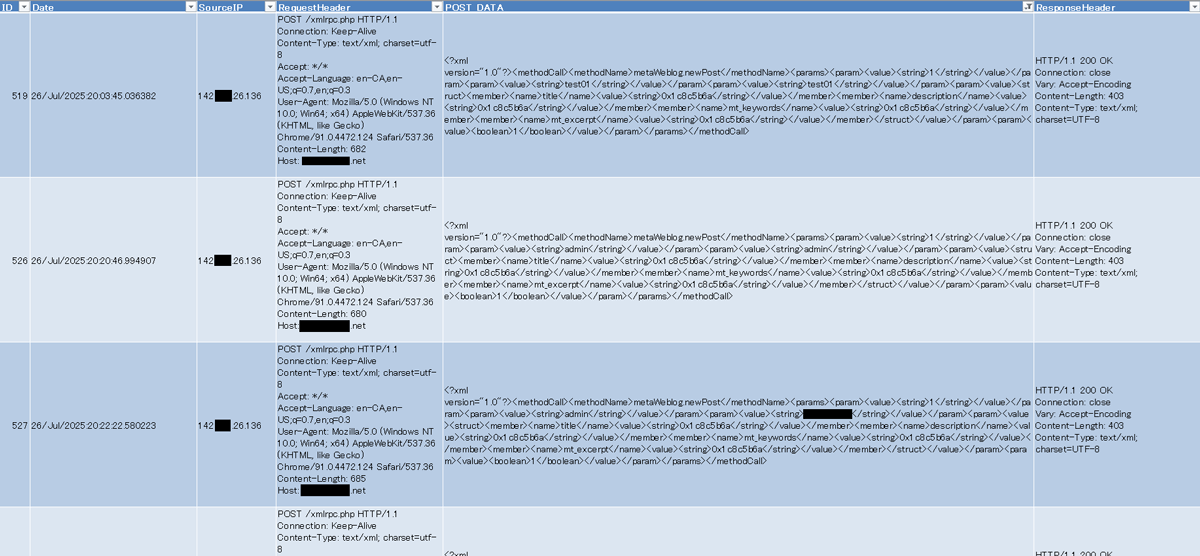

7月26日

16進数形式の文字列を投稿するようなリクエストを41件確認しました。7月25日に観測したログと同様に、投稿の内容が41件すべて「0x1c8c5b6a」という文字列でした。また、ユーザー名とパスワードについても7月25日のものと同じでした。送信元IPアドレスは7月25日のものとは異なりますが、41件のリクエストでは同じものが使用されていました。

7月27日・28日

一連の攻撃が日を跨いで続いていたため、7月27日・28日分をまとめて記載しています。16進数形式の文字列を投稿するようなリクエストを41件確認しました。今回は投稿された文字列がすべて異なっており、7月23日に観測したものと同様のパターンです。なお、投稿された文字列は7月23日の文字列とも一致しないことを確認しました。

7月30日

16進数形式の文字列を投稿するようなリクエストが40件確認できました。今までと比較してリクエスト数が1件少なく、「ドメイン名:admin」の組み合わせが欠けていました。他は一致していたため、何らかの原因によりハニーポットに到達できなかったものと考えられます。投稿の内容は40件すべて「0x1c8c5b6a」という文字列でした。

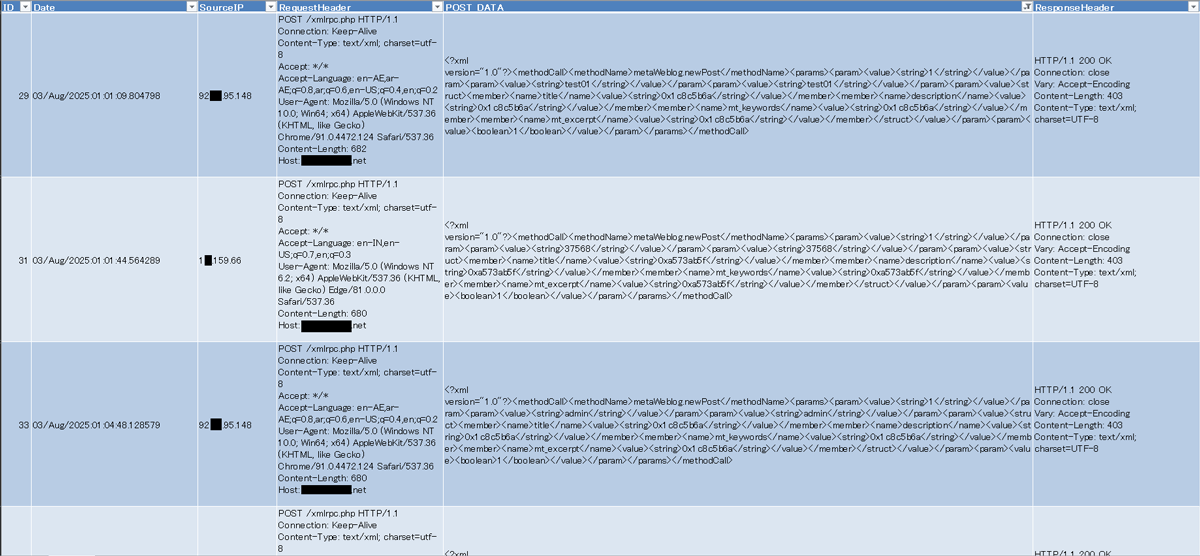

8月3日

16進数形式の文字列を投稿するようなリクエストが40件確認できました。これまでに観測したリクエスト内容と比較して、以下の複数の挙動の違いが見られました。

- 40件のリクエストの中で、複数の異なる送信元IPアドレスを確認しました。

- 2つのユーザー名とパスワードの組み合わせが欠けていました(何らかの原因によりハニーポットに到達できなかった可能性があります)。

- 5桁の数字をユーザー名とパスワードとしたリクエストが1回だけ来ていました。これ以外のリクエストでは投稿の文字列は「0x1c8c5b6a」で固定されていましたが、このリクエストのみ別の16進数形式の文字列となっていました。直前に「0x1c8c5b6a」固定の最初のリクエストが来ており、別の一連の攻撃の途中だったためか1回のみの試行で終了しています。

上記の送信元IPアドレスの変化から、今までの攻撃者とは異なる攻撃者が同じようなツールを用いて攻撃している可能性も考えられます。

8月4日

16進数形式の文字列を投稿するようなリクエストが41件確認できました。7月23日と同じように、送信元IPアドレスが固定されており、投稿される文字列がそれぞれ異なるリクエストを確認しました。

Efimer(トロイの木馬)との関連性

Efimerは、暗号資産の窃取を目的としたトロイの木馬型マルウェアで、主に改ざんされたWordPressサイトやフィッシングメールを通じて拡散されることが確認されています。Efimerは、脆弱な認証情報を持つWordPressサイトをブルートフォースで突破、侵害したWordPressサイトに映画の動画ファイルと動画ファイルを再生するためのメディアプレイヤーに偽装したマルウェアを配置することで、拡散を図る手法を取ります。

ハニーポットで観測したリクエストが参考記事内で言及されているWordPressサイトに対するブルートフォースのリクエストやユーザー一覧の取得を試みるリクエストが酷似していることから、今回確認された「0x1c8c5b6a」の文字列のWordPressへの不正挿入は、Efimerによるマルウェアの拡散を図る活動の一部である可能性が高く、今後日本国内のサイトが標的となるリスクも懸念されます。

※ 参考記事:Efimer Trojan delivered via email and hacked WordPress websites | Securelist

本事象への対策

WordPressで構築したWebサイトが攻撃者によって改ざんされた場合、上記の通りマルウェアの拡散などに悪用される恐れがあります。攻撃者によるWebサイトの改ざんを防ぐため、WordPressで構築したWebサイトについて以下の対策を実施いただくことを推奨します。

- 管理画面のパスワード強化(推測されにくい複雑な文字列への変更)

- 不要なアカウントの削除・整理

- XML-RPCの無効化(XML-RPCが不要な場合)

- サーバー上の不審なサービス・プロセスの確認

- WordPressに導入されているプラグインの精査(不審なものがないか確認)

- バックドアの有無のチェック

さいごに

2025年7月、多数のWebサイトにおいて「0x1c8c5b6a」などの不審な16進数形式の文字列が投稿されているという事象を確認しました。これが攻撃によるものかを確かめるためにハニーポットを用意してWordPressで構築したWebサイトへの攻撃を観測したところ、実際に簡単な認証情報で16進数形式の文字列の投稿を試みるリクエストを複数回観測しました。

上記の観測結果と参考記事の情報から、これはEfimerによるマルウェアの拡散を図る活動の一部である可能性が高く、日本国内におけるEfimerの感染拡大につながってしまう可能性が考えられます。また、簡単な認証情報が使用されている場合、このマルウェアの感染拡大を助長してしまうだけでなく、悪意のある第三者によってこの情報を悪用されてしまい、容易にサーバーの侵害等別の問題につながってしまう可能性もあります。そのため、自社または個人で管理しているWebサイトを今一度ご確認いただき、不審な文字列や身に覚えのない投稿が確認できる場合は「本事象への対策」の項に記載の対策を実施してください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR