-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

情報発信や集客を目的としたWebサイト、Eコマースサイトなどの更新業務では、コンテンツ管理システム(CMS)が必須のツールとなっています。

CMSは導入の手軽さから多くのサイトで利用されていますが、最近でも多くの脆弱性が報告されており、コンテンツ改ざんなどの被害を受けています。そのような状況でありながら、セキュリティ対策情報の収集や脆弱性対策のための設定変更、修正パッチの適用などのシステム維持のための運用がおろそかになっているのが実情ではないでしょうか?

本記事ではCMS運用の現状を確認し、CMSの問題と対策についてお話しいたします。

CMSの利用状況と脆弱性被害

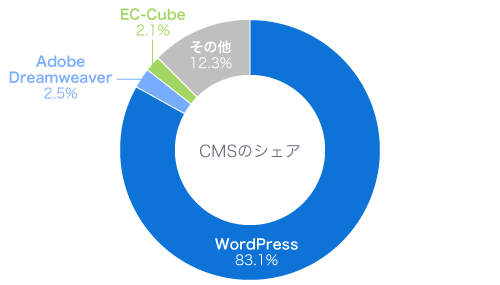

Web市場調査サービスのW3Techsの調査によると、日本のCMSの利用率は以下グラフの通りです。

データはW3Techsの公開資料データを利用(2021年3月30日時点)

Distribution of Content Management Systems among websites that use Japanese

CMSの8割以上でWordPressが利用されています。WordPressといえば、2017年2月に公表されて、多くのコンテンツ改ざんの被害を受けたREST APIの脆弱性がメディアを賑わせましたが、最近もWordPressおよびWordPressプラグインの脆弱性が多数※1、報告されています。

※1 2020年1月~12月にJVN※2に登録されたWordPressの脆弱性。

WordPress:18件

WordPressプラグイン、テーマ:218件

※2 Japan Vulnerability Notes。IPAおよびJPCERT/CCが2004年から運用している脆弱性対策情報ポータルサイト。

JVN iPedia - 脆弱性対策情報データベース

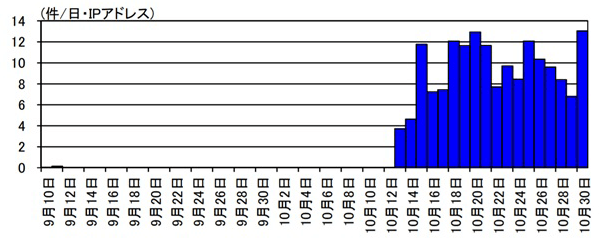

実際の被害事例として、昨年のみでも、WordPressプラグインである、「FileManagerのリモートコード実行の脆弱性(CVE-2020-25213)」※3や、「CMSを標的とするボットネット『KashmirBlack』による、RCE(リモートコード実行)の脆弱性」について、実際に脆弱性の被害を受けた企業からの問い合わせが発生しています。

※3 WordPress用FileManagerを標的としたアクセスの観測

CMS利用者の対策状況

WordPressサービス自体や、プラグインの脆弱性対策はパッチ適用やバージョンアップの情報収集と対応という運用が基本となりますが、実態として、運用ができていないサイトが半数以上存在※4しています。一度、攻撃コードが流布されて、攻撃が実行された場合には、半数以上のCMSは被害を受ける可能性があります。

※4 "攻撃が発生したCMSのパッチ適用実態

・CMSは56%が古いバージョンを使用

・プラグインの大半がパッチを未適用"

Sucuri社「Hacked Website Threat Report - 2019」より引用

CMS運用の問題

CMSには、バージョンアップやパッチ適用などセキュリティ運用対策が未実施の原因となりうる、システム固有の特徴があります。

CMS自体の導入が容易

例えばWordPressの場合は、無料でかつ、公式サイトで「5分間インストール」と書かれているほど、インストールが簡単です。このため、システムエンジニアやインフラエンジニアではない方でも比較的簡単にインストールが可能です。

個人情報を持たないため、セキュリティ対策の管理対象外となっている

CMSを利用するWebサイトは、会社のポータルサイト、コンテンツマーケティングとECの静的コンテンツ部分の運用の用途で主に利用されているため、個人情報を保有しないケースがほとんどです。このため、自社の個人情報保護規定に基づくシステム運用ガイドラインなどと照らし合わせた場合、管理対象外のシステムとしてセキュリティ対策の管理運用から外れてしまうケースがあります。

プラグインが多数存在しており、有効となっているプラグインが把握できない

CMSは利便性向上のために初期追加済み、もしくは、後から追加できる多くのプラグインが存在します。多数のプラグインが存在するため、利用者が把握していないサービスや、バックドアとなる機能が動いていることがあります。また、有効となっているプラグインを把握していない状況では、脆弱性情報が公開されても対応可否の判断ができません。

これらの特徴により、CMSは利用しやすいけれど正しく運用しにくいシステムになりがちです。

問題の対策

既存のCMSのセキュリティ対策を見直すのであれば、「設定の見直し」と「パッチ運用の徹底」が主な対策になります。また、WordPressの場合は、セキュリティ対策ガイドラインが多く出回っています。それらのガイドラインを参考に対策を実施できます。ただし、正しく運用しようとすれば、それなりの運用コストが必要になります。

運用における問題解決としては、CMS自体のアーキテクチャを変えることで根本的な対策をする方法もあります。具体的には以下が考えられます。

- サーバーレスなサイトホスティング

コンテンツ管理機能とコンテンツ自体を、ネットワーク、サーバの観点で分離する。公開しているWebサイトには静的コンテンツしか持たせない。 - 動的生成コンテンツの静的化技術の利用

JAMstackのサーバレスアーキテクチャを採用して、サーバやデータベースがないシステム構成でコンテンツを公開することにより、そもそも脆弱性が発生しづらい環境を作り、システム運用を分離する。

まずは、現在、抱えているCMS運用における問題を認識し、実際にどのように対策を行っていくか検討していきましょう。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR