ラックはクラウド環境の安心・安全な運用の実現に向けて、5つのサービスメニューと2つの拡張メニューを中心にPrisma® Cloudを用いた『クラウドセキュリティ統制支援サービス』を提供します。

5つのサービスメニュー

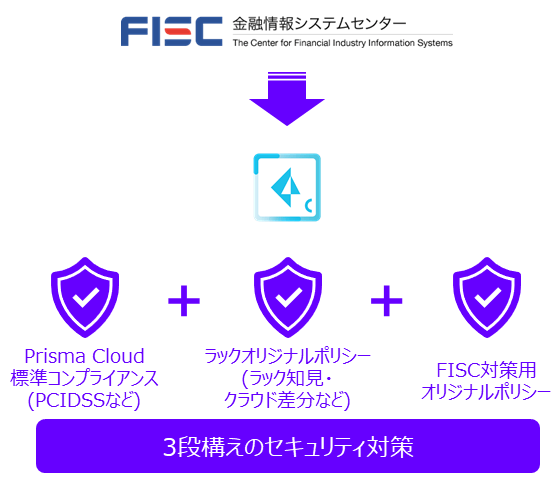

ラックのオリジナルポリシーの提供・更新

Prisma® Cloudが標準提供するセキュリティポリシーに加えて、ラックならではの知見を活かしてセキュリティトレンドやメーカー対応状況等を踏まえたラックオリジナルポリシーを提供します。クラウドベンダー間のセキュリティ対策差分の均一化、日本国内金融機関向けのFISC安全対策基準対応用のポリシー群などが提供されるため、お客様がゼロからこれらの対応を行う必要がなくなります。

ポリシーは順次拡充、更新を行うことで継続的に最新のセキュリティ対策を行うことが可能となります。

※ ポリシーの追加・変更サイクルは不定期です。

オリジナルポリシーの一例

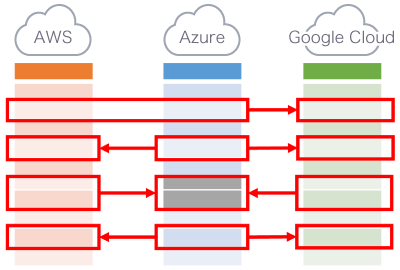

クラウド環境のセキュリティ基準として一般的に用いられるCISベンチマークはCSPごとに異なります。

当サービスではラックのクライドインテグレーション×セキュリティの知見を活かしたオリジナルポリシーの組み込みによりCSPごとの差分を可能な限り吸収し、CSPごとのセキュリティレベルを均一に近づけていくことが可能となります。

日本国内の金融機関のお客様では、各システムはFISC安全対策基準への対応が必須となるケースが多く、クラウド環境も例外ではありません。

当サービスではラックによるFISC安全対策基準をベースとしたオリジナルポリシーの組み込みにより、お客様の監査対応やセキュリティ基準対応をお手伝いします。

月次報告会の開催とレポートの提供

お客様のクラウド活用やセキュリティ対策などに活用できるラックオリジナルレポートを提供し、報告会を開催します。

アラート検知の傾向や直近のセキュリティ懸念事項、Prisma® Cloudの新規リリース機能の解説、お客様にて検討中の対策や運用中の課題に関するディスカッションの場などをご提供します。

※ 報告会は原則オンライン形式での実施です。

開発・運用の中で形が変わっていくお客様のクラウド環境の状況を、Prisma® Cloudは常に情報収集しています。

当サービスではPrisma® Cloudで収集した情報やアラート状況をラックのサービス運用メンバーが確認し、利用性質やこの先有効と思われる対策を月次報告会にてお伝えします。

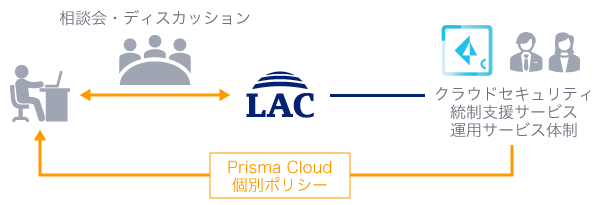

カスタムポリシー作成・更新

お客様の依頼に基づき、個別ポリシー作成や既存ポリシーの変更に対応します。

お客様環境で独自対応したい要件をヒアリングのうえ、作成ボリューム、複雑性などを踏まえて対応期間や対応順序を都度相談・調整のうえ、ラックにてポリシーの作成や変更を行います。

お客様環境により、Prisma® Cloudによる個別の監視機能カスタマイズを行いたいケースがあります。

当サービスでは、ラックのPrisma® Cloudの活用ナレッジを活かし、お客様のニーズヒアリングのうえでPrisma® Cloudへ個別ポリシーの開発・組み込みを行います。

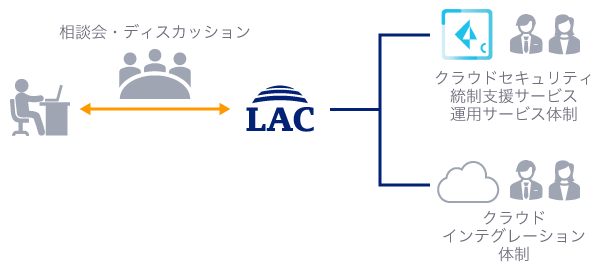

アラート対応支援

クラウド環境の設計変更や運用変更などを検討する際に、企業が検知したアラート情報を基に支援します。

お客様のクラウド環境の変更を検討するにあたり、ラックのクラウドインテグレーションの知見を活かして変更方針や対策方法に関するアドバイスを行います。

※ お客様クラウド環境への適用準備・適用作業はお客様での実施となります。

Prisma® Cloudがアラートを検知した場合、環境や状況を確認のうえでクラウド上の業務システム環境に変更を加えることになります。

業務影響や運用影響を含めてどう変更を加えるか、お客様の対策検討においてラックはクラウドインテグレーションのノウハウを活かしてアドバイスをご提供のうえ、複雑な課題に対しては別途内容調整のうえクラウドインテグレーションのご支援をいたします。

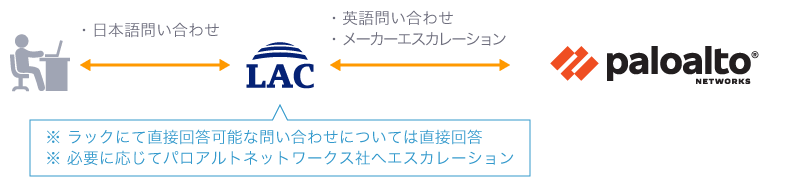

日本語でのテクニカルQ&A対応

Prisma® Cloud製品に関する技術問い合わせに対応します。

パロアルトネットワークス社の標準サポートは英語問い合わせとなりますが、当サービスでは当社エンジニアを介し日本語での問い合わせが可能です。

パロアルトネットワークス社におけるPrisma® CloudのテクニカルQ&Aは、原則英語でのサポートサイト経由となります。

日本語でのテクニカルQ&Aや活用ノウハウ観点のQ&A対応などをご希望のお客様に向けて、Prisma® Cloudに関するQ&A窓口をラックに一本化するとともに、日本語でのテクニカルQ&A対応、および当社エンジニアによるPrisma® Cloud活用に関するQ&A対応をご提供します。

2つの拡張メニュー

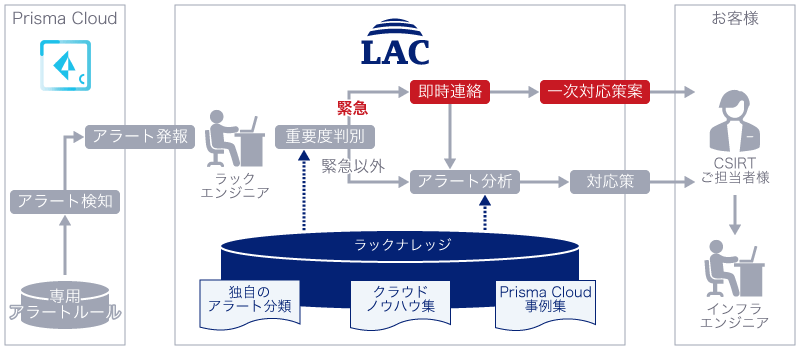

アラート初期対応サービス

Prisma® Cloudのアラート対応をより効率的に、見逃すことなく行うために、ラックが初期対応をサポートします。対応するアラートの監視項目は、お客様の要望に応じてカスタマイズ可能です。リスクの度合いや対応の優先度をラックの知見を基に判断をした上でお客様に随時報告いたします。運用面での対応のひっ迫や煩雑さを改善し、重要なアラートを見逃すリスクを最小限に抑えます。

※ 対応時間は平日9:00~18:00となります。

※ 原則として一営業日以内に対応します。

※ 通知方法はご希望に合わせて対応します。

※ 実際の環境設定の変更は行わず、通知と初期対応に特化したサービスとなります。

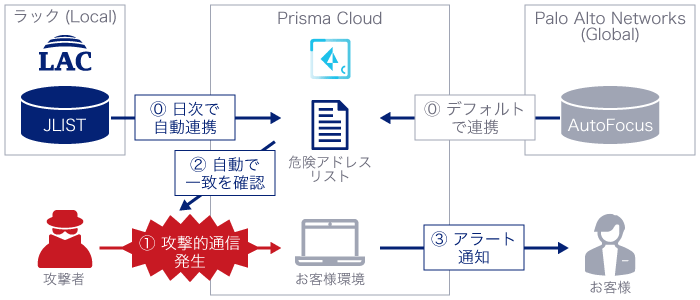

JLIST連携サービス

日本最大級のセキュリティ監視センター「JSOC」がリアルタイムで更新する独自のブロックリスト「JLIST」を日次でPrisma® Cloudに反映します。Prisma® Cloudによるグローバルな危険アドレスリストに加えて、日本国内で注目されているローカルな危険アドレスリストに対応することで、万全の態勢を提供します。

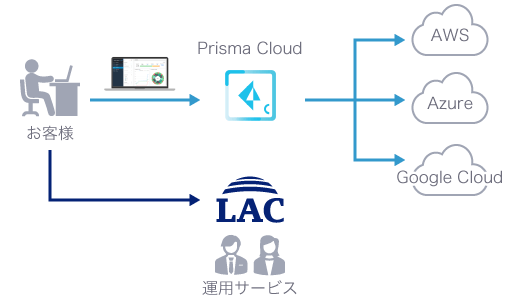

PoC~導入支援~導入後の運用サービスをワンストップで提供

- PoC支援

お客様のクラウド環境にPrisma® Cloudを接続し、どのように監視・検知を行えるのかを体感いただきます。

ラックオリジナルポリシーを組み込んだ環境でどのようなアラートを検知するのかを実際に体感いただくことで、現状のセキュリティ対策状況を可視化するとともにPrisma® Cloudの有効性をご確認いただきます。 - 本格導入・運用設計支援

Prisma® Cloudの本格導入に向けて、お客様環境にあわせたポリシー・アラートルールのチューニング、アラート検知~担当者への連絡~環境修正に至るまでの一連の運用サイクルを確立するための運用設計の支援を行います。 - 運用支援

Prisma® Cloudによるクラウド環境セキュリティ対策を継続的に実施できるよう、ラックオリジナルの運用メニューを提供します。ラックオリジナルポリシーの更新、アラート検知状況の月次レポート、カスタムポリシーの作成・更新、アラート検知後のクラウド環境変更に向けたクラウド技術観点サポート、日本語によるテクニカルQ&A対応の5つのメニューで、お客様のクラウド環境を支えます。

クラウド特有のリスクによって実際に発生した重大インシデントの事例

システムのインフラ基盤が急速にクラウドへと移行しています。クラウド利用の拡大は、クラウドならではの新たなテクノロジーや開発・運用手法を取り入れる契機となり、俊敏性や柔軟性、効率性そして経済性といったメリットが得られると期待されています。

一方で、オンプレミス環境での構築・運用経験を基にした発想からの転換が追いつかないなど、クラウドセキュリティに関する準備が不十分なケースが散見され、実際に以下の様な重大インシデントの発生につながっています。

事例1:クラウド上で検証用環境を構築した際、外部からのアクセス制御をしていなかったため、不正アクセスによりバックドアを設置されていた。それに気付かず本番に昇格したところ、社内の複数サーバへの不審な通信が多発した。

事例2:クラウド上に構築したWebサーバのアプリケーションに脆弱性があり、不正侵入を受けアクセスキーを盗まれた。攻撃者は新たなキーを生成して世界中に多数のインスタンスを作成し、仮想通貨マイニングに悪用された。

事例3:クラウド上に構築したサーバ上でマルウェアが検知されたため調査を行おうとしたものの、変更履歴やネットワーク通信等の各種ログについて出力設定がなされておらず監査情報が不足し、侵入経路や挙動などの調査が難航した。

インシデントを発生させないために、どのように対策すればいいでしょうか。上記の事例は、アクセスの制御、脆弱性の確認、通信内容の保存、といった基本的なセキュリティ対策を適切かつ継続的に実施していれば防げたものです。

逆に言えば、クラウド環境の基本的なセキュリティチェックに漏れがあったといえます。何よりも、日々変化するクラウド環境をチェックすることが重要であり、効果的なセキュリティ監視体制の整備が求められることを意味しています。

対策として各CSPが用意しているセキュリティ関連ツールを利用したり、それに近い機能を持つ自前ツールを開発したりといった手段もあります。

しかし、ユーザーの観点で各種コンプライアンスやガイドラインに準拠する最新の指標を設定し、異なるCSPのクラウド環境を利用しながら統制の取れた監視や運用を実現するには、やはりセキュリティのプロフェッショナルが提供するサービスやツールを活用するのが効果的です。

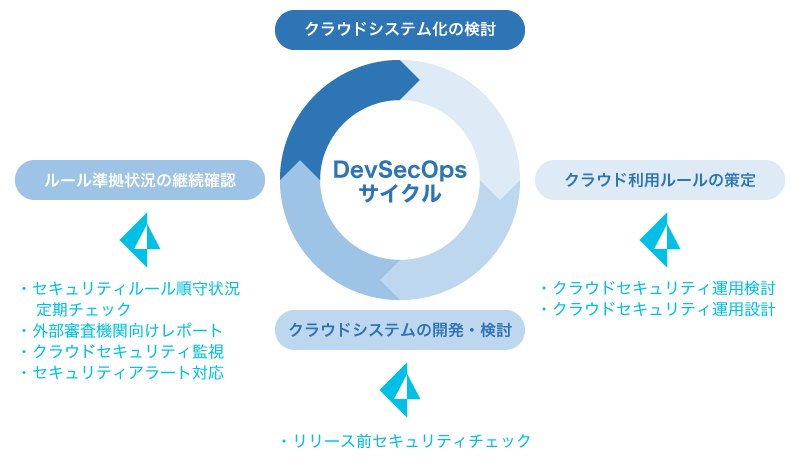

ゼロトラストアプローチが求められる中でDXを見据えたDevSecOpsを実現

クラウドセキュリティ統制支援サービス by Prisma® Cloudでは、セキュリティとシステムインテグレーションにおけるラックの豊富な実績やノウハウを活かし、特にデジタルトランスフォーメーションの推進やDevSecOps(デブセックオプス)実践の支援、ゼロトラストアプローチの継続を目指します。

※ DevSecOps:情報システムを事業の成長に活用する「攻めのIT活用」において、システム開発と運用を並行して進める「DevOps(デブオプス)」と呼ばれる手法が浸透し始めています。「DecSecOps」は、この手法に情報システムに不可欠なセキュリティ対策を組み込んで、より効率的・安定的なシステムライフサイクルを実現しようとするものです。

国内外で多くの導入実績を持つPrisma® Cloudを中核にしながら、ユーザーを強力に支援するラックのサービスを活用することで、高い品質のクラウド環境を安全に実現する「DevSecOpsサイクル」を無理なく確立できます。さらに、それを回し続けることで、クラウドならではのメリットを享受しながら、ソフトウェアライフサイクル全体のセキュリティを高めるという理想的な仕組みを構築できるのです。

具体的には、クラウド環境のセキュリティを守るための利用ルールを作成し、順守状況を継続的に確認します。さらに、そのルールを前提としてシステム化を一体的に検討、開発、構築し、そのサイクルを回すことで、多種多様なクラウド環境を守るためのセキュリティ対策を統合的に実装し、運用できるようになります。

ラックはこのDevSecOpsサイクルを実現するために、パロアルトネットワークス社の「Prisma® Cloud」を用いて、クラウドセキュリティ統制支援サービスを提供します。

価格

詳細につきましては、お問い合わせください。

- 関連サービス

- クラウドインテグレーションサービスとは

- Prisma® Cloud(プリズマクラウド)

- 関連記事

- 自由って不自由だね...クラウド環境のセキュリティ管理者に希望の光は差し込むのか?

- Log4j脆弱性への対応を支援、ラックが提供する製品・サービスを一挙紹介

- クラウドの設定不備を常時監視!クラウドセキュリティ統制支援サービスがFISC安全対策基準に対応

- 使ってみて分かった、Prisma® Cloudをもっと楽に運用する方法

- インシデントを最小限に抑える、Prisma® Cloudの活用できていますか?

- 自組織のクラウド環境を点検してみませんか?~えっ...、ラックのAWS環境のアラート、多すぎ...?

- Prisma® Cloud APIを使って運用効率化しよう

- 次世代のモニタリングサービスDatadogで、安全性と利便性を底上げしよう

- 三井不動産株式会社様 Prisma® Cloud事例

- 株式会社 沖縄銀行様 クラウドセキュリティ統制支援サービスby Prisma® Cloud(プリズマクラウド)事例