-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

インターネット上のページを何気なくクリックしただけで、知らないうちに設定を変更されたり、商品を購入させられたりする──そんな「見えない罠」が仕掛けられていることがあります。これが「クリックジャッキング攻撃」です。

見た目は普通のボタンやリンクでも、背後に透過した別の画面が重ねられており、ユーザのクリックが攻撃者の思うままに利用されてしまうのです。近年ではSNSやECサイト、さらには業務用Webシステムなど、あらゆる領域で被害が報告されています。

本記事では、クリックジャッキング攻撃の仕組みや被害事例を具体的に紹介するとともに、企業や個人が取るべき有効な対策をわかりやすく解説します。

クリックジャッキング攻撃とは何か

クリックジャッキング攻撃とは、Webサイト上で利用者の視覚を巧みに欺く手口によって、意図しないクリック操作を誘導する攻撃の総称です。

攻撃の概要と仕組み

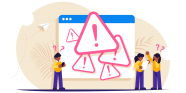

具体的には、Webページ内に別のページを埋め込むiframe(インラインフレーム)を透過させて重ね合わせ、本来とは別の場所をクリックさせるように誘導します。この仕組みにより、利用者はまったく気付かないまま、大切な設定変更やアカウント操作といった機能を実行させられる危険があります。

攻撃を成立させるためには、対象となるWebサイトがマウス操作のみで完結することが大きな条件となります。つまり、ログイン後の設定変更やSNS投稿、退会処理などをクリックひとつで済ませられる道筋が整っていると、知らぬ間に利用者が重大な操作を行ってしまう可能性があります。

見えない罠で操作を乗っ取る手口

見えない罠で操作を乗っ取る手口とは、利用者が通常クリックしているボタンの背後に、罠となる別のボタンやリンクを配置している状況を指します。何の変哲もないボタンに見えますが、実際には透過したiframe経由でログイン状態の機能を呼び出す設計となっている場合があります。

例えば、SNSにシェアするつもりが、実際には機密情報の公開設定を変更してしまう、あるいは意図せず退会処理や商品購入を行ってしまうという事例も考えられます。視覚的な欺瞞(ぎまん)によって、利用者の正常な判断を奪い、クリック主体の操作を悪用することが攻撃者の本来の狙いです。

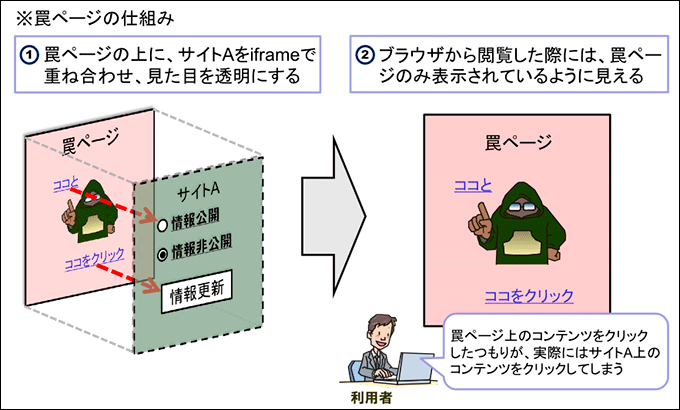

CSRF(クロスサイトリクエストフォージェリ)との違い

クロスサイトリクエストフォージェリ(以下、CSRF)との違いに注目すると、いずれも利用者が意図しない操作を行わせる点は共通していますが、CSRFがフォーム送信などを偽装して裏側から攻撃する手口であるのに対し、クリックジャッキング攻撃はボタンなどのクリックを直接誘導する点が特徴といえます。

CSRFの場合は認証トークンを用いた対策が効果的であるのに対し、クリックジャッキング攻撃ではX-Frame-Optionsや複雑な操作手順の導入、さらには画面設計での工夫など、別の対策を組み合わせる必要があります。

クリックジャッキング攻撃による具体的な被害事例

クリックジャッキング攻撃を受けると、SNSアカウントの乗っ取りやECサイトでの意図しない購入被害、パソコンの設定変更などのシステムリスクが生じる可能性があります。具体的にどのような被害が発生してしまうのかみていきましょう。

SNSアカウントが乗っ取られる被害

クリックジャッキング攻撃が悪用されると、SNSアカウントの乗っ取りや、ユーザが意図せず商品購入を行ってしまうなど、さまざまな被害につながる可能性があります。

特にSNSは多くの人が日常的に利用し、ログイン状態が続く環境も多いため、あらぬ投稿やプライバシー設定の変更などが発生すると、アカウント乗っ取りと同様の損失が生じるリスクがあります。フォロワーや友人にむやみにメッセージを送られたり、利用者本人の知らないうちに個人情報を公開されたりするなどの深刻な被害が考えられます。

ECサイトでの意図しない購入被害

意図せず商品を購入させられる被害とは、例えばECサイトや決済サービスにログインしている状態で、外部サイトのボタンをクリックしたところ、実は裏で購入手続きが行われてしまうといった手口を指します。

購入完了画面が出るまでは単に宣伝広告を閲覧していたように見えるため、利用者は自分がいつ購入ボタンを押したのか認識できません。被害に気付かないまま、知らずに代金が請求されるリスクがあるので厄介です。外出先でスマートフォンからショッピングサイトを開いている人も多く、画面サイズが小さい環境では透過iframeの存在に気づきにくい点が攻撃者に利用される可能性があります。さらにワンクリック決済が広く普及している状況では、なおさら被害が大きくなると考えられます。

パソコンの設定変更などのシステムリスク

パソコンの設定が変更される危険性としては、Webブラウザの拡張機能のオンオフや通知設定の変更、マイクやカメラのアクセス権を操作するなど、セキュリティやプライバシーに深く関わる部分が不正に書き換えられることが挙げられます。

例えば、意図せずセキュリティソフトの設定をオフにしてしまったり、ファイアウォールのルールが書き換えられたりするなどのリスクがあり、最悪の場合、利用者の機器自体が外部からの攻撃にさらされやすい状態へ移行してしまうかもしれません。こうした操作をユーザが行わないよう、本来なら管理者パスワードの再入力が求められるべきところを、マウスクリックだけで操作できる設計にしているサイトでは特に警戒が必要です。

サイト運営者が今すぐ実施すべき対策

Webサイト運営者が実施できるクリックジャッキング攻撃への対策として、X-Frame-OptionsやCSPの活用などが挙げられます。それぞれ具体的な対策方法を紹介します。

X-Frame-Optionsで読み込みを制限する

クリックジャッキング攻撃を防ぐためにまず着手すべき方法として、X-Frame-Optionsヘッダの設定があります。具体的にはHTTPレスポンスヘッダに「X-Frame-Options: DENY」などを出力し、外部サイトからiframeやframeを用いた読み込みを禁止すれば、攻撃者が透過した画面を重ねる手口を抑止しやすくなります。

ブラウザの仕様に依存する部分があるため、古いブラウザでは完全に防ぎ切れないケースがある点に注意しながらも、多くの主要ブラウザで有効な対策として広く知られています。SAMEORIGINやALLOW-FROMといった設定値も存在しますが、自社サイトでのiframe活用方針を踏まえ、最も厳格な方式を検討することが推奨されます。※1

CSP(Content Security Policy)を活用する

次にContent Security Policy(CSP)の利用が挙げられます。CSPはWebコンテンツの読み込み先や埋め込み先を制御する仕組みです。frame-ancestorsディレクティブを適切に設定することで、指定されていないドメインからのiframe埋め込みを明示的に拒否することができます。

例えば「Content-Security-Policy: frame-ancestors 'self'」と設定すれば、自オリジン以外からの埋め込みを排除でき、クリックジャッキング攻撃を回避しやすくなります。ただし、CSP全体の設定を誤ると正しくサイトが表示されなかったり、想定外の副作用が発生したりするため、導入時にはテストを綿密に行う必要があります。

重要な処理はマウス操作のみで完結させない

さらに重要な処理はマウス操作のみで完結させない設計が肝心です。具体的には、退会処理や支払い確定など、利用者にとって重大な意味を持つ操作を実施するときは、再度パスワード入力やキーボード操作を要求するステップを取り入れます。

これにより、透過iframeを重ねた攻撃を受けていても、画面に見えていない入力フォームまでは誘導できないため、攻撃の成功率を下げる効果が期待できます。ユーザに少し手間をかけさせる形になりますが、セキュリティと機能性を両立するための重要な工夫となるでしょう。

クリックジャッキング攻撃で訪問者が注意すべき対応

クリックジャッキング攻撃を防ぐには、サイト運営者の対策だけでなくサイト訪問者であるユーザも対策を行う必要があります。ユーザがクリックジャッキング攻撃から身を守る方法についてみていきましょう。

ユーザ側でできる自衛策

クリックジャッキング攻撃に対するユーザ側の自衛策としては、まず常に最新のブラウザを使用し、ブラウザ側でサポートされているセキュリティ機能を有効にしておくことが挙げられます。マウス操作だけで重要な処理が実行されない設定があれば利用し、また不要なプラグインや拡張機能をむやみにインストールしないようにするだけでも攻撃のリスクを下げることができます。

ブラウザによっては「クリックジャッキング防止モード」のような拡張機能が提供される場合もあるため、自分の利用環境に合わせた保護策を検討することが大切です。

攻撃を受けていないか確認する方法

攻撃を受けていないかを確認する方法としては、不審な挙動がないか定期的にアカウントのログや設定をチェックする習慣を持つことが有効です。ポイントは、自分が意図していないのに公開範囲が変更されていないか、退会や購買履歴に覚えのないものが残っていないかを入念に確認することです。

万が一、メールアドレスやパスワードの変更履歴があったり、SNSで勝手に投稿が行われたりしている場合は、すぐにパスワードをリセットし、支払い情報の更新や追加の被害が生じていないかをチェックする対応が求められます。

ブラウザ標準機能としての対策状況

ブラウザの標準機能としては、近年の主要ブラウザがX-Frame-OptionsやCSPの検証機能を強化している傾向があります。

特にSAMEORIGINやDENYの設定がある場合、iframe埋め込みをブロックする仕組みがデフォルトで動作する例も増えました。ただし、すべてのブラウザやバージョンが完全にカバーされるわけではなく、古いブラウザを利用しているユーザも存在するため、サイト運営者側で複数の対策を講じておく意義は依然として大きいです。ユーザも可能な限り最新バージョンへのアップデートを忘れずに行うのが望ましいでしょう。

サイトの信頼性を守る多層的な防御策

クリックジャッキング攻撃は利用者の目を欺き、ボタンやリンクを誤ってクリックさせることで重大な設定変更や不本意な処理を実行させる恐れがあります。マウス操作だけで実行できる機能を持つサイトは特に狙われやすく、SNSやECサイト、あるいは設定画面など、多種多様な用途で被害が発生しています。

技術対策と運用対策の両輪

対策としてはX-Frame-OptionsやCSPの設定が理想的であり、可能であればキーボード操作を必須にするなど複数のステップを組み合わせることで攻撃成功の可能性を下げることができます。また運用面では、定期的なセキュリティ診断やログ監査を通じて、設定の抜け漏れや不審なアクセスを早い段階で発見する仕組みを整えることが重要です。

継続的改善と多層防御の重要性

最終的には、クリックジャッキング攻撃を防ぐことはサイトの信頼性を担保するうえで不可欠です。利用者が安心してサービスを利用できる環境を提供するために、技術対策と運用対策の両面から多層的なアプローチを取り入れるのが望ましいでしょう。

参考情報

※1 安全なウェブサイトの作り方 - 1.9 クリックジャッキング | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR