-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

多くの企業が業務の要としてクラウドを使う今、想定される脅威として「設定ミス」によるインシデントがあります。ストレージの公開設定、過剰な権限付与など、これらは脆弱性ではなく"誤設定"から生まれ、情報漏えいの被害に繋がる恐れがあります。

本記事では、クラウド環境の設定ミスによって実際に起きやすいインシデントの例と、対策方法を解説します。

クラウド環境におけるインシデント傾向と事例

米国のセキュリティ企業SentinelOne社のクラウドセキュリティに関する統計では、クラウドインシデントの23%が設定不備に起因しているという結果が出ています。設定不備の例として、IAMすなわち認証・権限管理の設定不備、アクセスキーの不適切な管理、セキュリティ監視の不足、バックアップデータの取り扱いに関する問題などが挙げられます。

クラウド環境のインシデントは、非常に多くの情報が長期的に継続して漏えいしていたということも珍しくなく、企業に大きな影響を及ぼす可能性があります。

クラウド環境で発生したインシデントの例

クラウド環境で発生するインシデントは、どのような事例があるのでしょうか。例を2つ解説します。

例1:外部委託先における不要なアクセスキーの残存

過去に別プロダクト向けに発行したAWSアクセスキーが有効のまま残存し、外部委託で新サービス稼働後にそのキーが不正利用されてAWS環境へ侵入、個人情報漏えいにつながりました。原因は、本来無効化・削除すべきキーが放置されていた鍵管理の不備です。

対策のポイント

- 定期棚卸で未使用・用途不明のキーを迅速に無効化、削除する

- アクセスキーを定期ローテーションし、長期利用を避ける

- 最小権限のIAMロールを徹底し、CloudTrail等で監査・異常検知を行う

これらにより、設定ミス由来の不正利用リスクを大幅に低減できます。

例2:IAMロール過剰権限による大規模な情報漏えい

クラウド上のWAFの誤設定がSSRF攻撃を許容し、不正アクセスを契機に大規模な個人情報流出が発生しました。直接要因はWAF設定ミスですが、根本原因は1つのIAMロールに過剰な権限が集中し、多数のS3バケットへアクセス可能だった点です。S3などクラウドストレージの公開設定ミス(インターネットから誰でもアクセス可能)による漏えい事例も多く報告されています。

対策のポイント

- WAFルールの適正化・テストを実施し、SSRF対策を明示的に構成

- IAMは最小権限を厳守し、権限の集中を避ける

- ストレージの公開範囲は必ず明示的に制御(パブリックブロック設定、アクセスポリシー)

- 監査ログの有効化と定期レビューで誤設定を早期検知

設定の初期値や例外運用に頼らず、公開範囲と権限を明確に管理することが重要です。

このような設定不備によるインシデントは深刻な情報漏えいを招きやすく、クラウド環境のセキュリティ対策は重要です。

クラウド環境でセキュリティ事故を防ぐための実践策

続いて、クラウド環境でのセキュリティ事故を防ぐための実践策を解説します。ポイントは、多層防御と最小権限の徹底です。

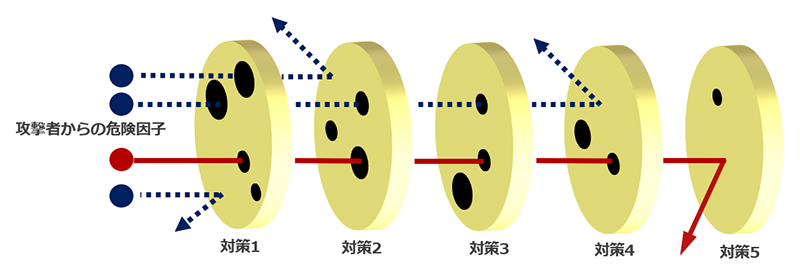

多層防御

多層防御とは、異なるセキュリティ対策を重ねて全体の防御力を高める考え方です。どこかに不備があっても、被害の拡大を抑えられるほか、インシデント自体を防げる可能性が高まります。

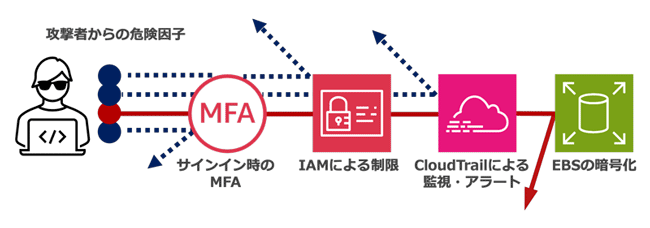

AWSでの不正アクセス対策(EBSのデータ保護)の例

- サインイン時のMFA有効化

- IAMによる最小権限とアクセス制限

- CloudTrailによる監視とアラート

- EBSボリュームの暗号化などのデータ保護

これらを重ねることで、仮にアクセスキーが漏えいしても、EBSのデータに到達しにくくなります。

クラウドは設定項目が多く、見落としが起きやすい環境です。1つの設定ミスを重大事故に直結させないためにも、多層防御を前提に対策を組み立てることが重要です。実際の診断でも、多層防御を意識されている一方で、テスト用リソースの細かな設定漏れが見つかることがあります。テスト用であっても設定の流用や残存により攻撃の入口になり得るため、適切に設定し、不要になったら確実に削除しましょう。

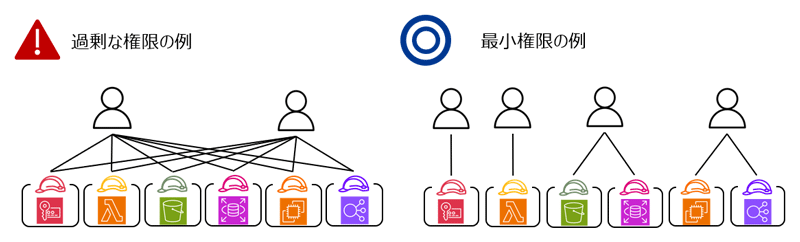

最小権限の原則

最小権限の原則とは、人やアプリに「業務に必要な最小限の権限だけ」を付与し、リスクを最小化する考え方です。万一、アクセスキーやパスワードが漏えいしても、影響範囲を小さくできます。

図の例では、左は広い権限を持つため乗っ取られると多くのサービスにアクセス可能です。一方、右は権限を絞っているため、侵害されても影響範囲が限定されます。実際の診断では、ルート相当や過剰権限のロールを常用している例が少なくありません。日常的に使うアカウントには必要なロールだけを付与し、過剰な権限がないか定期的に見直すことが重要です。

見落としがちな対策ポイント

多層防御かつ最小権限を前提に、見落としやすいポイントを解説します。

MFA(Multi-Factor Authentication)

MFAとは、パスワードに加え、ワンタイムコードなど複数要素で認証する仕組みです。パスワードが漏えいしても、MFAコードがない限りログインできず、不正アクセスを強力に阻止します。攻撃者に追加の手間を強いるため、防御力を大きく引き上げます。

Microsoftの統計では、侵害アカウントの99.9%以上でMFAが未設定とされています。当社のクラウド設定診断でもMFA未設定はHighリスクとして扱い、実際に多くの環境で検出されています。よくある課題として、外部ベンダー管理でMFA設定が煩雑、自動化の都合でMFA設定が難しいとご相談いただくことがあります。それらの理由から対応が難しいこともありますが、多要素認証は多層防御の第一歩のため、可能な範囲からでも有効化を強く推奨します。

デフォルト設定の落とし穴(Azure条件付きアクセスポリシー)

デフォルトで問題のある設定の1つに、条件付きアクセスポリシーがあります。ユーザー、グループ、デバイス、IPなどでアクセスを制御する機能です。基本は「明示的に制限を設ける」前提で設計されています。そのため、何も設定しないと「許可」寄りに振れ、Azure PortalやAPIへのアクセスが制限されない場合があります。

対策として、IP制限・デバイス要件・場所(ロケーション)などをポリシーで明示的に設定し、不要なアクセスを確実にブロックしましょう。

クラウド環境でのセキュリティの考え方

クラウドは設定項目が多く、どこに不備があるか分かりづらく、1つずつ確認するのも負荷が高いものです。まずは各クラウドの標準セキュリティ機能の活用を検討してください。

例として、AWS Security HubやMicrosoft Cloud Security Benchmarkは導入・運用がしやすく、環境内で継続的にチェックできます。AWS Security HubはCISベンチマークに基づく検査を含み、前述の対策ポイントも自動で確認可能です。

さらに、サードパーティのセキュリティツール導入や、外部ベンダーによるクラウド設定を対象とした診断サービスを併用すると効果的です。設定不備の洗い出しと是正を定期的・自動的に回す仕組みを持ち、運用負荷と見落としを同時に減らすことが重要です。

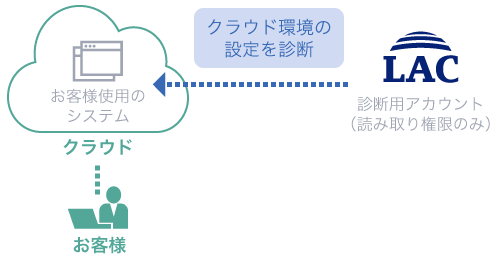

クラウドセキュリティ設定診断

ラックでも、クラウドセキュリティ設定診断サービスを提供しています。お客様が利用しているAWS、AzureのIaaS/PaaS環境における各種設定を解析し、現状の評価、リスク及びベストプラクティスの提示を行うサービスです。CISベンチマーク※や各クラウド推奨のセキュリティベストプラクティス等に沿った設定・運用がされているか確認を行い、結果をレポート形式でご報告します。

※ 米国の政府機関や企業などのセキュリティ専門家の協力を得て、インターネット・セキュリティ標準化に取り組む米国の非営利団体Center for Internet Securityが提供しているベストプラクティスです。

運用中のクラウド環境の設定状況を確認したいなど、ご要望ありましたらお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR