-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

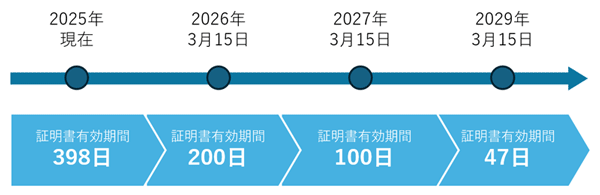

近年、クラウドの活用が進み、WebサービスやAPI、内部システムを含めると、企業が保有する証明書の数は年々増加しています。このように、インターネットセキュリティが重要視される中、SSL/TLSサーバー証明書の有効期限が「47日」に短縮していくことが、電子証明書のガイドラインを策定するCA/Browser Forumで発表になりました。これまで398日ごとに行っていた証明書の更新作業が、今後は1〜2か月ごとに発生するため、人手に依存した運用では対応しきれなくなることは明白です。

本記事では、IBMのVaultとAnsibleを活用し、証明書管理と更新が自動化できるソリューションをご紹介します。

SSL/TLSサーバー証明書の有効期間が短縮

WebサイトのSSL通信などで利用される証明書には有効期間が設定されており、2025年時点では最長398日と定められています。しかし、インターネット通信の安全性を高める観点から、CA/Browser ForumはSSL/TLS証明書の有効期間を2029年3月までに段階的に最長47日間へ短縮すると決議しました。今後、2026年3月15日以降段階的に短縮され、現在の398日から、2027年までに100日、2029年までに47日と有効期間が短くなります。

証明書の有効期間短縮の背景には、秘密鍵が漏えいした場合の被害を最小限に抑える狙いがあります。また、暗号技術や攻撃手法が急速に進化する中、長期間有効な証明書を使い続けること自体がリスクになりつつあります。こうした取り組みにより、インターネット全体のセキュリティ水準を底上げし、安全な通信を維持できるようになります。

サーバー証明書の運用課題

ここからは、サーバー証明書を運用していくうえでの課題について説明します。

証明書管理の属人化

SSL/TLSサーバー証明書の更新作業は、担当者の知識や経験に依存しがちです。同じ証明書の更新であっても担当する人によって手順が異なるため、品質や所要時間にばらつきが生まれる可能性があります。更新には数時間から数日かかることもあり、日常の業務を圧迫する要因になっています。

また、気付けば有効期限が迫っているという事態も珍しくありません。有効期間が47日に短縮されれば、更新作業はこれまでとは比較にならない頻度で発生します。この状況下で属人化した運用を続けることは、作業遅延や更新漏れによるサービス停止を招きかねず、現実的ではありません。

マルチクラウド/オンプレ環境の複雑化

Amazon Web Services(AWS)やMicrosoft Azure、Google Cloud Platform(GCP)などのクラウド環境に加えて、オンプレミスのネットワーク機器、Kubernetesクラスターなど、証明書が使われる領域は年々広がっています。ロードバランサ、アプリケーションサーバー、APIゲートウェイなど、証明書が関わるポイントは多岐にわたり、環境ごとに異なる運用手順が求められるのが実情です。

その結果、証明書が「どこに」「どのように」配置されているのかを正確に把握することが難しくなり、「いつ、誰が、どの証明書を更新したのか」を追えないケースも少なくありません。運用の全体像が見えなくなった状態では、更新漏れや設定ミスといったリスクが静かに蓄積していきます。

有効期間短縮による更新頻度の急増

CA/Browser Forumによる証明書の有効期間短縮の方針が進むにつれ、これまで1年に1回の更新で済んでいた更新作業は約8回まで増加します。日本IBMの試算では、100件の証明書を管理する場合、毎月100時間以上の作業が発生する可能性を示しており、人手に頼った管理・更新は現実的な選択肢ではなくなりつつあります。

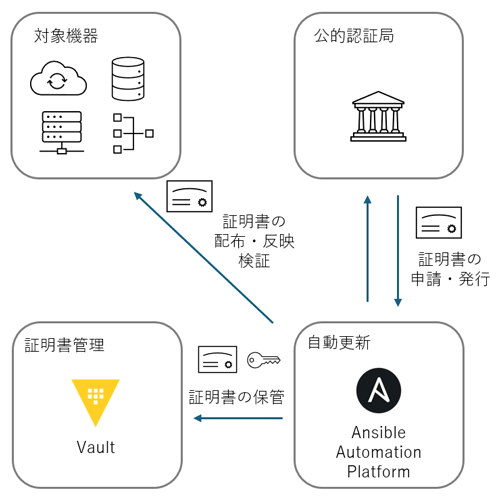

こうした課題を解決するために注目されているのが、IBM VaultとAnsible Automation Platform(AAP)を組み合わせた「証明書管理の自動化」です。

IBM VaultとAnsibleによる証明書管理の自動化

IBM Vaultは、企業が保有するさまざまなシークレットを安全に一元管理するソリューションです。シークレット管理とは、システムにログインするIDやパスワード、クラウドサービスの認証で利用するトークン、証明書の秘密鍵などのシークレットを、「金庫(Vault)」に暗号化して安全に保管することを指します。証明書の運用においては、秘密鍵やCSRの生成から有効期限の管理までをVault内で完結できるため、情報が外部に露出するリスクを大幅に抑えられます。

一方、Ansible Automation Platformは、サーバーの設定作業などを自動化するソリューションです。事前に定義した手順を忠実に繰り返し実行できるため、クラウドやオンプレミスが混在する大規模環境でも、作業品質を均一に保つことができます。Ansibleを用いることで、SSL/TLSサーバー証明書の申請・配布・反映・検証まですべて自動化できます。AWSやAzureなどのクラウドや、オンプレミスのネットワーク機器といった異なる環境を同一の仕組みで扱えるため、属人的な作業や環境差異によるトラブルを防ぐことができます。

VaultとAnsibleが連携することで、証明書の更新作業において人の手を介さないため、慎重な管理が求められる秘密鍵が漏えいするリスクを大幅に低減できます。VaultとAnsibleを組み合わせることで、証明書の申請から配布、反映、検証までのライフサイクルを自動化でき、証明書更新が頻繁になっても迅速かつ安全な方法で実現できます。

VaultとAnsibleが生み出す3つの効果

VaultとAnsibleを組み合わせることで生まれる3つの効果を紹介します。

標準化された証明書更新プロセス

VaultとAnsibleを組み合わせることで、証明書更新の一連の流れを標準化できます。担当者ごとに手順が異なる状況を改善し、誰がどの環境でも同じ品質で証明書更新を行えるようになります。人の手を介さずに更新作業ができるため、人的ミスや内部不正のリスクを低減します。

マルチ環境に対応した証明書管理

AWS、Azure、GCPといったクラウド環境だけでなく、オンプレミスなど多様な環境が混在するシステムにおいても、Ansibleを利用することで同一のワークフローで証明書を展開できます。環境ごとに手順書を準備する必要がなく、管理の煩雑さを大幅に解消できます。

頻繁な証明書更新サイクルに対応

証明書の有効期間が47日に短縮されることで、年間の更新頻度は従来の1回から8回へと増加します。VaultとAnsibleが証明書の更新業務を自動的に行うため、どれだけ更新頻度が増えても安全で安定したオペレーションを維持できます。

さいごに

SSL/TLSサーバー証明書の有効期間は、今後段階的に短縮され最終的には47日となります。特に2027年3月15日以降は、有効期間が100日となり、約3か月に一度の更新が必要となります。この段階までには、運用の自動化が必須と言えるでしょう。従来のように手動で証明書の更新作業をする運用では、安全性や効率性を維持することが難しくなります。

VaultとAnsibleを組み合わせることで、「人による運用」から「システムによる安定した運用」へとシフトすることが可能です。47日ルールを負担として捉えるのではなく、この機会をきっかけに証明書運用を見直してみてはいかがでしょうか。

ラックは、Vault含むHashiCorp製品の取り扱いを2018年から開始し、これまで数多くの提案・導入支援を行ってきました。2020年には、お客様に対するHashiCorpソリューション導入実績、およびHashiCorp認定資格者保有者数が評価され「HashiCorp Partner of the Year」を受賞しました。2021年には、HashiCorp社より、国内企業として初めてHashiCorpリセラーの最高ランクであるHyper-Specialized Partnerに認定されています。証明書運用の自動化や移行をご検討の際は、ぜひラックまでお気軽にお問い合わせください。

プロフィール

飯島 行伸

これまでインフラエンジニアとして、サーバ・ネットワーク機器の設計構築や運用業務に従事してきました。現在はプリセールスエンジニアとして、HashiCorpやSnykなど、開発・セキュリティ・運用をつなぐソリューションを担当しています。技術の深掘りとわかりやすい提案の両立を大切にしています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR