-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

セキュリティイノベーション統括部の山田です。普段は、HashiCorpソリューションのプリセールス業務を通じ、お客様のDevSecOps推進支援を行っています。

近年、テクノロジーの進化に伴い、セキュリティの要件も厳しさを増しています。クレジットカード業界のシステムにおいても、新しいセキュリティ基準や実装方法に関する情報は、常に最新であることが求められます。

今回の記事では、PCI DSS v4.0の要件であるデータ暗号化に、「HashiCorp Vault(以下、Vault)」がとても役立つ理由について詳しくご紹介します。

PCI DSS v4.0とは

PCI DSS(Payment Card Industry Data Security Standard)は、クレジットカード情報の安全な取り扱いを保証するための国際的なセキュリティ基準です。この基準は、クレジットカード情報の取り扱いに関連するすべての組織に適用されます。

PCI DSSの初版は2004年にリリースされ、以来、技術の進化や新しい脅威の出現に対応するために何度も改訂されてきました。PCI DSS v4.0は、これまでのバージョンからの大きなステップとして位置づけられています。

PCI DSS v4.0は、前バージョンよりも柔軟性が高まり、組織の特定の環境やリスクに合わせてセキュリティ対策をカスタマイズすることが可能となりました。主にセキュリティニーズの継続的な対応や強化、目的達成のための柔軟性の増加、検証方法と手順の強化といった内容です。

今回は、PCI DSS v4.0における要件3.5.1.2のデータ暗号化について取り上げます。

データ暗号化の要件

ディスクレベルおよびパーティションレベルの暗号化には、通常同じキーを使用してディスクまたはパーティション全体を暗号化します。システムが動作している間や許可されたユーザーからの要求時に、すべてのデータは同じキーによって自動的に復号される特性があります。

PCI DSS v4.0の要件3.5.1.2によれば、ディスク全体を暗号化する技術であるフルディスク暗号化は、ディスクが紛失した場合にデータを保護するのに役立つため、リムーバブル電子メディアストレージデバイスにのみ使用することが適切であるとされています。リムーバブルでない電子メディア(例:内蔵ハードドライブや固定されたストレージデバイス)においては、ディスクレベルの暗号化だけを使用してPAN※を保護するのは不適切とされています。

※ PAN(Primary Account Number):主に14から16桁の数字からなる、カード会員番号

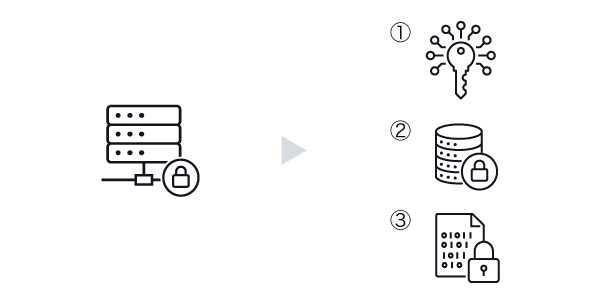

要件3.5.1.2に即した暗号化対策として、上図のように、①PANを処理するプログラム内でのアプリケーションデータ暗号化、②DBMSの暗号化機能を利用してPANを保存するといったDBMSによるデータ暗号化と、③ファイルへの書き込み/読み取りの際に暗号化/復号を行うプログラムを導入するファイル暗号化の3つの暗号化方式が考えられます。

このうち③のファイル暗号化として、Vaultの導入が有効です。

Vaultによるファイル暗号化のメリット

Vaultは、暗号化キーの管理のためのキー管理機能を持っています。また、PCI DSS v4.0の要件3.5.1.2を満たすための暗号化ソリューションとして、高いセキュリティと柔軟性を提供します。アプリケーションデータ暗号化やDBMSでの暗号化と比較し、Vaultによるファイル暗号化をおすすめするのは以下のような理由があります。

データの中立性

Vaultを使用すると、アプリケーションやDBMSの実装・構造に依存せずにデータを暗号化できます。異なるシステム間でのデータの再暗号化・変換なしに移動や共有が容易になり、データの互換性が向上します。

柔軟なキー管理

Vaultは、暗号化キーの生成、ローテーション、および無効化を一元的に管理できます。アプリケーションやDBMSの暗号化機能に依存することなく、独立して暗号化キーのライフサイクルの管理が可能になります。

統一された暗号化アプローチ

Vaultを使用すると、アプリケーション、DBMS、およびファイルの暗号化を一元的に管理できます。異なるデータソース間での暗号化の一貫性が保たれます。

Vaultの「Encryption as a Service」

VaultのEncryption as a Service(EaaS)は、データの暗号化と復号を簡単に行うためのサービスです。このサービスを使用することで、アプリケーションやデータベースに保存されるデータを安全に暗号化できます。EaaSは、暗号化キーの管理やローテーションも自動で行ってくれるため、セキュリティの専門知識がなくても安全にデータを保護できます。

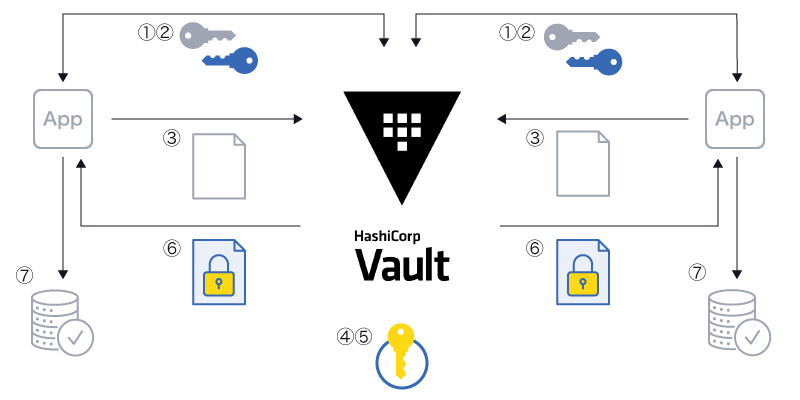

VaultのEaaSの暗号化フロー

①Vaultへの認証

トークン、パスワード、LDAP/AD、GitHubなどを使用してVaultに認証します。

②Vaultからトークンの発行

Vaultは認証が成功した場合、クライアントにトークンを発行します。

③暗号化/復号化の要求

アプリケーションは、VaultのAPIを使用してデータの暗号化または復号化の要求をします。このとき、Vaultは強力な暗号化アルゴリズムを使用してデータを暗号化します。

④暗号化キーとマスターキーの管理

Vaultは、暗号化キーをセキュアなストレージ内で保護し、アクセス制御ポリシーに従ってアクセスを制限します。この暗号化キーはさらにマスターキーで暗号化されています。そして、マスターキーはVault上には存在せず、分割されるかHSM(Hardware Security Module)に保管されます。この二重の暗号化構造により、Vaultが攻撃を受けてもキーの漏洩リスクは極めて低く、高度なセキュリティを確保しています。

⑤暗号化キーのローテーション

Vaultは、定期的に暗号化キーを自動的にローテーションします。これにより、暗号化キーが漏洩した場合のリスクを最小限に抑えられます。

⑥Vaultから暗号化/復号化の送信

Vaultは、クライアントから提供されたプレーンテキストを暗号化し、暗号化されたテキスト(シファテキスト)を返します。復号化の場合は、クライアントが暗号化されたテキストをVaultに提供すると復号化し、元のプレーンテキストを返します。

⑦暗号化/復号化データの使用

クライアントは、暗号化または復号化されたデータを必要とする作業に使用します。

最後に

Vaultはデータ暗号化を提供するツールとして、多くのクラウドプロバイダーやデータベースと統合可能です。PCI DSS v4.0の要件3.5.1.2に対応した高度な暗号化フローを実現できるため、カード情報などの機密データの安全な保護において、その信頼性は非常に高いです。

今回は、VaultのEaaSによるデータ暗号化についてご紹介しましたが、Vaultはシークレット情報の管理、アクセス制御、データ保護などの機能も持っています。これらの特長から、Vaultは金融業界やeコマース業界をはじめ、セキュリティが要求される多様な分野でのデータ保護に適したソリューションと言えます。

HashiCorp Vaultに関心をお持ちの方は、どうぞお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR