-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテスト部の多羅尾です。

DevSecOpsの普及により開発・運用・セキュリティを早期に統合する組織が増えるとともに、インフラ構築に対するIaC(Infrastructure as Code)の利用もまた拡大しています。その背景として、IaCはインフラをコードで定義・構築できるため、クラウドの開発環境でセキュリティを確保した同一構成を、検証環境や本番環境に再現しやすいという利点があげられます。その一方で、取り扱い方によっては、インフラやリソースのシークレット情報が漏えいしてしまう恐れがあります。

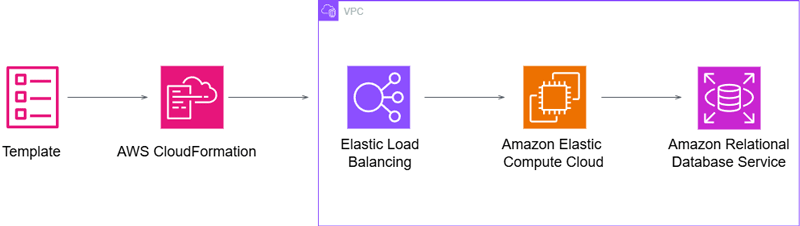

本記事では、AWS(Amazon Web Services)でIaCを実現するAWS CloudFormation(以下、CloudFormation)の取り扱いミスにより、AWSリソースのシークレット情報が漏えいする例とその対策について紹介します。

CloudFormationの取り扱いミスによるシークレット情報の漏えい

今回は、図1にあるようなCloudFormationにより構築するシステムで、Amazon RDS(Relational Database Service)のシークレット情報が漏えいする例を3つ紹介します。

パラメータセクション表示による情報漏えい

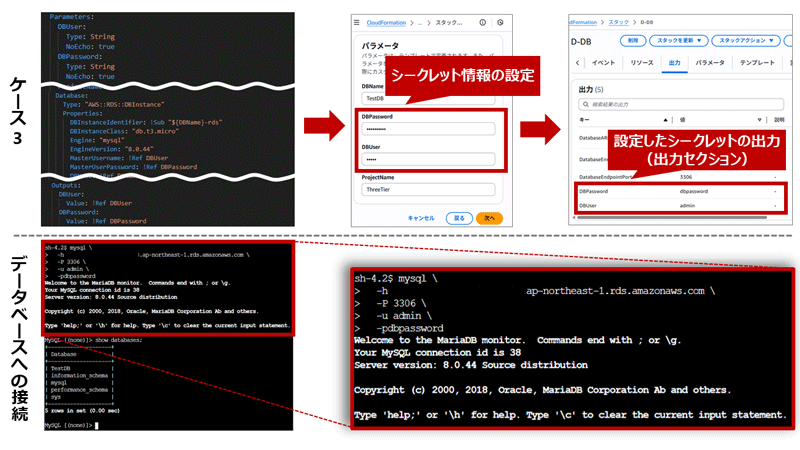

1つ目は、CloudFormationのパラメータセクションにシークレット情報が表示されている例です。利用者がシークレット情報を設定できるようにCloudFormationのコードで定義しているケースで、パラメータとして渡した値が表示され情報が漏えいします。

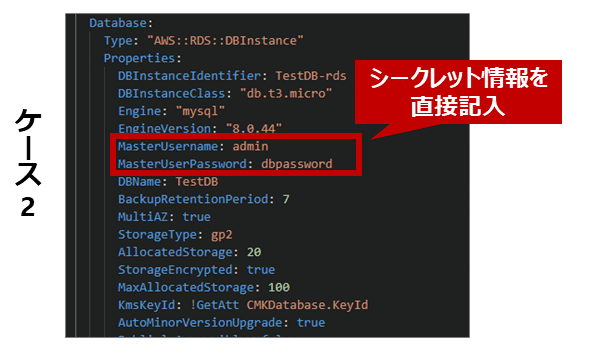

コード内への直接記入による情報漏えい

2つ目はシークレット情報をCloudFormationのコード内に直接記入している例です。当該コードを閲覧できればシークレット情報が表示され漏えいにつながります。

出力セクション表示による情報漏えい

3つ目はCloudFormationの出力セクションにシークレット情報が表示されている例です。出力セクションの値はパラメータの値や作成したリソース値を確認するほか、別のCloudFormationが値を参照する際も利用されます。これらの値が閲覧できれば、攻撃者はシークレット情報の取得が可能となります。

加えて、シークレット情報の取得によりAmazon RDSに接続されてしまうと、データベースへの接続も可能となってしまいます。

対策

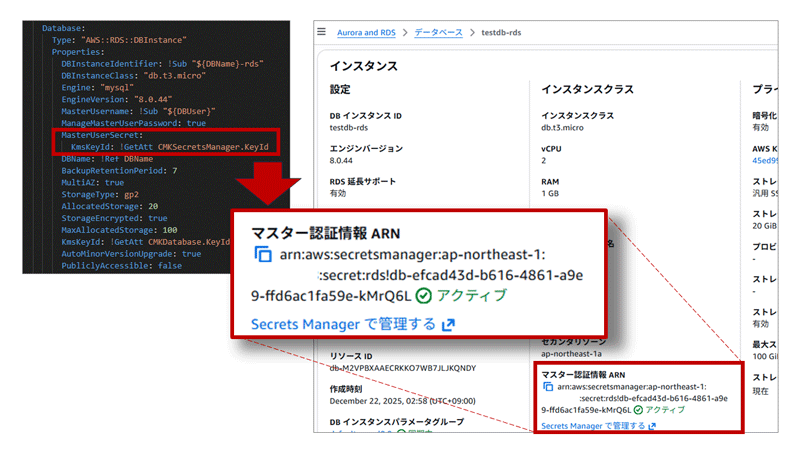

これらの対策として、CloudFormationでシークレット情報を直接取り扱うのではなく、AWSが提供するAWS Secrets Manager(以下、Secrets Manager)やAWS Systems Manager Parameter Store(以下、Parameter Store)を用いて、シークレット情報の管理構成を定義する手段があります。

図5は、Secrets ManagerでAmazon RDSのシークレット情報を管理するよう定義したCloudFormationのコードとなり、コード内にシークレット情報が存在しないことがわかります。AWSの一部のサービスでは、Secrets ManagerやParameter Storeとの連携がサポートされています。Amazon RDSは当該サービスに含まれており、Secrets ManagerとAmazon RDSが連携している例です。

さいごに

本記事では、CloudFormationにおいてシークレット情報が漏えいする例と、その対策について紹介しました。

情報漏えいの例として、CloudFormationへの入力値や出力値にシークレット情報が含まれるケース、ならびにCloudFormationのコード内に直接記載するケースを取り上げました。シークレット情報の漏えいを防止するため、これらの情報をCloudFormationに含めないことを推奨します。

本記事がお役に立てれば幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR