-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

近年、クラウド環境の普及やコンテナ技術の進化に伴い、企業はインフラ管理の効率化を求められています。

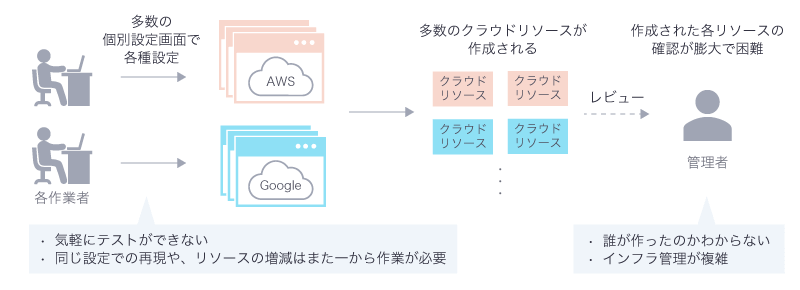

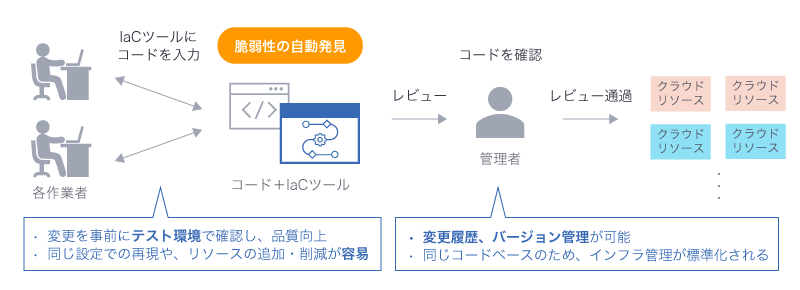

従来の手作業によるインフラ設定では、操作ミスが発生しやすく、同じ環境を再現するのに時間がかかることが課題でした。そこで今回は、Infrastructure as Code(以下、IaC)を導入することでこれらの問題を解決し、さらにどのようなメリットがあるのか詳しく解説します。また、IaC導入を検討する方に向けて、多くのIaCツールの中から適切なツールを選定する方法についても紹介します。

IaCとは

IaCは、インフラ設定をコード化して、効率的に管理・自動化する技術です。従来の手動によるインフラ設定は、設定ミスや環境の不一致が発生しやすいという問題がありました。

しかし、IaCを活用することで、コードベースでインフラを管理するため、一貫性のある設定と自動化が可能になり、エラーを最小限に抑えられます。例えば、開発チームは容易に開発環境を再現し、迅速に新機能をデプロイできるため、市場投入までの時間を大幅に短縮できます。

さらに、クラウド環境の普及やコンテナ技術の進化により、IaCの必要性はますます高まっています。

IaC導入のメリット

IaCを導入するには、新しいツールや概念に対する学習コストが発生し、初期段階で一定の投資が必要です。しかし、IaCを導入することで得られる効果は多岐にわたります。

主な効果として、インフラ管理の効率化や自動化に加えて、以下のようなメリットが挙げられます。これらの効果は、初期投資や学習コストを十分に補うものとなり、結果的に導入コストを上回る価値を提供します。

テストと品質管理の向上

IaCではインフラ設定をコード化するため、変更を事前にテスト環境で検証でき、本番環境でのエラーを未然に防げます。その結果、システムの品質が向上し、運用リスクも大幅に低減します。

変更管理とバージョン管理の強化

インフラ設定をコードで管理することで、変更履歴の追跡や、過去の設定に簡単に戻すことができ、変更の透明性と一貫性が保たれます。バージョン管理を利用することで、管理が効率的に行える点が重要です。

インフラ管理の標準化

チーム全体で同じコードベースを使用することにより、インフラの管理方法が標準化され、ベストプラクティスに基づいた運用が促進されます。運用ミスを減らし、より安全なインフラ管理が可能になります。

再現性の向上

IaCではインフラの構成がコードで記述されるため、異なる環境(開発、テスト、本番)の間で同じ設定を再現できます。環境間の不一致を減らし、安定した運用が可能になります。

スケーラビリティの向上

インフラのスケーリングがコードで管理されることで、リソースの追加や削減が容易に行え、必要に応じて柔軟に対応できます。コストとリソースの最適化が可能となり、効率的な運用が実現します。

IaC導入によって期待されるシステムのセキュリティ向上

IaCによりインフラの管理がコードとして明示化されることで、認証情報やAPIキーなどのシークレットの管理が容易になります。シークレットをコード内に埋め込まず、セキュリティ専用のツール(例:HashiCorp Vault、AWS Secrets Managerなど)と連携することで、情報漏えいリスクを最小化できます。

これらのツールは、シークレットをコード外で安全に管理するためのベストプラクティスを提供します。加えて、IaCツール自体に組み込まれているセキュリティチェック機能(例:脆弱性スキャン、コードレビューの自動化)を利用することで、コードの品質を高め、脆弱性の早期発見と修正が可能です。

例えば、Snykなどのセキュリティツールと連携すれば、IaCコード内の依存関係やコンテナのセキュリティリスクをスキャンし、コード内に潜む脆弱性を自動的に検出できます。SnykはIaCツールと統合されることで、実際にクラウドインフラのデプロイ前に脆弱性をチェックし、セキュリティホールを早期に修正する機会を提供します。

IaC選定のポイント

IaCツールには様々な種類があり、それぞれに特徴や利点があります。ここでは、IaCツールを選定する際に考慮すべきポイントを解説します。

企業のニーズに合ったツールを選ぶ

単純な環境での利用を目的とする場合と、大規模で複雑なシステムのインフラ管理を行う場合では、求められる機能が大きく異なります。

小規模なシステムや個別のアプリケーションには、シンプルで簡単に扱えるツールを選ぶのが良い場合があります。大規模なインフラや複数のクラウドプロバイダーを跨るシステムには、複雑な設定や管理機能を備えたツールを選ぶことが望ましいです。

管理対象のインフラ環境に対応しているか

IaCツールは対応するインフラ環境(クラウド、オンプレミス、ハイブリッド)や、特定のサービスに特化している場合があります。自社のインフラ環境やクラウドプロバイダーに対応しているかどうかを確認することは、ツール選定の最も基本的なポイントです。

クラウドベースのインフラには、各クラウドプロバイダーが提供するIaCツール(例:AWSのCloudFormation、AzureのARMテンプレート)が強力に連携します。ハイブリッド環境やマルチクラウド対応が必要な場合、Terraformのように複数のクラウドを統一的に管理できるツールが有利です。オンプレミス環境では、ChefやAnsibleが適している場合があります。

チームのスキルセットに合ったツールを選ぶ

IaCツールの多くは、特定のプログラミングスキルや構文に依存します。自社のチームがすでに使い慣れている技術やスキルに合わせたツールを選ぶことが重要です。

YAMLやJSONなどの簡単な構文を使用するものは、エンジニアリングのバックグラウンドがあまりなくても比較的扱いやすいです。プログラミング経験が豊富なチームには、プログラムコードで構築を行うツールがより適しているかもしれません。

ドキュメントとコミュニティのサポート

ツールを導入する際、ドキュメントが充実しているかどうかも重要な要素です。特に問題解決や新しい機能の学習にあたって、ドキュメントやオンラインでのサポートが利用できると、運用がスムーズになります。また、活発なコミュニティやユーザーグループがあるツールは、トラブルシューティングやベストプラクティスを学ぶ上でも有益です。

Terraformは広範なコミュニティとドキュメントを提供しており、問題解決に役立つ情報が豊富です。Ansibleは、公式のドキュメントに加えて、世界中のユーザーが共有しているリソースも多くあります。

コスト管理と運用効率

IaCツールを選定する際、運用のコストも考慮しなければなりません。ツール自体のライセンス費用、サポート費用、またはクラウドサービスの使用にかかるコストがどれくらいかを事前に把握しておくことが重要です。オープンソースツールは、ライセンス費用が不要で、コスト面でのメリットがありますが、商用サポートを受けたい場合は有償プランに加入する必要があります。

セキュリティとコンプライアンス対応

インフラ設定をコード化することで、機密情報やセキュリティ設定を適切に管理できるかも重要な選定基準です。IaCツールは、セキュリティリスクを最小化し、コンプライアンス基準を満たすための機能を提供している必要があります。Terraformでは、Terraform CloudやTerraform Enterpriseを使用することで、セキュリティ設定やバージョン管理が強化されます。

IaC導入時に考慮すべきセキュリティ上の課題

IaCの導入には、いくつかのセキュリティ面での課題が伴います。

特に注意すべきことの1つは、コード化されたインフラに認証情報やAPIキーなどのシークレットが含まれるリスクです。これを防ぐには、認証情報やAPIキーをコード内に埋め込むことなく、専用のセキュリティツールと連携させることが重要です。例えば、HashiCorp VaultやAWS Secrets Managerなどのツールを使用すれば、シークレットを安全に管理できます。

次に、IaCツールが依存する外部ライブラリやプラグインには、既知の脆弱性が含まれている場合があります。外部依存関係を定期的に確認し、脆弱性が発見された場合には即座にアップデートする体制が求められます。ここでも、Snykなどのセキュリティツールが非常に有効です。Snykを使うと、IaCコード内の依存関係をスキャンし、脆弱性を早期に検出・修正できます。さらに、Snykは脆弱性が見つかった場合に、自動的に修正案を提供し、IaCコードのセキュリティを維持するための支援を行います。

最後に、IaCツール自体のセキュリティも重要です。ツールの設定ミスやセキュリティ機能が不十分な場合、インフラ全体のセキュリティが脅かされるリスクがあります。ツール選定時に、セキュリティ機能の充実度や組織のセキュリティポリシーに合致しているかを確認することが必要です。例えば、SnykはIaCコードや依存関係のスキャンだけでなく、脆弱性の修正やセキュリティ監査を自動化する機能を提供しており、より堅牢なセキュリティ体制を築くために有効です。

エンタープライズでのIaC利用における考慮点

エンタープライズ環境でIaCを導入する際には、規模や複雑さに応じた特有の課題が発生します。これらの課題を適切に管理し、効果的にIaCを活用するためには、以下の点を考慮することが重要です。

スケーラビリティとパフォーマンス

エンタープライズ規模でのインフラ管理は、一般的に数百、数千のリソースを扱うため、IaCツールやコードのスケーラビリティが求められます。大規模なインフラ環境においては、IaCツールが提供する並列処理機能やリソースのグルーピング機能を活用する必要があります。

標準化とガバナンス

エンタープライズ環境では、複数のチームが同時にインフラを管理するため、標準化とガバナンスが極めて重要です。IaCコードの書き方やモジュール化の基準、リソースの命名規則、アクセス制御ポリシーなどを統一することで、管理の一貫性を保ち、運用リスクを低減できます。

また、コードのレビューや監査を自動化する仕組み(例:CI/CDパイプラインの導入)を構築することも、ガバナンス強化に有効です。

セキュリティとアクセス管理

エンタープライズ環境におけるIaC導入では、機密情報や重要なリソースを扱うため、セキュリティは最優先事項です。前述した通り、機密情報はコード内に埋め込むことなく、VaultやAWS Secrets Managerなどの専用ツールと連携して安全に管理する必要があります。

また、アクセス管理も重要です。複数の開発者やチームがIaCコードを操作するため、誰がどのリソースにアクセスできるかを厳格に管理するためのアクセス制御や監査ログの活用が求められます。これには、例えば、HashiCorp Vaultを利用したポリシーベースのアクセス管理や、GitHub Actionsなどでの機密情報の取り扱いに対する管理が含まれます。

ワークフロー機能

エンタープライズ規模でIaCを運用する場合、効率的な作業フローとプロジェクト管理を支援するツールや機能の活用が重要です。ワークフロー機能を利用することで、開発から本番環境に至るまでのインフラの変更に関するプロセスを効率化し、複数のチームや関係者との連携を円滑に進められます。

例えば、Terraform CloudやGitLab CIでは、ワークフロー機能が提供されており、リソースの変更をどのように管理・適用するかを明確に定義し、追跡できます。これにより、IaCの変更が一貫して行われ、リスクが最小限に抑えられます。

コスト管理と予測

大規模なインフラをIaCで管理する場合、リソースの利用状況をリアルタイムで把握し、コストを管理することが重要です。IaCを利用してリソースを動的に管理することができる一方で、リソースの誤設定や過剰なスケールにより予算超過が発生する可能性もあります。このため、予算を超えないようにリソースの使用状況をモニタリングし、コストの最適化を図る必要があります。

ツールとしては、Terraform CloudやAWS Cost Explorerを利用して、インフラのコストを適切に管理できます。

さいごに

IaCの導入は、単なる技術的な選択肢にとどまらず、企業の運用効率やセキュリティ、品質管理において根本的な変革をもたらします。導入に際しては、ツール選定やセキュリティ、チームのスキルといった要素を慎重に検討する必要がありますが、長期的に見ればその効果は非常に大きいと言えるでしょう。まずは小規模なプロジェクトから始め、徐々に規模を拡大していくことが効果的です。

最終的に、IaCの活用は企業のインフラ管理をより柔軟で安全、効率的にし、将来の技術的な進化にも対応できる基盤を提供します。今こそ、次のステップに向けて踏み出し、最新の技術を最大限に活用したインフラ管理を実現しましょう。

プロフィール

鈴木 真人

主にアプリ開発プロセスにおけるセキュリティや、クラウドセキュリティを実現するソリューションの提案に取り組んでいます。DevOpsに「+セキュリティ」する方法について、今後も発信を行っていきます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR