-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

「Hardening 2023 Generatives」で、参加チームを攻撃者役から「守るサービス」を提供しました

こんにちは。デジタルペンテスト部のソラシリです。私は普段、スマートフォンアプリケーションを検証して脆弱性を見つける業務や、お客様の脆弱性マネジメントとその施策の海外展開を支援する業務に携わっています。

2023年10月、サイバーセキュリティの実践力を強力に向上させることを目的としたイベント「Hardening 2023 Generatives」に、競技参加者をサポートする役割で参加しました。本記事では、現地の雰囲気やサービス提供を通じて学んだことについてお伝えします。

Hardening 2023 Generativesとは

Hardening 2023 Generativesは、サイバーセキュリティの実践力を強力に向上させることを目的としたイベントで、2012年を皮切りに毎年開催されています。

脆弱性の潜むECサイトなどのシステムを堅牢化(Hardening)し、その堅牢性を総合的に競うコンペティションです。実践的な総合力を競うため、システムを監視・堅牢化するための設定変更や、サイバー攻撃を受けた際のインシデント対応などの技術スキルだけでなく、有事の際のお客様対応やビジネス上の意思決定などといったビジネススキルも必要です。

競技のルールはシンプルです。参加者は複数のチームに分かれ、外部からアクセス可能なECサイトのサーバ、および内部ネットワークにあるコンピュータ複数台の環境を、競技中に発生するWebサイトの改ざんやランサムウェアといったサイバー攻撃から守り続けます。そして、8時間経ったあとのECサイトの売り上げを競います。

サイバー攻撃から守らなくてはいけないプレッシャーのなか、チームでビジネスを運用し、問題のもとになる脆弱性を探して必要な修正を行い、また不意に発生するインシデント対応もしながら、ビジネスの成果、売り上げを守るべく死力を尽くすというわけです。

本競技会には、ビジネスを疑似運営する競技参加者と攻撃者役だけではなく、チームを「守る」役割のマーケットプレイスという仕組みがあります。チームに足りない力を、さまざまなサービスやソリューションの形で調達できるのです。これは実務において、組織に必要な経験や能力をプロフェッショナルから調達することと同様に、システム運用で発生するさまざまな問題により現実に近いかたちで対応していく仕組みです。

今回ラックは、このマーケットプレイスで「DMZ見守りサービス」という、サーバを監視するサービスを提供しました。

チームを守る、マーケットプレイス

実際のビジネス運営では、発生した問題(または、インシデント)をすべて「社内」の力で解決することはそう多くはないでしょう。

Hardeningでも同様に、競技参加者は「プロの手を借りる」、または「製品の力を使う」という手段を選んで、マーケットプレイスで販売されているサービスを購入できます。ラックはマーケットプレイスのサービスを提供し、参加チームをサポートするプロフェッショナルの立場でHardening競技会に参加しました。

今回の競技会では、マーケットプレイスでの販売はセキュリティ製品とサービスで大まかに分類されました。製品の例としては、不正の可能性が高い通信を遮断するIPSやWAFがあります。サービスの例としては、インシデント対応やラックが提供するシステム監視などが挙げられます。

競技参加者は事業を継続させることで売上を最大化し最優秀賞を目指しますが、マーケットプレイスのベンダーとしては、提供したサービスによって購入したチームが目的を達成することに喜びを感じます。もっとも参加者に貢献したベンダーには、Most Valuable Vendor賞が贈られます。

ラックが提供した「DMZ見守りサービス」

ラックは「DMZ※見守りサービス」という、サーバを監視するサービスを提供しました。監視対象は外部からアクセス可能なDMZ上に設置されるサーバであり、その上で動作するECサイトの死活監視および攻撃に気づけるためのログ監視を実施するサービスです。

人力で監視し、攻撃を発見した際に報告するだけでなく、購入したチームのオーダーに応じた自動アラートの設定も対応可能です。他にもサービスの一環としてポートスキャンとパスワード変更などの簡易的な設定変更も提供します。

※ DMZ(DeMilitarized Zone):外部向けのサービスを内部向けサービスから隔てるために、外部ネットワークと社内ネットワークの中間につくられるネットワーク領域のこと。直訳して「非武装地帯」とも呼ばれ、公開用のWebサーバを設置し社内ネットワークと隔離することでセキュリティ強化を図る。

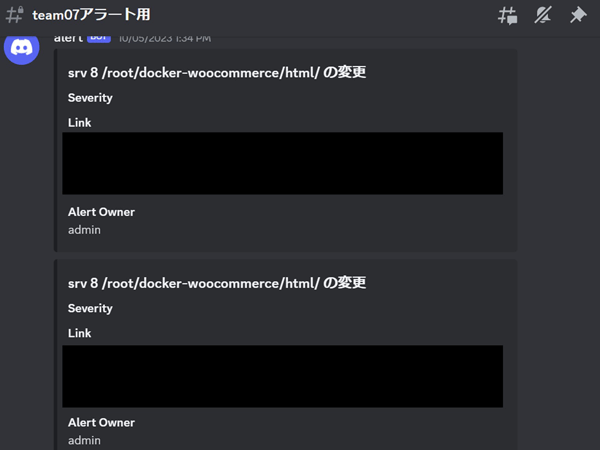

競技会では2チームがラックのサービスを購入してくれました。メインの監視サービス以外にも、サーバ上のパスワード変更依頼と、Webサイトに改ざんが発生した際に気づけるように、ECサイトのサーバ上のファイル変更タイミングでの自動アラートの設定依頼がありました。ログを監視するための初期設定と自動アラートの設定を午前中に行い、その後じっくりとログに混ざっている攻撃パターンを監視できました。

DMZ上には外部からアクセス可能なECサイトがあります。これらのECサイト運営は売上に直結するため、監視したなかではこれらのECサイトを標的にした、Webサービスへの攻撃が多かった印象です。具体的には、設定したファイル変更の自動アラートから、大量のWebシェルがサーバに置かれたことを確認し、サービスを購入いただいたチームへ報告しました。

また、ログからは、「../../」の文字列が含まれた、公開範囲外のファイルにアクセスしようとするディレクトリトラバーサル攻撃をはじめ、他のWeb系攻撃の痕跡が見つかりました。これらの攻撃ログには、フォールスポジティブも含まれるため、まず攻撃自体が成功したかどうかを可能な範囲で検証し、攻撃が成功したと判断できたら報告するようにしています。

チームを「守る」サービスを提供した感想

今年度はチームを「守る」サービスを提供する側として参加しましたが、昨年度は競技者として参加しました。

Hardening競技会は、総合的なサイバーセキュリティに関する実践力が問われます。競技中に発生するインシデントに対応する、または各チームを支援するなかで、自分の得意な領域だけでは解決できないことが多々ありました。競技を通して自分に足りないものを再認識できることがHardening競技会の良いところだと思います。

私は普段、脆弱性を発見する業務を行っていることもあり、「守る」視点よりも、攻撃者視点での攻め方や攻撃手法に着目した「攻め」の視点で業務に携わることが多いです。対してHardeningでは「守る」側の立場で、実戦さながらの緊張感、スピード感を肌で感じ取ることができます。

昨年は競技者として、今年はサービス提供者として異なる立場での参加経験から、再認識した点を2点紹介します。

1. 脆弱性や攻撃に気づくことと、その後の対応は同じくらい重要

昨年度に競技者としてHardeningに参加した際は「守る」役割のサービスを利用しませんでした。チームに技術者が多く参加していたこともあり、高額なサービスに頼らずともチームで対処できると判断したからです。しかし実際のところ目視で把握できる情報だけでは、障害・攻撃の発見が遅れてしまうことが多い印象でした。

そもそも障害・攻撃に気づけなければ対応を開始できません。また、現実では攻撃の予兆を検知したタイミングで対応するのと、攻撃や障害が顕在化してからの対応ではシステムに与える影響、事後対応の内容も変わると思います。迅速に対応するためには、いち早く攻撃の予兆を発見することが極めて大切であることを再認識しました。

一方で今年は、サービス提供側の立場で、ログ監視により攻撃の発生を報告するサービスを提供しました。要員制限の理由で、攻撃の発生をチームへ連携するまでとし、設定変更や復旧作業などのインシデント対応は各チームで行うといったサービス内容になっています。

しかし参加者は常に実施する作業量が多くリソース不足の状態が続いていたため、連携した攻撃情報に対してタイムリーに対応できないことがありました。当然、気づかないと対応作業が始まりませんが、気づくだけでは解決になりません。今回の競技会で「インシデント対応」に関する役割分担とリソース配分の重要性を実感しました。

2. 外部からアクセス可能な区域だけでは監視が不十分

今回の競技中に、数チームのリーダーが呼び出されるほどの重大な情報漏えいがあり、そのなかにはラックのサービスを購入した2チームも含まれていました。その際はすぐに、DMZ上から収集したログを見返しましたが情報漏えいの原因だと思われた痕跡を発見できませんでした。

その後の情報共有で、原因は監視対象外の内部ネットワークに潜んでいたマルウェアだと明確になりました。現実の世界でも、内部ネットワークが安全だと信じ切って、アクセス制限のない外部ネットワークのみ監視するだけでは不十分だと再認識できました。

今回の内部ネットワークから発生した情報漏えいを通して、「内」と「外」を分けずにすべてを確認するべきというゼロトラスト概念の重要性を実感しました。

さいごに

Hardening競技会は、情報セキュリティを勉強中の方から、実際にシステムを運用している方まで楽しく参加できます。

ぜひHardening競技会を通して、事業継続を目的にしたシステムの堅牢化およびなかなか経験できないインシデント対応の技術を体験してみてください。

プロフィール

Pantuhong Sorasiri

スマートフォンアプリケーションを調査し、脆弱性を見つける業務に携わっています。イベント参加レポートを中心に発信していきます。テクニカルな内容は「ラック・セキュリティごった煮ブログ」で発信しています。

休日は読書や資格勉強をしてインドアで過ごしています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR