-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。鈴木悠です。

私が運営メンバーとして参加しているCTF for GIRLS※では、8月19日(日)に第2回CTF for SchoolGIRLSを開催しました。CTF for SchoolGIRLSは、女子学生向けのセキュリティワークショップです。昨年の第1回 *1 はWebセキュリティと暗号の2分野をテーマとしましたが、今回はネットワーク分野のみとし、ハンズオン講義も交えて重点的に取り組む内容としました。

今回あえて1分野に絞った理由は、演習問題にスムーズに取り組める体制を整え、参加者の理解度を高めたかったからです。6月に第9回CTF for GIRLSワークショップを開催した際、Webセキュリティの演習問題を解くために利用するツールがうまく動作しない参加者が何人かいました。このときの教訓を踏まえ、今回は事前にツールの動作と利用方法を講師と共に確認するハンズオン講義を設け、私はその講師と演習問題の解説を担当しました。

当日、会場には高校生から大学院生まで17名の学生が集まりました。学校の授業でセキュリティに興味を持った初心者レベルの人もいれば、前日までセキュリティキャンプに参加していた上級者もいました。首都圏以外からの参加者も多く、新幹線で当日に上京し、夕方帰るという学生もいます。過去のワークショップでも、四国から飛行機で来た高校生がおり、「CTF for GIRLSは運営も参加者も女性だから、親を説得することができた。」と言っていました。女性限定とすることには賛否両論あるとは思いますが、このようにご両親の理解を得られやすいというのはCTF for GIRLSの利点だと感じています。さらに今回は学生にターゲットを絞ったことで、普段のワークショップでは社会人参加者との名刺交換に自然とかしこまる学生たちも、近い年齢同士ということもあり、いつの間にか席を移動して仲良く相談しながら演習問題に取り組んでいました。

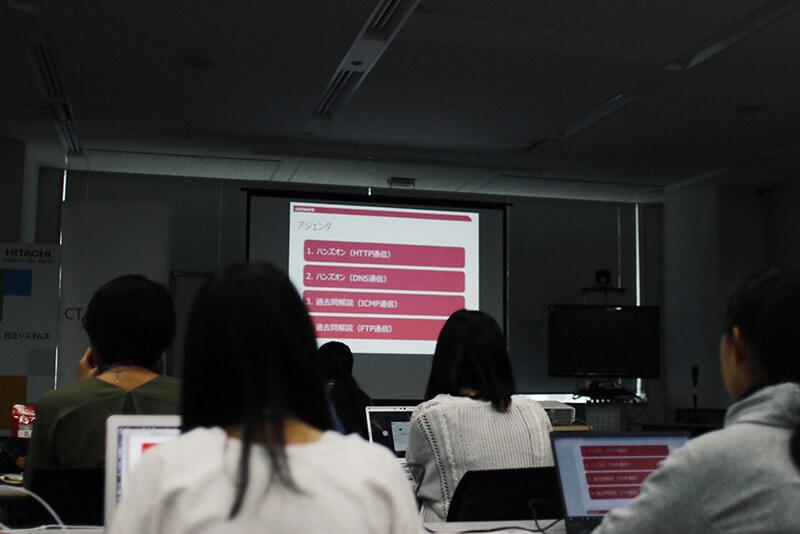

これまでのCTF for GIRLSは、講義―演習―解説という流れでしたが、今回は講義を2つに分け、講義1「座学」と講義2「ハンズオン」としました。講義1ではネットワーク基礎として、通信の仕組みとパケットキャプチャツール「Wireshark」の機能について学習しました。講義2では、講義1で学習した内容を講師と一緒に実践します。ここで、ツールが起動しない参加者や使い方につまずく参加者がいれば、運営メンバーが自席までフォローしに行きました。

Wiresharkを初めて使う参加者もいるため、まずは普段スマートフォンやパソコンでホームページを閲覧する際、裏でどんな通信が発生しているのかを見てもらうことにしました。WebブラウザでCTF for GIRLSの公式Webサイトへアクセスし、その裏で行われているDNS名前解決、TCPの3way handshake、Webサーバからの応答などについて、実際に自分で通信パケットを取得してもらいながらその中身を解説しました。また、コマンドプロンプトのネットワークコマンドで通信状態を確認できるので、ネットワークコマンドを実行した際の通信を取得し、機能を使いながら読み解きました。今はアプリやIoT製品もHTTPで通信するものが増えましたが、十数年前の組み込み系製品は独自プロトコルで通信するものが多くありました。このため、Perlのsocketを使って診断通信を送りつつ、Wiresharkで確認するという作業で私も非常にお世話になったものです。そして、ハンズオン講義でWiresharkの使い方を把握した後は、CTF for GIRLSの過去問の解き方を一緒に確認し、CTFとはどんなものであるかを学びました。

講義2が終わると演習です。今回は、初級問題2問、初級を少しひねった応用問題2問、中級2問、上級1問の計7問を用意しました。運営側では、先に演習問題を作成してから講義資料を作成することで、初級~中級問題までは講義資料を見れば解けるよう工夫をしています。講義で学習した内容をすぐに実践できる内容とすることで、初心者の方でも理解度を深めることができているのではないでしょうか。上級問題も難なく解ける上級者にはおまけ問題をこっそり用意し、都度放出しました。そして、なかなか問題が解けずに煮詰まってしまったときは、手を挙げて質問をしてもらいます。「講義で学習した機能を使って確認してみたけれど、次はどうすれば...。」と悩んでいるのですが、たいていの場合解法の考えは合っています。その考えに基づいて実際に手を動かす部分を運営メンバーがサポートすることで、初心者でも自分の力で解くことができます。今回は全員学生ということもあり、積極的に質問をしてくれるので、私も嬉しく対応させていただきました。

演習終了後の解説では、私は中級問題と上級問題の解説を担当しました。ネットワーク分野のCTF問題には、実際にサーバへ接続して通信を解析しながら解く問題もありますが、今回の演習問題は通信ファイル(pcap/pcapngファイル)の中からFlagを探すというものでした。通信プロトコルはHTTPをはじめ、様々な用途により使い分けられていますが、プロトコルによっては、任意のデータ列をコメントとして送信できる機能を持つものがあります。攻撃者がこれを悪用してマルウェアを遠隔操作するという攻撃手法もあり、過去にラックからも注意喚起を出しています *2 。

CTFはゲーム形式ではありますが、ゲームを通してサイバー攻撃とセキュリティを楽しく学んでもらえればと考えています。

CTF for GIRLSの今後の活動については、CTF for GIRLS公式Webサイト *3 で随時公開しています。セキュリティは難しそうと二の足を踏んでいたけれど勇気を出して参加してみたという人、会社の同僚・先輩に背中を押されて参加した人、CTFが大好きな人、運営メンバーと交流してみたい人、参加する目的はバラバラです。まずは、はじめの一歩を。皆さんのご参加をお待ちしています!

- ※CTF for GIRLSとは、日本ネットワークセキュリティ協会(JNSA)の中で組織されたSECCON実行委員会の支援を基に発足した企画(組織)です。

- *1第一回CTF for SchoolGIRLSが開催されました!

- *2遠隔操作ウイルスの制御にDNSプロトコルを使用する事案への注意喚起

- *3CTF4G - CTF for Girls

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR