-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

クラウド環境で稼動するサービスの脆弱性診断についてPart3ということで、今回はAmazon Inspectorについて説明します。

Amazon Inspectorとは

Amazon Inspectorは、「AWS にデプロイされたアプリケーションのセキュリティとコンプライアンスを向上させるための、自動化されたセキュリティ評価サービス」*1 で、AWS WAF*2 やAWS Config Rules*3 に並ぶ、AWSにおけるセキュリティ機能の一つです。ちなみに、AWS以外でもクラウド事業者が用意しているセキュリティ評価サービスとして、Microsoft Azureには「Azure Security Center」*4 が、Google Cloud Platformには「Cloud Security Scanner」*5 が存在します。

脆弱性診断には、ネットワークやOS、ミドルウェアなどのプラットフォームに対する診断、Webアプリやスマホアプリなどのアプリケーションに対する診断などがありますが、Amazon Inspectorは「プラットフォームに対する診断」です。また、診断方法にもインターネットや内部ネットワーク経由で診断を実施するネットワーク型、診断対象にエージェントをインストールして診断を実施するホスト型などがありますが、Amazon Inspectorは「ホスト型」に該当します。

つまり、Amazon Inspectorは「プラットフォームに対するホスト型の診断」を実施することで、セキュリティパッチの適応状況や設定不備の有無などを確認することができるサービスです。

また、前々回のブログ*6 において、AWSでは脆弱性診断を行う際に申請を行う必要があるとお伝えしましたが、Amazon Inspectorを利用する場合は申請する必要はありません。

Amazon Inspectorが利用可能なリージョン、OS

Amazon Inspectorは、下記のリージョンで利用可能です。

プレビュー時はオレゴンのみとなっていましたが、現在は東京リージョンでも利用可能となっています。

また、AWSの日本語ページはオレゴン、バージニア北部、アイルランド、東京の4つのみですが、英語ページでは下記の7つが記載されています。

- US West (Oregon)

- US East (N. Virginia)

- EU (Ireland)

- Asia Pacific (Incheon)

- Asia Pacific (Mumbai)

- Asia Pacific (Tokyo)

- Asia Pacific (Sydney)

また、利用可能なOSは下記の通りです。

こちらも、Windows Serverの日本語ページは2008 R2と2012のみですが、英語ページでは2012 R2が追加されています。

- Amazon Linux(2015.03以降)

- Ubuntu(14.04 LTS)

- Red Hat Enterprise Linux(7.2)

- CentOS(7.2)

- Windows Server 2008 R2、Windows Server 2012、Windows Server 2012 R2

Amazon Inspectorにおける各ルールの重要度

| 重大度 | 内容 |

|---|---|

| High | 情報の機密性、完全性、および可用性を侵害する可能性のあるセキュリティ上の問題を示す 緊急事態として対応し、直ちに改善することを推奨 |

| Medium | 情報の機密性、完全性、および可用性を侵害する可能性のあるセキュリティ上の問題を示す 次のサービス更新時などに修正することを推奨 |

| Low | 情報の機密性、完全性、および可用性を侵害する可能性のあるセキュリティ上の問題を示す 将来のサービス更新の一部として修正することを推奨 |

| Informational | 特定のセキュリティ設定の詳細を示す ビジネスおよび組織の目標に基づいて、改善するか否かを判断 |

Amazon Inspectorのルールパッケージ

| ルールパッケージ | 内容(大括弧内[ ]は重要度) |

|---|---|

| 共通脆弱性識別子(CVE) | 下記のCVEリストに記載されている脆弱性の有無を確認 https://s3-us-west-2.amazonaws.com/rules-engine/CVEList.txt |

| CIS | CIS準拠のAMI(Amazonマシンイメージ)が提供されている ※日本語ページではAmazon Linux バージョン2014.09~2015.03のみですが、英語ページではWindows Serverも記載されています。 |

| セキュリティのベストプラクティス | ・SSH経由によるrootログインの許可の有無[Medium] ・SSHv1のサポート有無[Medium] ・SSH経由によるパスワード認証のサポート有無[Medium] ・パスワードの有効期限の設定有無[Medium] ・パスワードの最小文字数の設定有無[Medium] ・パスワードの複雑さの設定有無[Medium] ・ASLR(アドレス空間配置のランダム化)の有効化の有無[Medium] ・DEP(データ実行防止)の有効化の有無[Medium] ・システムディレクトリに対するアクセス権限不備の有無[High] 上記項目全てLinuxベースのOSを実行しているEC2インスタンスのみ利用可能 |

| 実行時の動作分析 | ・安全でないクライアントプロトコルの有無(ログイン)[Medium] ・安全でないクライアントプロトコルの有無(一般)[Low] ・未使用のListen TCPポートの有無[[Informational] ・安全でないサーバープロトコルの有無[[Informational] ・DEP(データ実行防止)のサポートが無いソフトウェアの有無[Medium] * ・Stack cookiesのサポートが無いソフトウェアの有無[Medium] * ・安全でないアクセス権限を持つrootプロセスの有無[High] * *の項目はLinuxベースのOSを実行しているEC2インスタンスでのみ利用可能 |

Amazon Inspectorの利用方法

1. AWSにサインアップ

2. Inspector用のIdentity Access Management(IAM)ロールを作成

3. EC2インスタンスにタグ付け

4. EC2インスタンスにAWSエージェントをインストール

5. 評価ターゲット(診断対象となるAWSリソースの集合)の設定

評価ターゲットに名前とタグを設定します。なお、タグは3で設定したタグと同様のものを設定します。

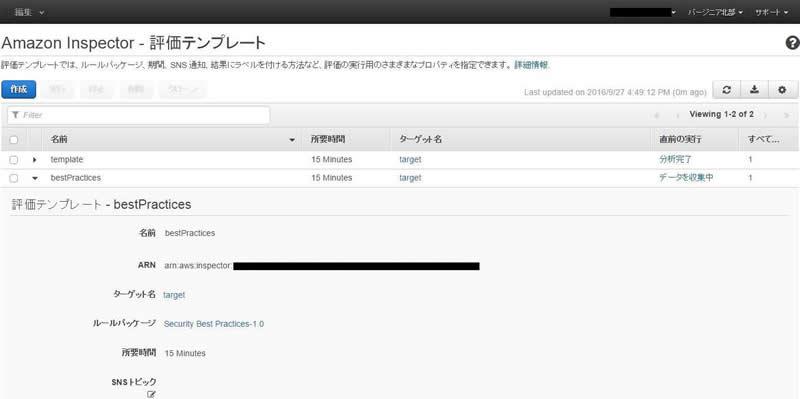

6. 評価テンプレート(ルールパッケージや診断にかける時間など)の設定

評価テンプレートに名前を設定し、ルールパッケージ、所要時間を設定します。

※所要時間で推奨(1時間)より短い時間を選択した場合、その時間内に評価できる項目しか診断されないため、場合によっては診断が不十分になる恐れがあります。また、推奨より長い時間を選択した場合は、評価ターゲットの動作を細部にわたって確認するため、より詳細な結果が提示されるようになります。

7. 評価の実行

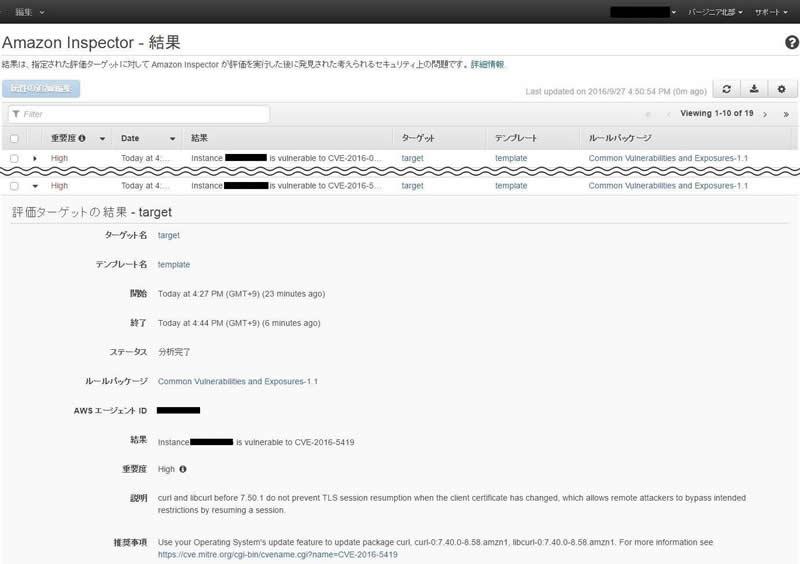

評価が終了するとステータスが「データを収集中」から「分析完了」に変化します。

8. 評価の結果を分析

結果の詳細を表示すると、下図のように結果の重要度、結果の説明、セキュリティ上の問題を解決するための推奨される手順(推奨事項)などが表示されます。

Amazon Inspectorにおける注意点

- AWSエージェントのインストールには管理者権限またはrootアクセス権限が必要

- 通信経路上にプロキシサーバがある場合は利用不可

- 一度作成した評価テンプレートは変更不可

- 評価ターゲットはAWSアカウント毎に最大50まで

- 評価テンプレートはAWSアカウント毎に最大500まで

- 評価の実行はAWSアカウント毎に最大50,000まで

以上、Amazon Inspectorについて書かせていただきました。

AWSへの事前申請不要で診断を実施してくれますので、セルフチェックとしての活用が見込まれます。効果のほどとしては、無料トライアル*7 にてお試しいただくと良いのではないでしょうか。

なお、攻撃者目線に立ったネットワーク型のプラットフォーム診断をご希望であれば、是非弊社にご相談ください。

弊社では、独自ツールや専門家による手動診断によって市販ツールでは診断できない範囲まで診断実施することも可能となっております。また、ホスト型のプラットフォーム診断や、プラットフォーム診断以外の診断についてもご希望の方はご相談いただければと思います*8 。

- *1 Amazon Inspector (自動化されたセキュリティ評価サービス) | AWS

- *2 AWS WAF(ウェブアプリケーションファイアウォール) | AWS

- *3 AWS Config (AWS リソース構成の追跡) | AWS

- *4 Azure Security Center | クラウド セキュリティ | Microsoft Azure

- *5 Cloud Security Scanner | Google Cloud Platform

- *6 クラウド環境で稼動するサービスの脆弱性診断 | ラック公式ブログ | 株式会社ラック

- *7 Amazon Inspector | 料金

- *8 セキュリティ診断 | サービス | 株式会社ラック

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR